Pourquoi les applications de messagerie grand public constituent un risque pour la sécurité nationale à l'ère de l'IA

.png)

La sécurité des communications internes est une question de souveraineté pour les gouvernements

Il existe une supposition discrète ancrée dans la vie gouvernementale moderne qui n'est plus valable.

L'hypothèse est que la communication est neutre, c'est-à-dire qu'elle constitue une utilité plutôt qu'un atout stratégique. Que les messages ne sont que des conteneurs d'informations, et non des signaux en eux-mêmes. Que tant que les faits sensibles ne sont pas explicitement partagés, rien d'important n'est révélé.

L'intelligence artificielle a fait voler en éclats cette hypothèse.

À l'ère de l'IA, la communication ne se résume plus à ce qui est dit. C'est comment, quand, à qui, dans quel ordre, et sous quelle pression. Ces dimensions, autrefois invisibles ou trop coûteuses à analyser à grande échelle, constituent désormais la principale source de renseignement stratégique. Et ils sont générés en continu par applications de messagerie destinées aux consommateurs qui n'ont jamais été conçus pour un usage souverain.

C'est pourquoi communication interne sécurisée au sein du gouvernement, c'est un impératif de sécurité nationale.

Une question simple que les gouvernements se posent rarement (mais devraient le faire)

Pendant des décennies, les gouvernements ont considéré les outils de communication comme des équipements remplaçables. Les téléphones, les e-mails, les applications de messagerie étaient considérés comme des canaux neutres par lesquels les politiques étaient appliquées ailleurs. Sécurité était quelque chose qui était appliqué à la périphérie : cryptage, contrôles d'accès, protections du réseau. Tant que le tuyau était « suffisamment sécurisé », l'attention se déplaçait.

Cette vision du monde appartenait à une époque antérieure à l'IA.

Aujourd'hui, les adversaires n'ont pas besoin de lire vos messages pour vous comprendre. Ils n'ont qu'à observer les modèles créés par votre communication. L'intelligence artificielle excelle dans la reconnaissance des formes, la corrélation et la prédiction. Elle transforme le timing en intention, la fréquence en urgence, le silence en hésitation. Il n'écoute pas au sens traditionnel du terme ; il modélise le comportement.

Et applications de messagerie destinées aux consommateurs sont de parfaits capteurs comportementaux.

Imaginons une situation familière. Un ministre de haut rang reçoit un message tard dans la soirée, suivi quelques minutes plus tard par un petit groupe de réponses émanant du même cercle de conseillers. La conversation est brève, informelle et prudente. Aucune information classifiée n'est échangée. Le lendemain matin, une position publique est annoncée qui reflète étroitement la direction sous-tendue par cet échange.

Pour les participants, cela semble anodin. Pour un système d'IA qui observe les métadonnées (chronométrage, participants, latence de réponse, modèles historiques), il s'agit d'un exemple d'entraînement. Répété assez souvent, il devient un modèle.

Pourquoi le « chiffrement de bout en bout » ne suffit plus

De nombreux hauts fonctionnaires se posent toujours la même question lorsque la sécurité des communications est soulevée : « Mais n'est-ce pas crypté ? »

C'est une question compréhensible, mais elle n'est pas la bonne.

Chiffrement protège le contenu pendant la transmission. Elle ne protège pas le contexte. Il ne permet pas de savoir qui a initié le contact, avec quelle rapidité les autres ont réagi, si la communication a augmenté avant la prise de décision ou s'est arrêtée par la suite. Cela n'empêche pas la génération, la conservation, l'analyse ou la corrélation des métadonnées. Il n'empêche pas les systèmes d'exploitation, les services cloud ou les fonctionnalités basées sur l'IA d'interagir avec les données de communication en dehors du canal crypté.

Bref, chiffrement empêche la lecture. L'IA n'a pas besoin de lire.

C'est cette lacune conceptuelle qui a exposé les gouvernements. Les dirigeants pensent qu'ils sont protégés car les messages ne peuvent pas être interceptés en transit, tandis que les adversaires extraient des informations bien plus précieuses en observant les écosystèmes de communication de l'extérieur.

Comment l'IA a transformé la communication en intelligence stratégique

Pour comprendre pourquoi c'est important, examinez le fonctionnement des systèmes d'IA modernes. Ce ne sont pas des outils réactifs qui attendent des commandes explicites. Ce sont des moteurs prédictifs conçus pour anticiper les résultats. Appliqués à des environnements politiques et institutionnels, ils ingèrent d'énormes volumes de données : déclarations publiques, documents divulgués, réseaux sociaux, informations de programmation et, surtout, métadonnées de communication.

Ce qui rend cela particulièrement dangereux, ce n'est pas la précision isolée, mais l'accumulation. Les modèles d'IA n'ont pas besoin d'être parfaits pour être utiles. Il suffit qu'ils soient dans la bonne direction assez souvent pour commencer à changer d'avantage. Au fil du temps, de petits signaux comportementaux se transforment en prévisions de plus en plus fiables. C'est ainsi que l'incertitude, bouclier traditionnel de l'art politique, s'érode discrètement.

Pourquoi la communication avec le leadership est devenue la cible principale

L'accent mis sur les hauts dirigeants n'est pas fortuit. Une manipulation réussie à ce niveau produit un impact immédiat et démesuré. Une seule autorisation frauduleuse, une directive fabriquée de toutes pièces, un appel vocal usurpé de manière convaincante peuvent rediriger des fonds, retarder les réponses ou modifier les trajectoires politiques. L'intelligence artificielle a considérablement réduit les coûts et accru le réalisme de ces attaques.

Ce qui nécessitait autrefois un accès interne ou un espionnage à long terme peut désormais être tenté à distance, de manière répétée et adaptative. Les tentatives infructueuses ne sont pas vaines ; elles entraînent le système. Chaque interaction affine le ton, le vocabulaire, le timing et l'influence psychologique.

Les plateformes de messagerie destinées aux consommateurs, saturées d'une communication authentique entre les dirigeants, fournissent la matière première qui permet ces attaques sont plausibles.

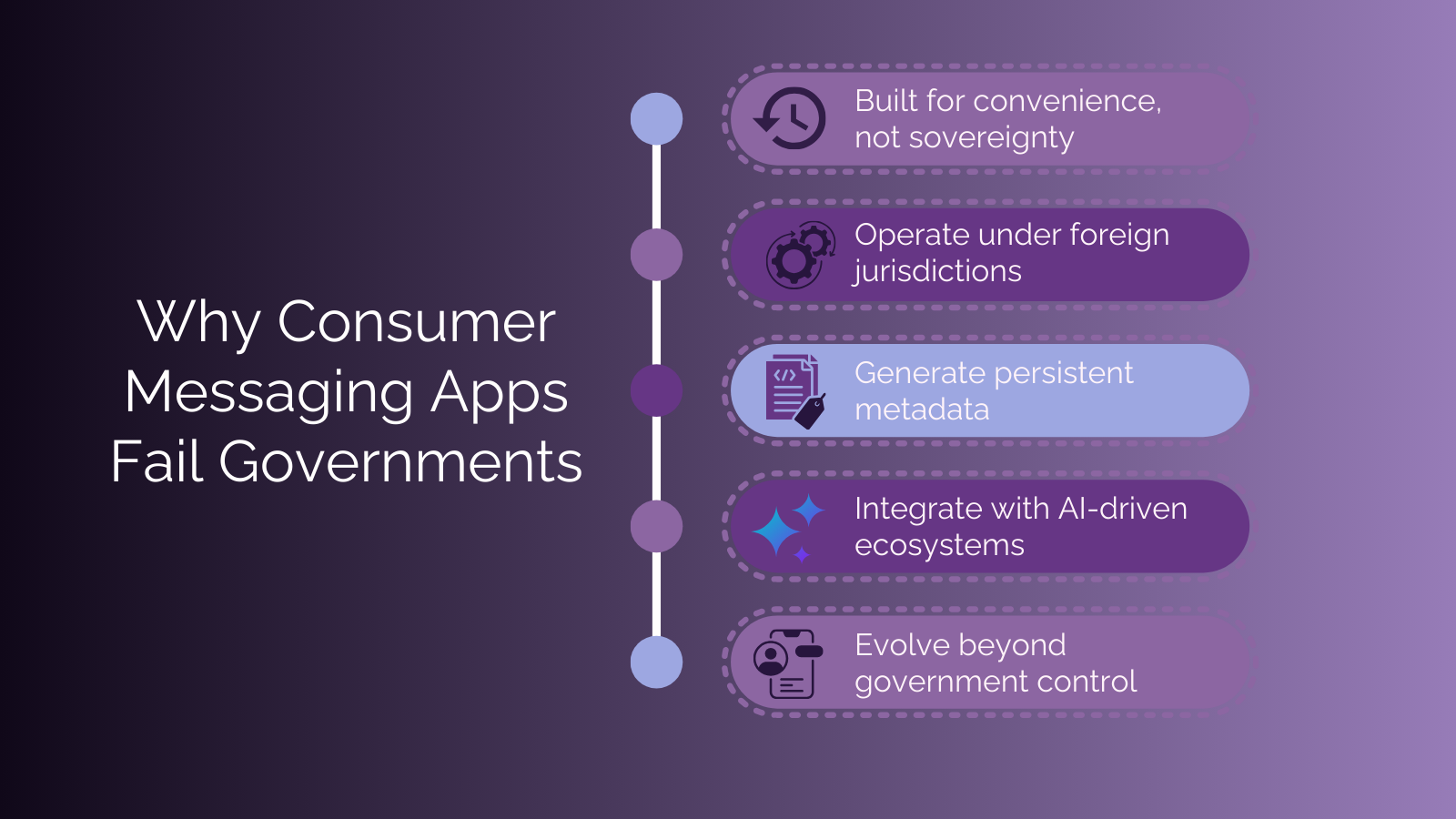

Les applications de messagerie grand public n'ont jamais été conçues pour un usage souverain

À ce stade, il devient nécessaire de faire face à une vérité inconfortable : les applications de messagerie destinées aux consommateurs ne déçoivent pas les gouvernements par accident. Ils réussissent ce pour quoi ils ont été conçus.

Ils sont conçus pour optimiser la convivialité, la connectivité et le flux de données. Ils sont intégrés dans des écosystèmes cloud optimisés pour l'analyse et l'amélioration de l'IA. Ils opèrent dans toutes les juridictions, sous réserve de cadres juridiques qui donnent la priorité à la conformité des entreprises par rapport au contrôle souverain. Leurs modèles commerciaux dépendent des métadonnées, des informations comportementales et d'un engagement continu.

Rien de tout cela n'est malveillant. Mais rien de tout cela n'est compatible avec la sécurité nationale.

Aucune orientation politique ou formation sur l' « utilisation appropriée » ne peut changer le fait que ces plateformes existent en dehors du contrôle du gouvernement. Ils évoluent en fonction d'incitations commerciales, et non de restrictions stratégiques. Des fonctionnalités sont ajoutées, les intégrations sont approfondies, les capacités d'IA étendues, souvent sans visibilité significative pour les institutions qui en dépendent.

Pour les communications souveraines, il ne s'agit pas d'un problème de configuration. Il s'agit d'une question structurelle.

Métadonnées : la couche d'intelligence que les dirigeants voient rarement

L'une des idées fausses les plus persistantes parmi les décideurs est la croyance selon laquelle le risque ne survient que lorsque du contenu sensible est partagé. Cette croyance est compréhensible et profondément dépassée.

Dans un environnement de renseignement médiatisé par l'IA, métadonnées a souvent plus de valeur que le contenu. Il révèle les relations, l'influence, l'urgence et l'alignement interne. Au fil du temps, il expose la manière dont les décisions sont réellement prises, plutôt que la manière dont les organisations prétendent qu'elles sont prises.

Les gouvernements de manière systématique sous-estimez ce risque parce que les métadonnées semblent techniques, diffuses et peu spectaculaires. Il n'y a pas de violation dramatique, aucun document divulgué, aucun moment qui déclenche une alarme. La responsabilité est fragmentée entre les plateformes, les fournisseurs et les services. Les dégâts sont cumulatifs plutôt qu'épisodiques, ce qui permet de les ignorer facilement jusqu'à ce que l'avantage stratégique ait déjà changé.

Un adversaire n'a pas besoin de savoir que a été décidé s'ils peuvent prédire de manière fiable comment une décision sera prise et quand cela se produira.

C'est ainsi que l'avantage stratégique est discrètement érodé : non pas par des fuites, mais par inférence.

Le problème du smartphone : quand l'appareil devient la surface d'attaque

Les appareils eux-mêmes aggravent le problème. Les smartphones modernes ne sont pas des outils passifs. Ce sont des plateformes d'IA à part entière, qui traitent en permanence la voix, le texte, les images et les signaux comportementaux. Nombre de ces processus fonctionnent au niveau du système d'exploitation, au-delà de la visibilité ou du contrôle des applications individuelles.

Les sauvegardes dans le cloud répliquent les données bien au-delà de l'appareil d'origine. Les assistants IA analysent les entrées non chiffrées. Les mises à jour du système introduisent de nouvelles fonctionnalités et de nouvelles dépendances sans négociation. Même les enclaves sécurisées génèrent des signaux de canaux secondaires que des analyses sophistiquées peuvent exploiter.

Pour les gouvernements, cela signifie que la sécurité des communications ne peut être dissociée du contrôle architectural. Tant que la communication entre les dirigeants se fait sur des plateformes et des appareils gérés par des acteurs externes, souveraineté reste conditionnelle.

Ce qui est réellement en jeu : l'intégrité des décisions

Ce qui est en jeu en fin de compte, ce n'est pas la vie privée. C'est intégrité des décisions.

L'intégrité des décisions signifie que les choix nationaux sont formés librement, sans manipulation, coercition, pression prédictive ou influence synthétique. Cela signifie que les dirigeants délibèrent sans savoir que leur comportement est modélisé, anticipé et manipulé. Cela signifie que la stratégie est façonnée par l'intention, et non par une prévoyance contradictoire.

L'intelligence artificielle menace l'intégrité des décisions non pas en attaquant directement les décisions, mais en façonnant l'environnement dans lequel les décisions sont prises. Lorsque les leaders opèrent au sein de systèmes de communication qui alimentent la modélisation contradictoire, l'autonomie devient performative. L'apparence de souveraineté demeure, mais sa substance s'érode.

Pourquoi la cybersécurité traditionnelle n'est pas à la hauteur des gouvernements

Les cadres de cybersécurité traditionnels sont mal équipés pour faire face à cette réalité. Ils se concentrent sur les infrastructures, les réseaux et les violations de données : des protections nécessaires, mais insuffisantes. Ils ont été conçus pour défendre les systèmes, et non les processus de décision.

Communication avec les dirigeants se situe au-dessus de l'infrastructure. Elle précède la politique. Il définit la réponse. Pourtant, il reste souvent en dehors des architectures de sécurité formelles, régi par la commodité et les habitudes plutôt que par la conception.

C'est pourquoi les communications internes sécurisées doivent désormais être considérées comme une infrastructure nationale essentielle. Il mérite la même rigueur, la même supervision et la même intention stratégique que les systèmes de défense, les plateformes de renseignement et les réseaux énergétiques.

Cette reconnaissance ne constitue pas un nouvel outil, mais une approche fondamentalement différente de la communication elle-même.

Des plateformes destinées aux consommateurs à une architecture de communication souveraine

Certains gouvernements ont déjà commencé à internaliser ce changement. Ils abandonnent les écosystèmes de communication empruntés au profit d'architectures souveraines conçues spécifiquement pour protéger la communication entre les dirigeants à l'ère de l'IA. Ces architectures ne sont pas définies par des fonctionnalités, mais par des contrôles : contrôle des logiciels, de la juridiction, de l'infrastructure, de l'identité, de la cryptographie et du flux de données.

Une fois cette réalité reconnue, la question n'est plus de savoir si les plateformes destinées aux consommateurs peuvent être suffisamment sécurisées. Ils ne le peuvent pas. La question qui se pose est de savoir à quoi devrait ressembler un système de communication s'il était conçu explicitement pour protéger la prise de décisions des dirigeants contre la modélisation et la manipulation pilotées par l'IA.

C'est dans ce contexte stratégique que RealTyme fonctionne.

RealTyme n'a pas été créé pour concurrencer les applications de messagerie destinées aux consommateurs en termes de commodité ou de popularité. Il a été conçu pour résoudre un problème que ces plateformes ne peuvent pas résoudre : comment protéger la communication entre les dirigeants et l'intégrité des décisions lorsque l'intelligence artificielle est devenue une arme stratégique.

En minimisant les métadonnées, en imposant un hébergement souverain, en intégrant une cryptographie matérielle, en isolant les communications entre les dirigeants pendant les moments critiques et en veillant à ce qu'aucune donnée n'alimente les systèmes d'IA externes, RealTyme aligne la sécurité des communications sur les réalités de la sécurité nationale. Il considère la communication non pas comme un outil de productivité, mais comme une surface stratégique qui doit être défendue par le design.

La bataille silencieuse qui définira l'ère de l'IA

La transition la plus difficile à laquelle les gouvernements sont confrontés dans ce domaine est culturelle. Les applications de messagerie destinées aux consommateurs sont faciles à utiliser car elles ont été conçues pour disparaître. Les systèmes souverains semblent délibérés parce qu'ils ont été conçus pour résister à la pression, à l'examen minutieux et aux attaques.

Mais la sécurité nationale n'a jamais été une question de facilité.

À l'ère de l'IA, le coût de la commodité n'est plus une question abstraite, mais une exposition stratégique. Les gouvernements qui retardent ce calcul n'échoueront pas de façon spectaculaire. Ils échoueront discrètement, en raison de décisions prévisibles, de positions de négociation affaiblies et d'une influence qu'ils ne verront jamais.

Pensée finale

Les principaux défis de l'ère de l'IA ne seront pas toujours visibles. Ils ne se déclareront pas comme des incidents cybernétiques. Ils se dérouleront au fil des conversations, du timing, de l'hésitation, de l'anticipation.

Ils seront décidés au niveau de la couche de communication.

Les États les plus forts ne seront pas ceux dotés de l'intelligence artificielle la plus avancée. Ce seront ceux dont les décisions ne peuvent être modélisées, interceptées ou manipulées.

Et cette force commence par communication interne sécurisée au sein du gouvernement.

À l'ère de l'IA, la souveraineté n'est plus défendue uniquement aux frontières ou aux réseaux : elle est défendue lors de conversations, bien avant l'annonce des décisions.