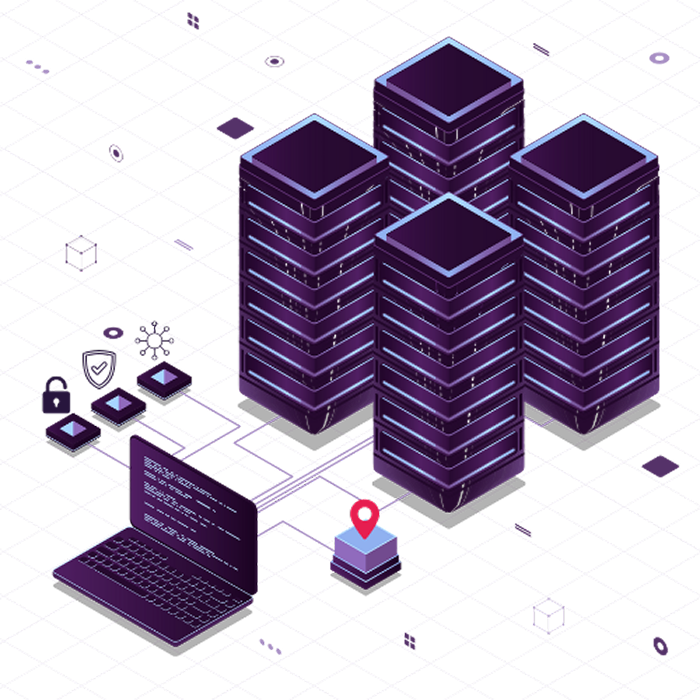

Déployez RealTyme sur site avec un contrôle total. Souveraineté totale. Prêt pour l'entrefer.

Déployez RealTyme entièrement au sein de votre propre infrastructure. Conçu pour les environnements soumis à des exigences d'assurance strictes, à des opérations classifiées ou à des mandats de conformité exigeant un contrôle maximal.

Idéal pour : la défense, le renseignement, les infrastructures critiques, les opérations nucléaires, les forces de l'ordre.

Pourquoi choisir Sur site ?

Certaines opérations exigent un isolement absolu, que ce soit pour des raisons de sécurité nationale, de recherches classifiées ou de systèmes critiques. Notre modèle de déploiement sur site vous permet de tout contrôler, en garantissant que les communications ne quittent jamais vos installations et que les clés de chiffrement n'entrent jamais en contact avec le cloud.

Qu'il fonctionne dans un centre de données sécurisé ou dans un environnement totalement isolé, le système sur site de RealTyme fournit une communication Zero Trust avec la flexibilité et les intégrations nécessaires aux opérations souveraines.

Conçu pour ceux qui n'ont pas les moyens de faire des compromis

RealTyme On-Premises n'est pas simplement une solution sécurisée, c'est un outil stratégique pour les secteurs où les défaillances de communication, les violations de conformité ou les violations de souveraineté ne sont tout simplement pas une option.

.png)

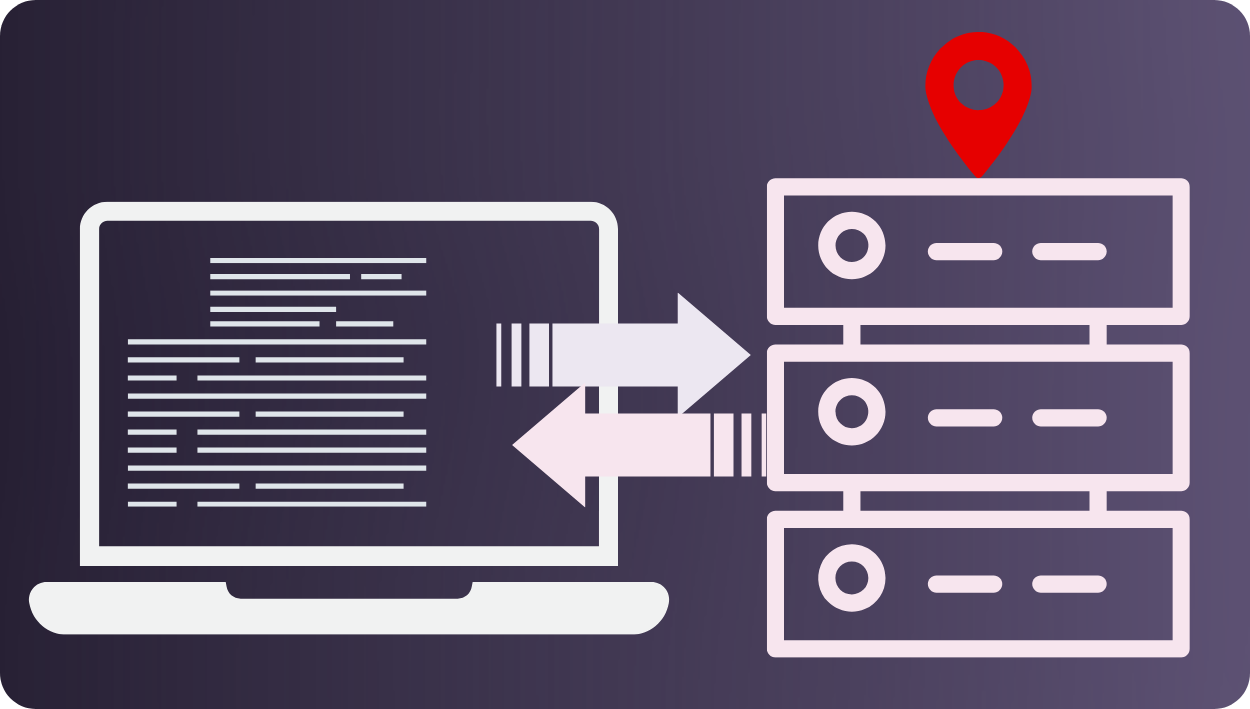

Federation contre Air-Gapped :

Deux voies, un objectif : un contrôle total

RealTyme On-Premises vous permet de choisir votre modèle opérationnel en fonction de vos besoins en matière de sécurité et d'évolutivité :

Déploiements en espace aérien

(Sécurité isolée) ➔

✓ Entièrement déconnecté de l'Internet public, aucune dépendance au réseau externe

✓ Fonctionne entièrement dans vos environnements sécurisés et classifiés

✓ Compatibilité totale avec les téléphones renforcés, les ordinateurs portables sécurisés et les terminaux renforcés

✓ Permet la distribution d'applications privées via des magasins sécurisés internes ou des solutions MDM.

Exemple de cas d'utilisation :

Déployez RealTyme au sein d'une agence de défense nationale, installez-le en toute sécurité sur des appareils mobiles renforcés, géré en interne et fonctionnant hors ligne lors de cyberperturbations ou de conditions sur le champ de bataille.

Déploiements fédérés

(Souveraineté évolutive) ➔

✓ Chaque entité (ministère, agence, département) contrôle son propre nœud : autonomie locale avec coordination nationale

✓ Les autorités de certification (CA) de confiance garantissent une authentification et une communication sécurisées de domaine à domaine

✓ Application granulaire des politiques dans les régions, les agences ou les divisions de l'entreprise

✓ Communication cryptée de bout en bout entre les entités fédérées, préservant la souveraineté à chaque niveau

Exemple de cas d'utilisation :

Déployez RealTyme dans les ministères d'un pays (Défense, Santé, Justice, Finances), chacun opérant indépendamment mais communiquant en toute sécurité dans le cadre d'un cadre de confiance souverain unifié.

Votre sécurité.

Votre souveraineté.

Votre futur.

Support de premier ordre, adapté aux déploiements critiques

Questions fréquemment posées

Non. Notre système utilise une approche de rétention zéro. Les données ne sont jamais stockées après la livraison.

Non. Le chiffrement de RealTyme est effectué côté appareil, ce qui signifie qu'aucun administrateur, y compris root, ne peut déchiffrer les messages.

Une fois les prérequis de base prêts (machines virtuelles, paramètres réseau, certificats), la plupart des environnements sont opérationnels en quelques jours.

Ils s'appuient sur une infrastructure hébergée dans le cloud, souvent inaccessible pour les audits, et ne prennent pas en charge le fonctionnement à distance ni l'isolation des administrateurs.

Agences gouvernementales ayant des besoins de communication classifiés

Défense nationale, cyberintelligence et centres de crise

Institutions financières chargées de veiller à la conformité en interne

Les opérateurs de systèmes nucléaires ou critiques sur le plan énergétique.