Principales raisons du chiffrement des communications

Confidentialité des données

Dans un monde de plus en plus interconnecté, la protection des informations sensibles est essentielle pour les entreprises, les gouvernements et les particuliers. Le chiffrement garantit que données confidentielles reste privé en le convertissant en code illisible que seuls les utilisateurs autorisés peuvent déchiffrer. Qu'il s'agisse de données personnelles, de secrets d'entreprise ou de renseignements gouvernementaux, le chiffrement constitue une puissante barrière contre les accès non autorisés, empêchant les pirates informatiques, les criminels et même les initiés de compromettre ces informations cruciales. À mesure que les canaux de communication s'étendent à travers le courrier électronique, la messagerie et le stockage dans le cloud, le chiffrement joue le rôle de gardien, garantissant que les données sensibles ne sont visibles que par les personnes autorisées à y accéder.

Protection contre les cybermenaces

Cyberattaques sont de plus en plus sophistiqués et diversifiés, les attaquants utilisant des techniques avancées telles que les menaces alimentées par l'IA et les technologies deepfake pour commettre des fraudes et des usurpations d'identité. Ces menaces évolutives exposent les entreprises, les gouvernements et les particuliers à des risques de violations de données, d'attaques de rançongiciels et d'exposition d'informations critiques. Le chiffrement constitue une ligne de défense fondamentale contre ces risques, car il garantit que même si les données sont interceptées ou volées, elles restent illisibles et inutiles pour les parties non autorisées. Une fois le chiffrement en place, les entreprises sont mieux protégées contre les attaques de type « man-in-the-middle », les infections par des logiciels malveillants et la surveillance non autorisée, fournissant ainsi un niveau de sécurité supplémentaire à une époque où les cybermenaces sont omniprésentes.

Défense contre le cyberespionnage et protection de la sécurité nationale

Les acteurs de l'État-nation, les espions des entreprises et les cybercriminels ciblent constamment les communications sensibles du gouvernement et des entreprises. Le chiffrement est un moyen de défense essentiel qui protège la sécurité nationale, les renseignements gouvernementaux et les stratégies commerciales contre l'espionnage et les cybermenaces. En sécurisant les données confidentielles et les canaux de communication, le cryptage garantit que les adversaires étrangers et les acteurs malveillants ne peuvent pas compromettre la souveraineté ou accéder sans autorisation à des informations classifiées. À l'ère de l'essor de la cyberguerre et de l'espionnage industriel, le chiffrement permet de garder le contrôle des données critiques, préservant ainsi la résilience d'un pays et la compétitivité des entreprises.

Atténuer les risques liés à l'ingénierie sociale

Hameçonnage, usurpation d'identité, et d'autres formes d'ingénierie sociale continuent de figurer parmi les tactiques les plus efficaces utilisées par les cybercriminels pour accéder sans autorisation à des données sensibles. Ces attaques consistent souvent à inciter des individus à divulguer des informations confidentielles, telles que des informations de connexion ou des données financières. Cependant, les données chiffrées ajoutent une couche de protection importante, car les données volées restent illisibles et inutilisables pour l'attaquant, même s'il parvient à y accéder. Une fois le chiffrement en place, les entreprises peuvent atténuer l'impact de ces menaces de plus en plus courantes, en veillant à ce que les acteurs malveillants ne puissent pas exploiter l'erreur humaine pour compromettre des informations critiques.

Attaques de type Man-in-the-Middle

L'homme du milieu (MITM) les attaques se produisent lorsque les attaquants interceptent et modifient potentiellement la communication entre deux parties à leur insu. Ce type d'attaque est particulièrement dangereux dans les situations impliquant des transactions financières, des communications confidentielles ou des informations personnelles. L'authentification, en particulier lors de l'échange de clés, joue un rôle clé dans l'atténuation des attaques MITM en garantissant la sécurité des messages interceptés, empêchant ainsi les attaquants d'accéder à des données sensibles. Qu'il s'agisse de communications par e-mail ou de transactions bancaires en ligne, le cryptage garantit l'intégrité et la confidentialité des informations en transit.

Conformité à la réglementation

Alors que les lois sur la confidentialité et la protection des données deviennent de plus en plus strictes dans le monde entier, le cryptage n'est plus seulement une bonne pratique mais une exigence réglementaire. Règlements comme le RGPD, le règlement général sur la protection des données de l'UE, et le NIS2 en Europe, ainsi que des lois telles que HIPAA et PCI-DSS, imposent le cryptage pour protéger les données sensibles. Le non-respect de ces lois peut entraîner de lourdes amendes, des sanctions légales et des dommages irréparables à la réputation d'une organisation. Le chiffrement des communications garantit que les entreprises et les gouvernements respectent les exigences légales, réduisent leur exposition aux risques de conformité et protègent les données personnelles et financières de leurs clients, employés et citoyens.

Prévenir les violations de données et les menaces internes

Même les systèmes les plus sécurisés sont vulnérables erreur humaine et menaces internes, ce qui fait des violations de données un risque persistant. Les menaces internes, qu'elles proviennent d'employés malveillants ou de personnes dont l'accès est dû à la négligence, font partie des risques de sécurité les plus difficiles à gérer. Alors que les mesures de cybersécurité traditionnelles protègent contre les menaces externes, le cryptage, en particulier le cryptage E2E, offre une protection même lorsque des personnes au sein de l'organisation accèdent aux données. Grâce au cryptage, les données sensibles sont protégées contre tout accès non autorisé par des acteurs internes, minimisant ainsi le risque de vol de données, d'utilisation abusive ou d'exposition accidentelle. En garantissant que même les initiés ne peuvent pas lire ou modifier des informations sensibles sans autorisation appropriée, le cryptage constitue une défense essentielle contre l'une des formes les plus insidieuses de faille de sécurité.

Sécurisation du travail à distance et de la mobilité

Comme travail à distance de plus en plus répandue, il devient crucial de garantir la sécurité des communications sur des réseaux potentiellement non sécurisés, tels que les réseaux Wi-Fi publics ou les points d'accès mobiles. Le chiffrement joue un rôle essentiel dans la sécurisation des communications entre les télétravailleurs et leurs organisations, en empêchant les accès non autorisés et l'interception des données tout en garantissant la protection des informations confidentielles. Qu'il s'agisse d'un représentant du gouvernement qui envoie un rapport sécurisé depuis un café ou d'un employé d'une entreprise travaillant à domicile, le chiffrement garantit la confidentialité de leurs communications, quel que soit l'endroit où ils se trouvent et le réseau qu'ils utilisent.

Garantir la confiance et la continuité des activités

Une violation de données ou une compromission de la sécurité peuvent avoir des effets dévastateurs sur une organisation, non seulement en entraînant des pertes financières, mais également en portant gravement atteinte à sa réputation. Le chiffrement joue un rôle crucial dans la protection des données sensibles et le maintien de la confiance avec les clients, les employés et les partenaires commerciaux. En protégeant les communications et les données, le cryptage permet de garantir continuité des activités, en réduisant le risque d'interruptions coûteuses et en protégeant la réputation de l'organisation. En mettant en place de solides pratiques de chiffrement, les entreprises peuvent démontrer leur engagement en matière de sécurité, renforcer la confiance des parties prenantes et maintenir leurs activités même face à des menaces potentielles.

Préparer l'avenir contre les menaces liées à l'IA et à l'informatique quantique

Le développement rapide de informatique quantique présente des défis importants pour les méthodes cryptographiques traditionnelles à clé asymétrique. Les ordinateurs quantiques étant susceptibles de déchiffrer des algorithmes cryptographiques à clé asymétrique largement utilisés, les entreprises doivent s'y préparer en adoptant des solutions de chiffrement plus avancées. Le chiffrement à sécurité quantique est en train de devenir une solution clé pour se protéger contre la menace croissante que représente l'informatique quantique, garantissant ainsi la sécurité des communications face aux futures avancées technologiques. En investissant dès maintenant dans le chiffrement de nouvelle génération, les gouvernements et les organisations peuvent pérenniser leurs données et leurs communications, garder une longueur d'avance sur ces menaces émergentes et garantir une sécurité à long terme.

Pourquoi les communications cryptées sont importantes

Dans le monde numérique d'aujourd'hui, qui évolue rapidement, des données sensibles sont transmises en permanence sur les réseaux. Qu'il s'agisse de renseignements gouvernementaux, de données personnelles ou de transactions financières, le volume et la variété des informations échangées sont considérables. Cela crée un besoin croissant de mécanismes de cryptage robustes pour protéger ces informations précieuses contre un éventail croissant de menaces, notamment les cybercriminels, les pirates informatiques et même les programmes de surveillance des États-nations.

- La menace croissante des cyberattaques

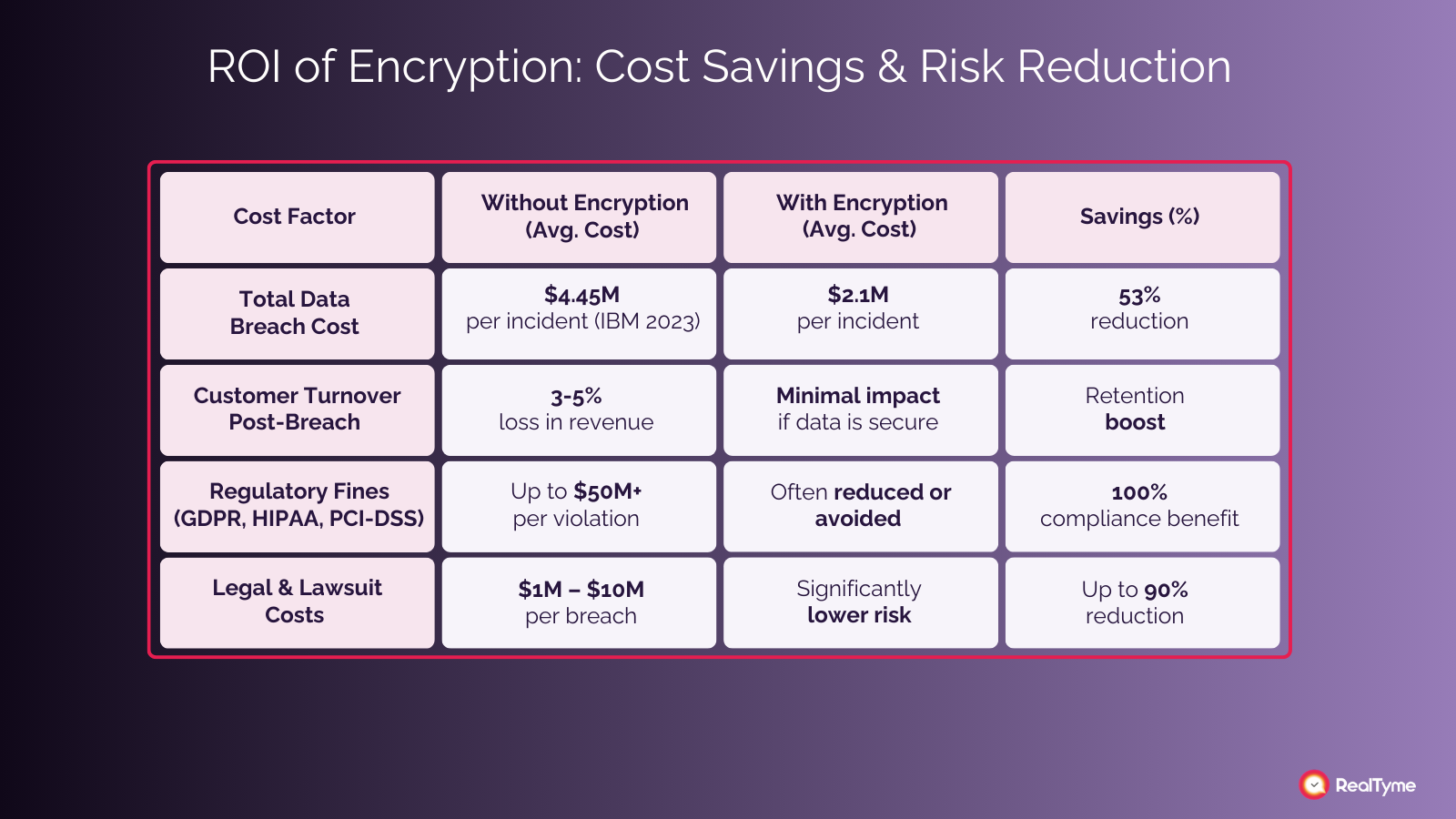

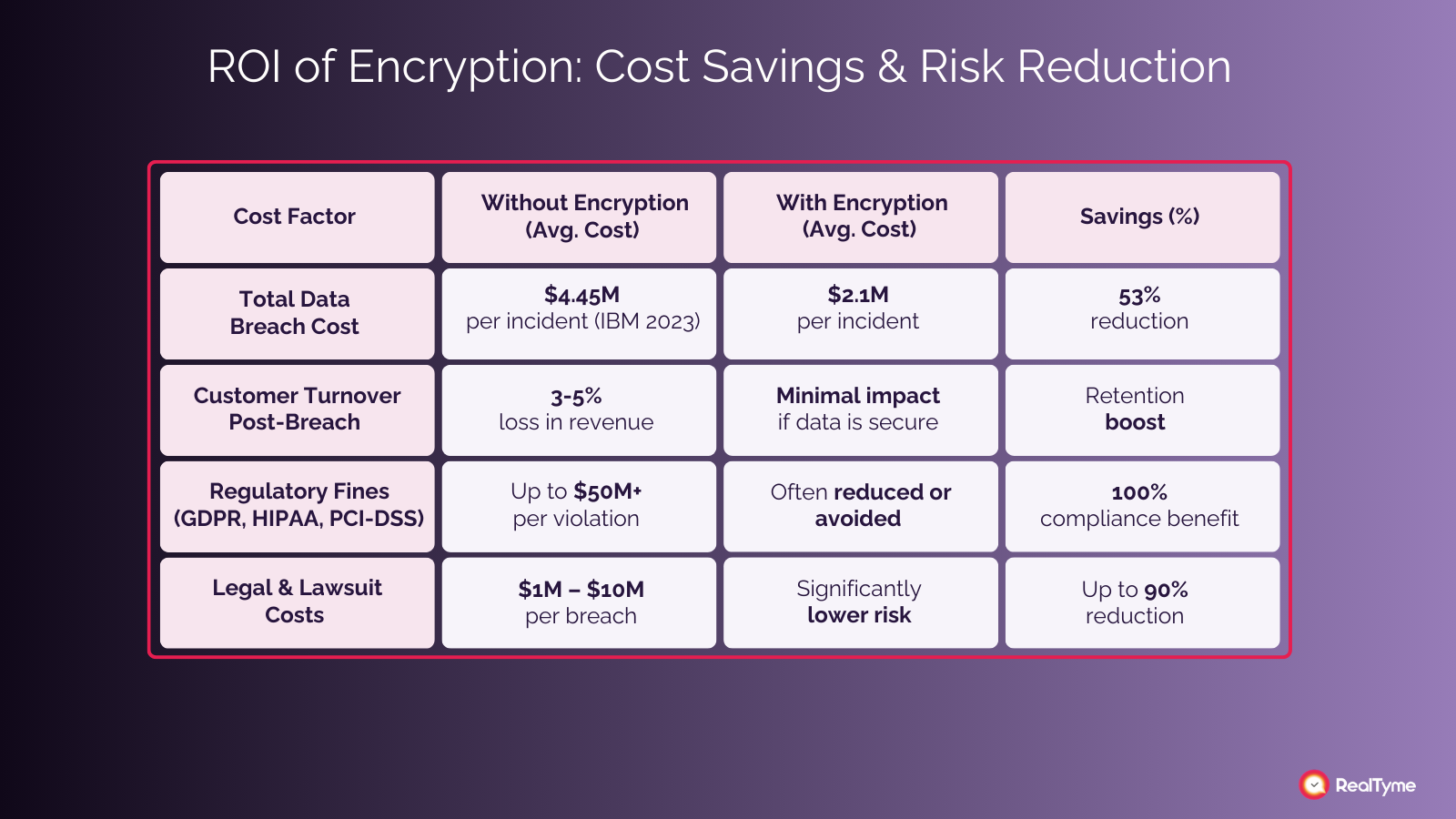

Les cyberattaques s'intensifient à un rythme alarmant, avec les violations de données augmentent de 30 % rien que ces dernières années. Ces attaques peuvent avoir des conséquences dévastatrices pour les entreprises, les gouvernements et les particuliers. Pour les gouvernements et les organisations, le coût financier d'une violation de données peut facilement dépasser des millions de dollars, non seulement en termes de coûts de restauration immédiats, mais également en raison de l'atteinte à la réputation à long terme, des amendes réglementaires et des pertes d'activité. Selon Rapport d'IBM sur le coût d'une violation de données, le coût moyen d'une violation de données était 4,45 millions de dollars en 2023, marquant un Augmentation de 15 % au cours des trois dernières années. Le chiffrement atténue directement ce risque en transformant les données sensibles en code illisible, garantissant que même si les données sont interceptées, elles ne peuvent pas être consultées ou utilisées par des acteurs malveillants. En mettant en œuvre le chiffrement, les entreprises réduisent considérablement leur exposition à ces failles de sécurité coûteuses.

- Conformité légale et nécessité de chiffrement

Des réglementations telles que la Règlement général sur la protection des données (RGPD) dans l'UE, Loi sur la portabilité et la responsabilité en matière d'assurance maladie (HIPAA) aux États-Unis, et Norme de sécurité des données de l'industrie des cartes de paiement (PCI-DSS) tous prescrivent l'utilisation du cryptage pour protéger les données sensibles. Le non-respect de ces réglementations peut entraîner de lourdes sanctions. Par exemple, une entreprise qui enfreint le RGPD peut se voir infliger des amendes pouvant aller jusqu'à 4 % de son chiffre d'affaires mondial ou 20 millions d'euros (le montant le plus élevé étant retenu). Le chiffrement aide les entreprises à respecter ces exigences de conformité, en garantissant que les données personnelles sensibles sont protégées contre tout accès non autorisé et en réduisant le risque de sanctions sévères en cas de non-conformité.

- La protection de la vie privée et le rôle du chiffrement

La confidentialité est au premier plan des préoccupations mondiales, en particulier lorsqu'il s'agit de données personnelles telles que les dossiers médicaux, les informations financières et les communications. Avec l'augmentation des interactions numériques, la quantité de données personnelles collectées, stockées et partagées monte en flèche. Le chiffrement est essentiel pour protéger ces données contre tout accès non autorisé, qu'il s'agisse de cybercriminels qui tentent de voler des identités, de pirates informatiques cherchant à tirer profit d'informations personnelles ou de gouvernements effectuant une surveillance. En utilisant le cryptage, les particuliers et les organisations peuvent être assurés que leurs informations sensibles, qu'elles soient communiquées par e-mail, par des applications de messagerie ou par des services cloud, restent privées et sécurisées.

Grâce à la mise en œuvre du chiffrement, les entreprises et les gouvernements protègent également la confiance de leurs clients. Aujourd'hui, les consommateurs s'attendent à ce que leurs données soient protégées selon les normes de sécurité les plus strictes, et le fait de ne pas les protéger peut entraîner une perte d'activité, sans parler d'une atteinte irréparable à leur réputation.

Chapitre 2 : Importance des communications cryptées dans divers secteurs

Qu'il s'agisse des agences gouvernementales, des prestataires de soins de santé, des institutions financières ou des entreprises, la sécurité des communications est essentielle pour prévenir les cybermenaces, se conformer aux réglementations et préserver la confiance du public.

Chaque secteur est confronté à des défis uniques, mais le besoin sous-jacent en matière de chiffrement reste le même : garantir la confidentialité, l'intégrité et la sécurité. Qu'il s'agisse de protéger le renseignement national, de sécuriser les transactions financières ou de protéger les dossiers des patients, le cryptage constitue l'épine dorsale des stratégies de sécurité des données.

Communication cryptée dans les agences gouvernementales

Agences gouvernementales gérez de grandes quantités de données classifiées et sensibles, ce qui en fait des cibles privilégiées pour le cyberespionnage, les attaques des États-nations et les fuites internes. Le cryptage est une couche de sécurité fondamentale qui protège les intérêts de sécurité nationale, les communications diplomatiques et les données des citoyens contre tout accès non autorisé.

Pourquoi le chiffrement est essentiel pour les gouvernements

- Protection de la sécurité nationale et du renseignement - Les entités gouvernementales traitent des données hautement confidentielles, notamment le renseignement militaire, les enquêtes des forces de l'ordre et les stratégies de cybersécurité. La communication cryptée garantit que les informations classifiées restent inaccessibles aux adversaires, réduisant ainsi le risque de fuites de renseignements.

- Prévention du cyberespionnage et de l'ingérence étrangère - Les acteurs de l'État-nation ciblent souvent les agences gouvernementales pour intercepter des communications confidentielles et manipuler des données. Le chiffrement protège les informations sensibles contre toute surveillance non autorisée, protégeant ainsi l'intégrité des négociations diplomatiques, des stratégies de défense et des opérations géopolitiques.

- Sécurisation des données des citoyens et des services publics - Les agences gouvernementales stockent et traitent de grandes quantités de données sur les citoyens, qu'il s'agisse de numéros de sécurité sociale, de dossiers fiscaux ou d'informations sur la santé. Les communications cryptées empêchent les violations de données, garantissant ainsi la confidentialité et la protection des informations personnelles.

- Conformité aux réglementations de sécurité nationale - De nombreux gouvernements imposent l'utilisation du cryptage pour protéger les infrastructures critiques et les informations sensibles. Des réglementations telles que les normes de cryptage du National Institute of Standards and Technology (NIST) et le Règlement général sur la protection des données (RGPD) de l'Union européenne appliquent des directives de cryptage strictes aux entités gouvernementales.

- Atténuer les menaces internes et les accès non autorisés - Les employés du gouvernement et les sous-traitants traitent souvent des informations sensibles. Le chiffrement garantit que même si les informations d'identification sont compromises ou si un initié tente d'y accéder sans autorisation, les données classifiées restent sécurisées et illisibles.

Alors que les cybermenaces contre les entités gouvernementales continuent d'évoluer, le chiffrement demeure la pierre angulaire de la sécurité nationale. Investir dans des technologies de chiffrement avancées, notamment chiffrement à sécurité quantique et modèles de sécurité Zero Trust, seront cruciaux pour assurer la pérennité des communications gouvernementales.

Communication cryptée dans le cadre d'opérations militaires

Pour les opérations militaires, le chiffrement ne vise pas seulement à protéger les données, mais aussi à garantir le succès des missions, la sécurité opérationnelle et la sécurité du personnel. Les forces militaires s'appuient sur des communications cryptées pour sécuriser la coordination sur le champ de bataille, le partage de renseignements et les directives de commandement, empêchant ainsi les adversaires d'intercepter, de modifier ou d'exploiter des informations critiques.

Pourquoi le chiffrement est essentiel dans les opérations militaires

- Sécurisation des communications en temps réel sur le champ Les unités militaires opèrent dans des environnements à haut risque où une communication instantanée et sécurisée entre les soldats, les commandants et les équipes de renseignement est vitale. Le cryptage garantit que les communications en temps réel sur le champ de bataille restent protégées de la surveillance ennemie et des cyberinterférences.

- Prévention de l'interception ennemie et de la guerre électronique - Les adversaires modernes déploient des cybercapacités avancées, notamment des tactiques de brouillage de signaux, de piratage et de guerre électronique, pour intercepter les transmissions militaires. Des protocoles de chiffrement robustes empêchent les forces hostiles de déchiffrer les messages interceptés ou de lancer des cyberattaques pour manipuler les données des missions.

- Protection du renseignement militaire et planification stratégique - Les opérations de renseignement militaire impliquent la collecte et la transmission de données sensibles sur les mouvements de l'ennemi, les menaces géopolitiques et les détails classifiés des missions. Le cryptage garantit que les rapports de renseignement, les données de surveillance par drone et les résultats de reconnaissance restent protégés contre tout accès non autorisé.

- Améliorer la sécurité des communications entre les forces et les alliés - Les alliances militaires mondiales, telles que l'OTAN, ont besoin de canaux de communication cryptés pour partager des renseignements et coordonner des opérations conjointes en toute sécurité. Les protocoles de chiffrement normalisés permettent aux forces alliées de collaborer sans risque de violation de données.

- Garantir la résilience du commandement et du contrôle en cas de cyberguerre - Alors que la cyberguerre devient un champ de bataille majeur, les adversaires tentent de perturber les systèmes de commandement et de contrôle militaires par le biais de piratage, de logiciels malveillants ou d'attaques par déni de service (DoS). Le chiffrement renforce les réseaux militaires contre les cybermenaces, en garantissant que les directives de mission restent protégées et inchangées.

Communication cryptée dans le secteur de l'énergie et des services publics

Le secteur de l'énergie et des services publics est une infrastructure essentielle qui alimente les économies, soutient la sécurité nationale et garantit le bon fonctionnement des services essentiels. Compte tenu de son importance, ce secteur est devenu une cible de choix pour les cyberattaques, qu'il s'agisse d'incidents liés à des rançongiciels ou d'espionnage parrainé par l'État. Le chiffrement joue un rôle essentiel dans la protection des données sensibles, la sécurisation des systèmes de contrôle industriels (ICS) et la garantie de la résilience des réseaux électriques et des services publics contre les cybermenaces.

Pourquoi le chiffrement est essentiel dans le secteur de l'énergie et des services publics

- Protection des infrastructures critiques contre les cyberattaques - Les réseaux électriques, les raffineries de pétrole, les usines de traitement des eaux et les gazoducs sont de plus en plus numérisés et connectés, ce qui les rend vulnérables aux cyberattaques. Le chiffrement protège la communication entre les systèmes de contrôle, empêchant ainsi les acteurs malveillants de perturber les opérations ou de provoquer des pannes.

- Sécurisation des systèmes de contrôle industriels (ICS) et des réseaux SCADA - Les systèmes de contrôle et d'acquisition de données (SCADA) et les systèmes de contrôle industriels (ICS) contrôlent le flux d'électricité, d'eau et de gaz. Le chiffrement garantit la sécurité des commandes envoyées à ces systèmes, empêchant ainsi les cybercriminels de manipuler les paramètres de l'infrastructure.

- Prévention de l'espionnage et des violations de données dans le domaine de la recherche énergétique - Le secteur de l'énergie gère des données sensibles sur la production d'électricité, les technologies liées aux énergies renouvelables et la recherche nucléaire. Les campagnes de cyberespionnage ciblent ces données pour voler la propriété intellectuelle et perturber la sécurité énergétique. Le chiffrement empêche l'accès non autorisé à la recherche et à l'innovation confidentielles.

- Garantir une communication sécurisée entre les installations distantes - Les entreprises du secteur de l'énergie exploitent des installations dans des endroits reculés, notamment des plates-formes pétrolières offshore, des parcs solaires et des sites d'énergie éolienne. Une communication sécurisée entre le siège et ces sites est essentielle au maintien de la sécurité des opérations. Le cryptage garantit que la surveillance à distance, les données des capteurs en temps réel et les journaux de maintenance restent confidentiels et infalsifiables.

- Conformité réglementaire et exigences de sécurité nationale - Les gouvernements du monde entier imposent des réglementations strictes en matière de cybersécurité au secteur de l'énergie afin de prévenir les perturbations et de préserver la sécurité nationale. Le chiffrement est une exigence clé dans les cadres de conformité tels que :

- NERC CIP (Protection des infrastructures critiques de la North American Electric Reliability Corporation) pour sécuriser les communications sur le réseau électrique.

- Directive européenne NIS2 pour renforcer la cybersécurité dans les services essentiels, notamment l'énergie et les services publics.

- NORME ISO 27019 pour la sécurité de l'information dans les systèmes d'automatisation et de contrôle industriels.

Communication cryptée dans les services financiers

Le secteur financier est l'un des secteurs les plus ciblés par les cyberattaques en raison des grandes quantités de données sensibles qu'il traite quotidiennement. Qu'il s'agisse des transactions bancaires, des portefeuilles d'investissement ou des dossiers financiers des clients, le cryptage est une mesure de sécurité fondamentale qui protège contre la fraude, les cybermenaces et la non-conformité réglementaire. Sans chiffrement robuste, les institutions financières risquent des violations de données, des pertes financières et des atteintes à leur réputation.

Pourquoi le chiffrement est essentiel dans les services financiers

- Sécurisation des transactions numériques et prévention de la fraude - Avec l'essor des services bancaires numériques, des paiements mobiles et des services financiers en ligne, la sécurité des communications est essentielle pour empêcher les accès non autorisés et les transactions frauduleuses. Le cryptage garantit que les données financières restent confidentielles et ne peuvent pas être interceptées pendant leur transmission.

- Protection des données des clients et prévention du vol d'identité - Les banques et les sociétés financières stockent de grandes quantités d'informations personnelles identifiables (PII), notamment les numéros de sécurité sociale, les détails des comptes et les antécédents de crédit. Le chiffrement garantit que même si un système est compromis, les données sensibles des clients restent illisibles pour les cybercriminels.

- Prévention des menaces internes et des accès non autorisés - Les institutions financières sont souvent confrontées à des risques liés à des employés internes ou à des sous-traitants qui peuvent abuser de leur accès à des informations financières sensibles. Le chiffrement garantit que même les personnes ayant accès au système ne peuvent pas visualiser ou manipuler les données sans autorisation appropriée.

- Conformité aux réglementations financières et aux lois sur la protection des données - Les organismes de réglementation du monde entier imposent le chiffrement comme une exigence pour les services financiers afin de garantir la sécurité des données et la protection des consommateurs. La non-conformité peut entraîner de lourdes amendes et des conséquences juridiques. Les principales réglementations sont les suivantes :

- PCI-DSS (norme de sécurité des données de l'industrie des cartes de paiement) - Nécessite le cryptage des données de paiement lors de leur transmission et de leur stockage.

- RGPD (Règlement général sur la protection des données - UE) - Rendre obligatoire le chiffrement des données des clients afin de les protéger contre les violations.

- SOX (Loi Sarbanes-Oxley - États-Unis) - Nécessite une gestion sécurisée des dossiers financiers et des communications.

- Réglementation de cybersécurité du NYDFS - Nécessite un cryptage pour les institutions financières opérant à New York.

- Protection des transactions transfrontalières et sécurité de la blockchain - Les transactions financières mondiales nécessitent des canaux de communication sécurisés, en particulier en raison de l'adoption croissante des paiements basés sur la blockchain et des crypto-monnaies. Le chiffrement est essentiel pour garantir l'intégrité des transactions et empêcher toute manipulation non autorisée.

- Prévention des cybermenaces avancées et des attaques par rançongiciel - Les cybercriminels ciblent fréquemment les institutions financières avec attaques de type « man-in-the-middle » (MITM), un ransomware, et campagnes de phishing. Les communications cryptées permettent aux sociétés financières d'échanger des données en toute sécurité, réduisant ainsi le risque de cyberextorsion et de perturbations opérationnelles.

Communication cryptée dans le domaine du droit et du conseil

Les cabinets d'avocats, les services juridiques et les cabinets de conseil traitent les informations hautement sensibles et confidentielles des clients, notamment les contrats juridiques, les stratégies d'entreprise, la propriété intellectuelle et les données personnelles. Le secteur juridique est de plus en plus ciblé par les cybercriminels en raison de la valeur des données qu'ils gèrent. Une violation de données compromet non seulement la confiance des clients, mais peut également entraîner des pertes financières, des sanctions réglementaires et une atteinte à la réputation. Le chiffrement joue un rôle crucial dans la sécurisation des communications, la protection du secret professionnel entre avocat et client et la sauvegarde des dossiers sensibles.

Pourquoi le cryptage est essentiel pour les sociétés juridiques et de conseil

- Protection du secret professionnel et de la confidentialité entre avocat et client - Les professionnels du droit sont soumis à de strictes obligations de confidentialité, et tout accès non autorisé aux communications des clients peut compromettre des affaires et violer l'éthique juridique. Le chiffrement garantit que les discussions juridiques sensibles, les stratégies relatives aux affaires et les preuves restent protégées contre tout accès non autorisé.

- Prévention du cyberespionnage et des violations de données - Les cabinets d'avocats et les cabinets de conseil traitent des fusions et acquisitions, des litiges en matière de propriété intellectuelle et des litiges commerciaux, autant de cibles attrayantes pour le cyberespionnage. Les pirates informatiques, les concurrents et même les acteurs des États-nations peuvent tenter d'intercepter des stratégies juridiques confidentielles.

- Sécurisation de la collaboration juridique basée sur le cloud et du travail à distance - Avec l'essor de la transformation numérique dans le secteur juridique, de nombreux cabinets d'avocats et consultants stockent les dossiers, les contrats et les communications sur des plateformes basées sur le cloud. Sans chiffrement approprié, ces données sont vulnérables aux accès non autorisés et aux cyberattaques.

- Conformité à la protection des données et aux réglementations légales - Les cabinets juridiques et de conseil doivent se conformer à des lois strictes en matière de confidentialité des données afin de garantir la protection des données des clients. Le chiffrement est souvent une exigence obligatoire en vertu de réglementations telles que :

- RGPD (Règlement général sur la protection des données - UE) - Nécessite le cryptage des données des clients stockées et transmises par les cabinets juridiques.

- Directives de cybersécurité de l'ABA (American Bar Association) - Recommande aux cabinets d'avocats de mettre en œuvre le chiffrement pour protéger la confidentialité des clients.

- CCPA (Loi sur la protection des consommateurs de Californie) - Implique des mesures strictes de protection des données, y compris le cryptage, pour prévenir les violations de données.

- Prévention des menaces internes et des accès non autorisés - Les cabinets d'avocats et les cabinets de conseil travaillent souvent avec de multiples parties prenantes, notamment des experts juridiques externes, des clients et des organismes de réglementation. Sans chiffrement, les employés internes ou les fournisseurs tiers ayant accès à des fichiers juridiques pourraient divulguer ou utiliser à mauvais escient des informations confidentielles.

- Sécurisation des communications juridiques et des preuves numériques - Les professionnels du droit communiquent les détails sensibles des affaires par e-mail, messagerie instantanée et vidéoconférence. Sans chiffrement, les discussions confidentielles peuvent être interceptées, manipulées ou utilisées comme preuves contre des clients.

Communication cryptée en entreprise

Les entreprises gèrent de grandes quantités d'informations sensibles, notamment la propriété intellectuelle (IP), les secrets commerciaux, les rapports financiers, les plans stratégiques et les données confidentielles des clients. Sans chiffrement approprié, les entreprises sont exposées à des risques d'espionnage commercial, de violations de données et de fraude financière. Le chiffrement garantit la confidentialité, la sécurité et la protection des communications professionnelles critiques contre les menaces internes et externes.

Pourquoi le chiffrement est essentiel pour les entreprises

- Protection de la propriété intellectuelle et des secrets commerciaux - La propriété intellectuelle est l'un des actifs les plus précieux pour les entreprises, en particulier dans des secteurs tels que la technologie, les produits pharmaceutiques et l'industrie manufacturière. Les concurrents, les cybercriminels et même les acteurs nationaux ciblent la propriété intellectuelle des entreprises à des fins de gain financier ou d'avantage concurrentiel.

- Prévenir l'espionnage d'entreprise et les menaces internes - Les menaces internes, qu'elles soient intentionnelles ou accidentelles, constituent un risque important pour les entreprises. Les employés, les sous-traitants ou les partenaires commerciaux ayant accès à des données sensibles peuvent divulguer des informations, soit pour des raisons financières, soit par négligence. Le cryptage garantit que même en cas d'accès aux données, elles restent illisibles sans autorisation appropriée.

- Sécurisation des transactions financières et des fusions et acquisitions (M&A) - Les grandes entreprises effectuent fréquemment des transactions, des fusions et des acquisitions de plusieurs millions de dollars qui nécessitent une confidentialité absolue. Les pirates informatiques ciblent souvent les services financiers pour intercepter des informations sensibles sur les transactions et exploiter les conditions du marché.

- Prévenir les attaques de phishing et la fraude des PDG - Le phishing reste l'une des plus grandes menaces de cybersécurité dans les environnements d'entreprise. Les cybercriminels se font passer pour des dirigeants, incitent les employés à révéler des informations confidentielles ou à autoriser des transactions frauduleuses. Les plateformes de communication cryptées garantissent l'authentification des e-mails et des messages d'entreprise, réduisant ainsi le risque d'attaques de phishing.

- Conformité à la protection des données et aux réglementations du secteur - Les entreprises doivent se conformer aux réglementations mondiales en matière de protection des données afin d'éviter des répercussions juridiques et des sanctions financières. Le chiffrement est une exigence clé des cadres de conformité, garantissant la sécurité des données sensibles de l'entreprise.

- RGPD (Règlement général sur la protection des données - UE) - Le cryptage est obligatoire pour protéger les données des clients et des employés.

- SOX (Loi Sarbanes-Oxley - États-Unis) - Nécessite le chiffrement des dossiers financiers afin de prévenir la fraude.

- NIS2 (Directive européenne sur la sécurité des réseaux et de l'information) - Applique des exigences de chiffrement plus strictes aux secteurs des infrastructures critiques.

- Permettre un travail à distance sécurisé et une collaboration mondiale - Avec l'essor du travail à distance et des équipes mondiales, la communication d'entreprise s'est déplacée vers des plateformes basées sur le cloud, des visioconférences et des applications de messagerie. Les communications non chiffrées sur les réseaux publics exposent les entreprises à des risques informatiques. Le chiffrement garantit une collaboration sécurisée tout en préservant la continuité des activités.

- Protection des données de recherche et développement (R&D) - Les entreprises qui investissent dans la R&D, en particulier dans les biotechnologies, l'IA et les technologies de pointe, sont les principales cibles du cyberespionnage. Le chiffrement sécurise les données propriétaires, empêchant ainsi les concurrents et les entités étrangères de voler des innovations révolutionnaires.

Communication cryptée pour les équipes de première ligne

Les équipes de première ligne, telles que les professionnels de santé, les intervenants d'urgence et les responsables de la sécurité publique, opèrent dans des environnements à enjeux élevés où une communication sécurisée en temps réel est essentielle. Ces équipes traitent des données sensibles, coordonnent les réponses urgentes et prennent des décisions qui ont un impact sur des vies en une fraction de seconde. Sans communication cryptée, ils risquent des cyberattaques, des violations de données et des perturbations opérationnelles susceptibles de compromettre la confidentialité des patients, l'efficacité des interventions d'urgence et la sécurité nationale.

Pourquoi le chiffrement est essentiel pour les équipes de première ligne

- Protection des données des patients dans le secteur de la santé - Les établissements médicaux stockent et transmettent de grandes quantités d'informations confidentielles sur les patients, notamment les dossiers médicaux électroniques (DSE), les rapports de diagnostic et les plans de traitement. Les cybercriminels ciblent les systèmes de santé en raison de la valeur élevée des données médicales sur le marché noir. Le cryptage garantit que les dossiers sensibles des patients restent protégés, même en cas de violation des systèmes.

- Permettre des communications sécurisées en matière de sécurité publique - La police, les services d'incendie et les équipes d'urgence s'appuient sur des communications cryptées pour partager en toute sécurité des informations critiques. Qu'il s'agisse de répondre à une crise, de coordonner les secours en cas de catastrophe ou de gérer des événements de grande envergure, les équipes de sécurité publique doivent s'assurer que leurs communications sont protégées contre les écoutes et les cybermenaces.

- Protéger la coordination des interventions d'urgence - Lors de catastrophes naturelles, d'attaques terroristes ou de pandémies, les équipes d'intervention d'urgence doivent coordonner les efforts entre les agences et les zones géographiques. Une communication sécurisée et cryptée est essentielle pour empêcher la désinformation, les cyberperturbations et l'accès non autorisé aux plans de réponse critiques.

- Conformité aux réglementations en matière de confidentialité et de sécurité - Les équipes de première ligne doivent se conformer à des lois strictes en matière de protection des données afin de garantir la sécurité des informations sensibles. Le chiffrement joue un rôle essentiel dans le respect des exigences de conformité :

- HIPAA (Loi sur la portabilité et la responsabilité en matière d'assurance maladie - États-Unis) - Nécessite le chiffrement des dossiers médicaux électroniques pour protéger la vie privée des patients.

- CJIS (Services d'information sur la justice pénale - États-Unis) - Rendre obligatoire le chiffrement des données des forces de l'ordre afin d'empêcher tout accès non autorisé.

- NIS2 (Directive européenne sur la sécurité des réseaux et de l'information) - Applique le chiffrement pour les secteurs d'infrastructures critiques, y compris les services d'intervention d'urgence.

La communication cryptée est vitale pour les équipes de première ligne, garantissant la confidentialité, l'intégrité et la disponibilité des informations critiques. Qu'il s'agisse de sécuriser les données des patients dans les hôpitaux ou de protéger la coordination des interventions d'urgence, le chiffrement est non négociable élément des opérations de première ligne modernes.

Chapitre 3 : Surmonter les défis liés à la communication cryptée

Idées fausses courantes sur les communications cryptées

Le chiffrement est souvent mal compris, ce qui entraîne résistance des décideurs et des employés pareil. Ces idées fausses peuvent retarder la mise en œuvre, affaiblir les stratégies de sécurité et rendre les organisations vulnérables aux cybermenaces. Découvrons certains des mythes les plus courants :

Mythe 1 : »Le chiffrement est trop complexe à mettre en œuvre«

Beaucoup pensent que le chiffrement nécessite expertise technique avancée, ce qui complique les choses pour les utilisateurs non techniques.

Réalité : Les solutions de chiffrement modernes sont conçues pour intégration fluide et facilité d'utilisation. Les plateformes de messagerie sécurisées, les services de messagerie cryptés et les outils de protection des fichiers sont désormais fournis avec interfaces conviviales et protocoles de chiffrement automatisés.

Mythe 2 : »Le chiffrement ralentit les performances«

Certaines organisations hésitent à utiliser le chiffrement en raison de préoccupations concernant latence, décalage ou retards dans les communications et le traitement des données.

Réalité : Avec une puissance informatique moderne et algorithmes de chiffrement optimisés, l'impact sur les performances est minime. De nombreuses solutions utilisent accélération matérielle (par exemple, AES-NI) à crypter les données en temps réel sans délais notables.

Mythe 3 : »Le chiffrement est réservé aux grandes entreprises«

Les petites et moyennes entreprises (PME) partent souvent du principe que le chiffrement est luxe dont seules les grandes entreprises ont besoin.

Réalité : Les cybercriminels ciblent fréquemment Les PME en raison d'une sécurité plus faible, en effectuant le cryptage encore plus critique. Des solutions de chiffrement abordables et évolutives permettent entreprises de toutes tailles pour protéger leurs données sensibles.

Mythe 4 : »Le chiffrement coûte trop cher«

De nombreux gouvernements et entreprises craignent que les solutions de chiffrement ne soient utilisées entraînent des coûts élevés en termes de logiciel, de mise en œuvre et de maintenance.

Réalité : Le coût du chiffrement est bien inférieur au coût d'une violation de données. Amendes réglementaires, conséquences juridiques et atteinte à la réputation résultant données non protégées peut être dévastatrice.

Mythe 5 : »Le chiffrement de bout en bout empêche l'accès légal«

Certains gouvernements et organisations craignent que L'E2EE rend impossible la détection des activités criminelles.

Réalité : Le chiffrement protège utilisateurs respectueux des lois contre les cybercriminels, et non l'inverse. Les gouvernements et les organisations peuvent toujours surveiller les métadonnées et appliquer des mécanismes d'accès légal dans le cadre des cadres de conformité sans affaiblir le chiffrement pour tous.

Équilibrer sécurité et facilité d'utilisation

L'un des plus grands défis en matière de chiffrement est trouver le juste équilibre entre sécurité et facilité d'utilisation. Si les outils de chiffrement sont trop complexes, les employés peuvent les contourner, en recourant à des alternatives non sécurisées telles que des applications de messagerie personnelle ou des e-mails non cryptés.

Pour effectuer le chiffrement à la fois sécurisé et convivial, les organisations doivent tenir compte des facteurs clés suivants :

Choisir des solutions de chiffrement offrant une expérience utilisateur fluide

- Chiffrement sans clic : Les meilleurs outils de cryptage cryptent les données automatiquement sans nécessiter d'étapes supplémentaires de la part de l'utilisateur.

- Intégration de l'authentification unique (SSO) : Réduit le nombre de mots de passe dont les employés doivent se souvenir tout en préservant la sécurité.

- Impact minimal sur les performances : Le chiffrement optimisé ne doit pas ralentir la communication ou le traitement des données.

Rendre le chiffrement intuitif pour les employés

- Directives claires en matière de communication sécurisée : Les employés doivent savoir quand utiliser la messagerie cryptée, les e-mails et le partage de fichiers.

- Chiffrement adapté aux mobiles : Compte tenu de l'essor du travail à distance, le chiffrement doit fonctionner de manière fluide sur tous les appareils mobiles sans nécessiter de configurations supplémentaires.

- Chiffrement intégré pour les outils de collaboration : Une communication sécurisée doit être intégrée plateformes de collaboration en équipe plutôt que de recourir à des applications externes.

Aborder la résistance au chiffrement

- Formation à la sécurité avec des exemples concrets : Les employés doivent comprendre pourquoi le chiffrement est nécessaire et comment il protège leur travail.

- Élimination des alternatives non chiffrées : Les organisations doivent désactiver les méthodes de communication non sécurisées (par exemple, les e-mails personnels pour le travail).

- Audits de sécurité réguliers et boucles de feedback : Recueillez les commentaires des employés pour garantir l'efficacité des solutions de chiffrement sans être perturbateur.

Chapitre 4 : Le coût du chiffrement : en vaut-il la peine ?

Le chiffrement est souvent considéré comme une mesure de sécurité essentielle, mais les entreprises et les gouvernements doivent tenir compte de ses coûts financiers et opérationnels. Qu'il s'agisse d'investissements dans les infrastructures ou de compromis en matière de performances, les gouvernements et les organisations doivent évaluer si ces coûts justifient les avantages à long terme.

Répartir les coûts

Les principales dépenses liées à la mise en œuvre du chiffrement sont les suivantes :

- Investissements technologiques — Solutions de chiffrement sécurisées, telles que le chiffrement de bout en bout (E2EE), les modules de sécurité matériels (HSM) et les systèmes de gestion des clés.

- Frais d'exploitation — Exigences de calcul accrues, ralentissements potentiels des performances et intégration avec les systèmes existants.

- Conformité et frais juridiques — Garantir que le chiffrement est conforme aux réglementations telles que le RGPD, la NIS2 et la norme ISO 27001.

- Formation et expertise — Les équipes informatiques ont besoin d'une formation continue pour gérer efficacement les stratégies de chiffrement.

Le retour sur investissement du chiffrement dans la prévention des violations de données

L'impact financier d'une violation de données peut être dévastateur, avec des coûts tels que des amendes réglementaires, des frais juridiques, des atteintes à la réputation et des interruptions opérationnelles. Le chiffrement réduit ces risques de manière significative. Même si des données chiffrées sont volées, elles restent illisibles sans clés de déchiffrement, évitant ainsi des répercussions juridiques et de conformité coûteuses. En outre, le chiffrement renforce les modèles de sécurité Zero Trust, réduisant ainsi les menaces internes et les accès non autorisés.

Optimisation des budgets de chiffrement

Les gouvernements et les organisations peuvent minimiser les coûts de chiffrement tout en maximisant la protection en :

- Prioriser les données critiques — Chiffrer uniquement les informations les plus sensibles pour équilibrer sécurité et performances.

- Tirer parti d'algorithmes efficaces — Mettre en œuvre des méthodes de chiffrement optimisées telles que l'AES-256 et la cryptographie à courbe elliptique pour réduire les frais de traitement.

- Utilisation d'approches hybrides — Combiner des solutions de chiffrement sur site et basées sur le cloud pour plus de flexibilité.

- Automatisation de la gestion des clés — Investir dans des outils automatisés pour éviter les erreurs humaines coûteuses dans la gestion des clés de chiffrement.

En fin de compte, le coût du chiffrement est dérisoire par rapport aux pertes financières et de réputation résultant d'une faille de sécurité. Lorsqu'il est mis en œuvre de manière stratégique, le chiffrement n'est pas seulement une dépense, mais un investissement dans la résilience et la sécurité à long terme.

Principales caractéristiques à rechercher dans une plate-forme de communication cryptée

Lors de l'évaluation d'une plateforme de communication cryptée, ces caractéristiques clés sont essentielles pour garantir une sécurité robuste et une facilité d'utilisation fluide :

1. Cryptographie puissante

Lors de l'évaluation d'une plateforme de communication sécurisée, la solidité et la sécurité de sa base cryptographique sont primordiales. Une plateforme bien conçue doit intégrer plusieurs niveaux de protection pour garantir la confidentialité, l'intégrité et l'authentification, tout en protégeant les données sensibles contre l'évolution des cybermenaces. Voici les principaux facteurs qui déterminent la robustesse d'une solution de communication cryptée :

- Protocoles robustes de chiffrement de bout en bout (E2EE)

Une plateforme de communication sécurisée doit être mise en œuvre des protocoles E2EE solides et bien approuvés pour empêcher tout accès non autorisé aux données en transit. Cela signifie que les messages, les appels et les fichiers sont chiffrés sur l'appareil de l'expéditeur et ne peuvent être déchiffrés que par le destinataire, ce qui garantit que même le fournisseur de services ne peut pas accéder au contenu. Une implémentation E2EE fiable repose sur échange de clés authentifiées mécanismes, distribution sécurisée des clés et résistance aux attaques cryptographiques.

- Authentification mutuelle renforcée

La sécurité des communications ne se limite pas au chiffrement, mais également à la vérification de l'identité de toutes les parties impliquées. Authentification mutuelle garantit que l'expéditeur et le destinataire sont bien ceux qu'ils prétendent être, empêchant ainsi les attaques de type « man-in-the-middle » (MITM) et l'usurpation d'identité. Ceci est généralement réalisé en utilisant authentification basée sur des certificats, Preuves à connaissance nulle (ZKP), ou infrastructures à clé publique sécurisées (PKI).

- Suites de chiffrement de pointe avec longueurs de touches alignées

La sécurité d'un système de cryptage dépend fortement du choix de suites de chiffrement et l'alignement de la longueur des clés avec les meilleures pratiques cryptographiques actuelles. La plateforme devrait prendre en charge :

- Norme de chiffrement avancée (AES-256) pour un chiffrement symétrique afin de garantir une protection des données sécurisée et à haut débit.

- Cryptographie à courbe elliptique (ECC) avec des tailles de clé de 384 bits ou plus, offrant une sécurité équivalente à celle du RSA traditionnel mais avec une meilleure efficacité.

- ChaCha 20 - Poly 1305 comme alternative pour les environnements dans lesquels l'accélération matérielle pour AES n'est pas disponible.

- Fonctions de hachage sécurisées telles que SHA-3 pour garantir l'intégrité des données. La sélection de primitives cryptographiques avec des longueurs de clé appropriées garantit la résilience contre les attaques par force brute tout en maintenant des performances optimales.

- Feuille de route de transition vers la cryptographie post-quantique (PQC) avec Crypto Agility

À mesure que l'informatique quantique progresse, les algorithmes cryptographiques traditionnels tels que RSA, ECC et Diffie-Hellman risquent d'être cassés. Une plateforme de chiffrement à l'épreuve du temps doit disposer d'un Stratégie de transition du PQC en place, garantissant la disponibilité d'algorithmes résistants aux quantiques. Cela inclut :

- Soutenant Algorithmes post-quantiques recommandés par le NIST comme Kyber (pour l'échange de clés) et Dilithium (pour les signatures numériques)

- Mise en œuvre approches cryptographiques hybrides, combinant le cryptage classique avec le PQC pour maintenir la rétrocompatibilité.

- Garantir agilité cryptographique, permettant au système de se mettre à jour en toute fluidité et de passer à des méthodes cryptographiques plus robustes à mesure que de nouvelles normes émergent.

2. Architecture à connaissance nulle

L'architecture Zero-knowledge est une fonctionnalité axée sur la confidentialité qui garantit que le fournisseur de services de la plateforme n'a pas accès aux données de l'utilisateur. C'est l'une des considérations les plus importantes lors de la sélection d'un outil de communication crypté, car il garantit que les données sensibles sont entièrement entre les mains de l'utilisateur, protégées contre d'éventuelles violations de données ou toute utilisation abusive par le fournisseur de services.

Un système à connaissance nulle signifie que même le fournisseur de la plateforme ne peut ni lire ni déchiffrer les données des utilisateurs, car les clés de chiffrement sont stockées uniquement sur l'appareil de l'utilisateur. Cela est particulièrement important pour les utilisateurs qui traitent des informations hautement sensibles, tels que les équipes juridiques, les prestataires de soins de santé ou les organisations gouvernementales. L'architecture à connaissance nulle fournit une couche supplémentaire de confidentialité, garantissant que les données restent privées même si la plate-forme elle-même est compromise.

3. Solutions entièrement open source et solutions hybrides

Une autre considération cruciale est de savoir s'il faut opter pour une solution de communication cryptée entièrement open source ou hybride, chacune ayant ses avantages et ses inconvénients.

Les solutions entièrement open source offrent une transparence totale, permettant aux utilisateurs de revoir, modifier et auditer l'intégralité de la base de code. Cette ouverture favorise un développement piloté par la communauté, où les vulnérabilités sont souvent détectées et corrigées rapidement. Cependant, ces solutions peuvent nécessiter une expertise technique pour une configuration sécurisée et une gestion continue, et elles ne disposent souvent pas d'un support dédié.

Les solutions hybrides, quant à elles, combinent divers composants open source avec des améliorations propriétaires. Ces plateformes sont généralement soutenues par une société dédiée qui garantit une expérience utilisateur optimale, fournit une assistance professionnelle et intègre des fonctionnalités de sécurité avancées. Bien que les solutions hybrides offrent une expérience plus raffinée et plus conviviale, elles peuvent impliquer des coûts de licence et nécessiter la confiance du fournisseur pour gérer la sécurité et la confidentialité.

Choisir entre des solutions open source et hybrides nécessite de trouver un équilibre entre les besoins de transparence, de contrôle et de personnalisation et les exigences de fiabilité, de facilité d'utilisation et de support professionnel.

4. Facilité d'utilisation et compatibilité multiplateforme

Bien que le chiffrement soit essentiel, la facilité d'utilisation ne doit pas être négligée. La plateforme doit être conviviale et intuitive, permettant aux utilisateurs techniques et non techniques de communiquer en toute sécurité sans complexité inutile. Une interface utilisateur complexe peut entraver l'adoption et provoquer des frictions au sein des organisations.

La compatibilité multiplateforme est également cruciale, en particulier pour les équipes et les organisations qui utilisent une variété d'appareils et de systèmes d'exploitation. Assurez-vous que la plateforme fonctionne parfaitement sur les ordinateurs de bureau, les appareils mobiles et les tablettes et qu'elle est compatible avec tous les principaux systèmes d'exploitation tels que Windows, macOS, iOS et Android. Cela garantit que les utilisateurs peuvent communiquer en toute sécurité depuis n'importe où, que ce soit au bureau, à la maison ou en déplacement.

Lors de la sélection d'une plateforme de communication cryptée, il est essentiel d'évaluer les fonctionnalités qui protégeront le mieux les données sensibles de votre organisation. La bonne plateforme doit non seulement offrir des mesures de sécurité robustes, mais également s'intégrer parfaitement à vos systèmes existants tout en étant conviviale.

Les cybermenaces évoluant rapidement, il est plus important que jamais de choisir une plateforme dotée des protocoles de cryptage, des fonctionnalités de confidentialité et de compatibilité appropriés. Et c'est ici RealTyme se différencie. Alors que de nombreuses plateformes intègrent le chiffrement en tant que couche optionnelle, RealTyme est construit avec chiffrement de bout en bout (E2EE) par défaut, sécurisant chaque message, appel, visioconférence et transfert de fichiers sans activation manuelle. Pour les organisations qui gèrent des communications sensibles, que ce soit dans les domaines juridique, médical, gouvernemental ou de la défense, ce niveau de chiffrement fluide et permanent élimine les risques liés à l'erreur humaine et garantit une confidentialité sans compromis sur tous les canaux.

5. Flexibilité de déploiement

Les entreprises ont des besoins variés en matière de sécurité et de conformité, ce qui rend la flexibilité du déploiement cruciale. La plateforme doit prendre en charge des modèles de déploiement dans le cloud, sur site et hybrides, ainsi que des options d'auto-hébergement et de cloud souverain, garantissant le contrôle des politiques de stockage et de cryptage des données.

Comment sélectionner la meilleure plateforme de communication cryptée

Vous comprenez à présent l'importance du chiffrement pour protéger vos communications, mais avec autant d'options disponibles, comment déterminer quelle plateforme répond réellement à vos besoins en matière de sécurité et de confidentialité ?

Pour faire le bon choix, il est essentiel d'aller au-delà du chiffrement de base et d'évaluer les facteurs clés qui garantissent une protection sans faille. Voici les éléments à prendre en compte lors de la sélection de la meilleure plateforme de communication cryptée telle que RealTyMe :

1. Coût

Le budget disponible pour la mise en œuvre d'un système de communication crypté est souvent l'un des facteurs les plus importants dans la prise de décision. Bien que les solutions open source soient gratuites, elles nécessitent souvent davantage de personnalisation et d'expertise technique, tandis que les plateformes propriétaires peuvent être assorties de frais de licence ou d'abonnement. Les entreprises doivent évaluer les coûts par rapport aux fonctionnalités de la plateforme, au niveau de sécurité et aux risques potentiels d'un cryptage inadéquat.

RealTyme, par exemple, propose des offres transparentes des prix et des plans personnalisés sans frais cachés, offrant un équilibre entre une sécurité de niveau professionnel et un prix abordable à long terme. Contrairement aux plateformes open source qui nécessitent une maintenance continue, RealTyme fournit un système de communication prêt à l'emploi et entièrement crypté en éliminant le besoin de modules complémentaires de sécurité coûteux ou de frais informatiques.

2. Évolutivité

À mesure que les gouvernements et les organisations se développent, leurs besoins en matière de chiffrement évolueront probablement. Il est essentiel de choisir une plateforme capable d'évoluer pour répondre aux demandes d'une base d'utilisateurs croissante ou d'un volume de données accru.

Conçu pour évoluer avec votre organisation, RealTyme assure une évolutivité sans faille sans compromettre la sécurité ou les performances. Qu'il s'agisse d'ajouter quelques utilisateurs ou de passer à des milliers d'utilisateurs, RealTyme maintient le même niveau élevé de sécurité et de confidentialité, ce qui en fait la solution idéale pour les équipes dynamiques en pleine croissance.

3. Conformité aux réglementations de l'industrie

Chaque secteur a ses propres exigences réglementaires en matière de protection des données, et il est essentiel de sélectionner une plateforme garantissant la conformité à ces lois. Qu'il s'agisse du RGPD pour les organisations opérant dans l'UE, de l'HIPAA pour les soins de santé ou de la norme PCI-DSS pour les institutions financières, assurez-vous que la plateforme répond aux normes de conformité spécifiques à votre secteur d'activité.

Grâce à des contrôles intégrés de souveraineté des données et à des politiques de chiffrement axées sur la confidentialité, RealTyme garantit que votre entreprise peut répondre aux exigences de conformité sans se soucier des accès non autorisés ou des violations réglementaires.

4. Exigences en matière de sécurité

Le niveau de sécurité requis dépend du type de données que vous transmettez. Pour les données hautement sensibles, telles que les informations gouvernementales classifiées ou les dossiers médicaux confidentiels, vous pouvez avoir besoin des niveaux de cryptage les plus élevés (cryptage AES-256, ECC et Quantum-Safe). Pour les données moins sensibles, un niveau de sécurité inférieur peut suffire.

Choisissez une plateforme adaptée aux besoins de sécurité spécifiques de votre organisation. RealTyme applique le chiffrement de bout en bout (E2EE) par défaut, en utilisant le cryptage AES-256 avec authentification mutuelle renforcée et une cryptographie à sécurité quantique à court terme afin de pérenniser les communications contre les menaces émergentes.

Le choix de la bonne plateforme de communication cryptée nécessite une évaluation minutieuse des exigences de votre organisation, notamment en matière de sécurité, de conformité, de coût et d'évolutivité. La bonne plateforme offrira une combinaison de chiffrement robuste, de facilité d'utilisation et de fonctionnalités adaptées à vos besoins opérationnels spécifiques. Et en choisissant RealTyme, vous n'avez pas à faire de compromis entre sécurité, évolutivité et conformité. Il délivre une solution holistique axée sur la confidentialité, garantissant collaboration fluide sans sacrifier le contrôle de vos communications sensibles.

Chapitre 6 : Mise en œuvre des communications cryptées dans votre organisation

Le chiffrement n'est efficace que lorsque correctement mis en œuvre, géré et appliqué au sein d'une organisation. Il ne suffit pas d'adopter des outils de communication chiffrés. Les employés doivent être formés, les politiques doivent être appliquées et les menaces internes doivent être atténuées.

Implémentation et architecture

Une fois que vous avez sélectionné une plateforme, l'étape suivante consiste à vous assurer qu'elle est mise en œuvre de manière efficace et sécurisée au sein de votre organisation. L'architecture du système de communication crypté joue un rôle essentiel dans la sécurité et l'évolutivité de la plateforme. La gestion des clés, les protocoles sécurisés et l'intégration matérielle font partie intégrante de la protection des données sensibles à tout moment. En outre, la décision de déployer le chiffrement sur site ou dans le cloud a un impact à la fois sur la sécurité et la facilité d'utilisation.

1. Gestion des clés et infrastructure à clés publiques (PKI)

La gestion des clés est un élément essentiel de tout système de communication crypté. Cela implique la génération, le stockage, la distribution et la révocation de clés de chiffrement. La PKI est un framework qui gère les clés et les certificats numériques, garantissant une communication sécurisée et la validation des transactions. La PKI est essentielle pour garantir que les clés de chiffrement sont stockées en toute sécurité et que seuls les utilisateurs autorisés peuvent y accéder ou les échanger. Un système PKI bien implémenté permet d'authentifier les utilisateurs, de chiffrer les données et de préserver l'intégrité des données.

2. Modules de sécurité matériels (HSM)

Les HSM sont des périphériques physiques utilisés pour stocker des clés cryptographiques en toute sécurité. Ces appareils sont inviolables et conçus pour empêcher tout accès non autorisé à des données sensibles. Les HSM sont souvent utilisés conjointement à la PKI pour ajouter une couche supplémentaire de sécurité physique aux clés de chiffrement, garantissant ainsi qu'elles ne peuvent pas être compromises ou accessibles même en cas de violation physique. Les HSM sont particulièrement importants pour les organisations qui ont besoin d'une sécurité extrêmement élevée, telles que les agences gouvernementales, les institutions financières et les prestataires de soins de santé.

3. Protocoles sécurisés

La plate-forme de cryptage doit prendre en charge divers protocoles de communication sécurisés afin de garantir la protection des données sur les différents canaux.

- TLS (sécurité de la couche de transport) : Ce protocole sécurise les données transmises sur Internet, par exemple lors de la navigation ou de l'envoi d'e-mails. Il chiffre la communication entre l'appareil de l'utilisateur et le serveur, empêchant ainsi les attaques de type man-in-the-middle.

- IPsec (sécurité du protocole Internet) : IPsec sécurise les communications IP en authentifiant et en chiffrant chaque paquet de données au cours d'une session de communication. Il est largement utilisé pour sécuriser les réseaux privés virtuels (VPN) et garantir la confidentialité de toutes les données transférées sur Internet.

- Protocoles de messagerie E2EE : Ces protocoles sont utilisés par des applications telles que WhatsApp et Signal pour fournir un cryptage de bout en bout pour les communications textuelles, vocales et vidéo.

4. Déploiement sur site ou déploiement dans le cloud

Lors du choix d'une plateforme de communication cryptée, les gouvernements et les organisations doivent décider s'ils préfèrent une plate-forme entièrement auto-hébergée sur site solution (où les serveurs principaux et les données sont conservés au sein de leur propre infrastructure) ou un dans le cloud solution (où l'hébergement et le stockage sont gérés par un fournisseur de services tiers).

- Déploiement sur site : Cette solution offre le plus haut niveau de contrôle sur l'infrastructure, permettant aux entreprises de conserver la propriété et la sécurité complètes de leurs données. Cependant, sa maintenance peut être coûteuse et nécessite une expertise interne pour la gérer et la configurer en toute sécurité.

- Déploiement dans le cloud : Les plateformes basées sur le cloud sont souvent plus faciles à mettre en œuvre et à gérer, ce qui offre l'avantage de l'évolutivité et de la réduction des coûts initiaux. Les organisations peuvent choisir un cloud privé, qui fournit une infrastructure dédiée partiellement gérée par un tiers, ou cloud public, qui offre une rentabilité et une flexibilité tout en s'appuyant presque entièrement sur des fournisseurs tiers pour la protection des données. Les données sensibles sont peut-être mieux adaptées au cloud privé, tandis que les solutions de cloud public peuvent être idéales pour les organisations qui privilégient la facilité de déploiement et les économies de coûts.

Configuration de la messagerie sécurisée et des appels de groupe

Les organisations s'appuient sur des outils de communication pour leurs opérations quotidiennes, qu'il s'agisse de messagerie interne, de conférences téléphoniques ou de partage de fichiers. Cependant, sans chiffrement, ces interactions deviennent cibles de choix pour les cybercriminels, les concurrents se livrant à l'espionnage d'entreprise et même les attaquants parrainés par l'État. Le choix de la bonne plateforme de communication cryptée nécessite l'évaluation de plusieurs facteurs :

- Chiffrement de bout en bout (E2EE) — Garantit que les messages, les appels et les fichiers partagés sont chiffrés sur l'appareil de l'expéditeur et uniquement déchiffrés sur l'appareil du destinataire, empêchant ainsi tout accès non autorisé à tout moment du transit.

- Modèle de sécurité Zero-Trust — L'accès aux communications sensibles doit être restreint sur la base de protocoles d'authentification, afin que même les équipes informatiques internes ne puissent pas accéder aux données cryptées.

- Protection des métadonnées — Certains outils de chiffrement chiffrent le contenu des messages tout en exposant les métadonnées (par exemple, qui communique avec qui). Des solutions avancées empêchent même les fuites de métadonnées.

- Conformité réglementaire — Selon le secteur d'activité, les solutions doivent être conformes à des normes telles que le RGPD, l'HIPAA ou le NIS2.

- Options de déploiement (sur site ou dans le cloud) — Les organisations hautement sensibles peuvent préférer les solutions de chiffrement sur site pour un meilleur contrôle.

Former les employés aux pratiques de communication sécurisées

Même les outils de chiffrement les plus avancés peuvent échouer si les employés les utiliser à mauvais escient, être victime d'attaques de phishing ou exposer sans le savoir des informations sensibles. Pour que le chiffrement soit réellement efficace, les entreprises doivent établir des priorités formation en matière de sécurité pour s'assurer que les employés comprennent :

- Comment utiliser correctement les outils de communication cryptés ;

- les risques liés aux cybermenaces, telles que le phishing et l'ingénierie sociale ;

- L'importance de vérifier l'identité des destinataires des communications ;

- Pourquoi les conversations sensibles ne devraient jamais avoir lieu sur des canaux non sécurisés.

De nombreux employés ne comprennent peut-être pas parfaitement ce que fait le chiffrement ni pourquoi il est nécessaire. La formation doit commencer par exemples concrets de failles de sécurité cela aurait pu être évité par un cryptage approprié. Les employés doivent être formés pour :

- Vérifier les expéditeurs avant d'ouvrir des pièces jointes ou de cliquer sur des liens ;

- Reconnaître les signes avant-coureurs des tentatives d'hameçonnage, telles que le langage urgent et les demandes inhabituelles ;

- Signalez immédiatement les messages suspects aux équipes de sécurité.

Des attaques de phishing simulées doivent être menées régulièrement pour évaluer l'état de préparation des employés.

Le chiffrement n'est efficace que s'il est utilisé correctement. Les employés devraient être formés aux meilleures pratiques, telles que :

- Ne jamais transférer de messages cryptés à des contacts non approuvés ;

- Veiller à ce que les appels chiffrés soient effectués dans des lieux privés et sécurisés ;

- Désactiver les sauvegardes automatiques si elles stockent des versions non chiffrées des messages.

Le chiffrement ne doit pas être laissé à la discrétion des employés ; il doit s'agir d'un exigence obligatoire appliquée par le biais des politiques de sécurité de l'entreprise. Sans une application appropriée, les employés peuvent utiliser par défaut des méthodes de communication non sécurisées, créant ainsi des failles de sécurité.

Menaces internes et erreurs humaines

Bien que les pirates informatiques externes constituent une menace importante, les menaces internes, qu'elles soient accidentelles ou intentionnelles, sont tout aussi dangereuses. Les employés ou sous-traitants ayant accès à des données sensibles peuvent :

- divulguer accidentellement des informations cryptées en configurant mal les paramètres de sécurité ;

- Voler intentionnellement des données sensibles à des fins financières ou personnelles ;

- Etre victime d'attaques d'ingénierie sociale, exposant les clés de chiffrement ou les informations de connexion.

Conformité et audits en matière de chiffrement

Le chiffrement n'est pas seulement une bonne pratique en matière de cybersécurité, mais aussi une mesure légale et réglementaire. exigence pour les gouvernements et les entreprises du monde entier. Les organisations doivent respecter des normes strictes cadres de conformité et conduite audits de chiffrement réguliers pour s'assurer que leurs mesures de sécurité sont robustes et à jour. Ne pas le faire peut entraîner de lourdes amendes, des conséquences juridiques et une atteinte à la réputation.

Des audits de chiffrement réguliers aident les entreprises à :

- Identifier les vulnérabilités dans les protocoles de chiffrement et la gestion des clés ;

- Garantir la conformité avec des réglementations internationales et spécifiques à l'industrie ;

- Évitez les pénalités coûteuses et les répercussions juridiques en cas de non-conformité ;

- Renforcez les défenses de cybersécurité contre l'évolution des menaces.

Un audit de chiffrement bien exécuté peut prévenir de tels incidents en garantissant la conformité et en identifiant les lacunes avant que les attaquants ne le fassent. Comme nous l'avons déjà expliqué dans les sections ci-dessus, différents secteurs appliquent des normes de cryptage spécifiques pour protéger les données sensibles. Vous trouverez ci-dessous les cadres de conformité les plus critiques :

1. Lois relatives à la sécurité nationale et souveraineté des données

Les gouvernements du monde entier font respecter lois sur la sécurité nationale nécessitant un cryptage pour protéger les infrastructures critiques, les données de défense et les informations des citoyens.

- États-Unis - Décret exécutif visant à améliorer la cybersécurité (2021) : Exige des agences fédérales et des sous-traitants qu'ils utilisent un cryptage robuste pour protéger les données gouvernementales sensibles.

- Loi chinoise sur la cybersécurité (CSL) : Rectifie le cryptage des données stockées en Chine et restreint les transferts de données transfrontaliers.

- Loi australienne sur les télécommunications et autres lois (TOLA) : Exige des fournisseurs de technologies qu'ils mettent en place des portes dérobées de chiffrement pour l'accès du gouvernement (controversé).

- Lois européennes sur la souveraineté des données : Encouragez l'utilisation de solutions de chiffrement sur site ou basées dans l'UE pour protéger les données contre la surveillance étrangère.

Comment le chiffrement garantit la conformité aux lois de sécurité nationale :

- Chiffrement de niveau militaire (AES-256, ECC, PQC) protège les données gouvernementales classifiées.

- Chiffrement de souveraineté des données garantit la conformité en stockant les données dans des emplacements approuvés par la juridiction.

- Messagerie cryptée de bout en sécurise les communications internes contre l'espionnage étranger.

L'évolution des lois relatives à la sécurité nationale souligne le rôle essentiel du chiffrement pour protéger les données sensibles et garantir la conformité aux différentes exigences régionales. Les gouvernements continuent de faire appliquer ces lois afin de renforcer la protection des données et de préserver les intérêts nationaux.

2. NIST (National Institute of Standards and Technology) - Directives de chiffrement des États-Unis

Le NIST définit les normes de chiffrement et de cybersécurité utilisées par agences gouvernementales, sous-traitants et entreprises dans le monde entier.

- FIPS 140-3 (norme fédérale de traitement de l'information) : Spécifie des algorithmes de chiffrement approuvés tels que AES-256, ECC et RSA.

- Publication spéciale 800-57 du NIST : Définit les meilleures pratiques pour gestion des clés cryptographiques.

- Publication spéciale 800-171 du NIST : Nécessite un chiffrement pour la manipulation informations contrôlées non classifiées (CUI) dans les contrats gouvernementaux.

Les normes de cryptage du NIST constituent une base cruciale pour garantir la sécurité et l'intégrité des données sensibles dans les opérations du secteur public et privé, contribuant ainsi à établir la confiance et la fiabilité dans les communications numériques.

3. ISO 27001 - Norme mondiale de sécurité de l'information

La norme ISO 27001 est reconnue au niveau international système de gestion de la sécurité de l'information (ISMS) cadre qui impose le chiffrement pour protéger la confidentialité, l'intégrité et la disponibilité des données.

- Contrôle A.10.1 : Le chiffrement doit être mis en œuvre pour protéger les données sensibles.

- Approche basée sur les risques : Les organisations doivent mener évaluations des risques de chiffrement et les politiques de chiffrement des documents.

- Audits réguliers : Les organisations doivent revoir les mécanismes de chiffrement pour prévenir les vulnérabilités.

La norme ISO 27001 souligne l'importance d'une approche globale du chiffrement basée sur les risques, afin de garantir que les organisations restent proactives dans la protection de leurs informations sensibles et dans le maintien de la confiance avec les parties prenantes.

4. RGPD (Règlement général sur la protection des données) - Union européenne

Le RGPD applique exigences strictes en matière de chiffrement des données pour protéger données personnelles et financières des citoyens de l'UE.

- Article 32 : Les organisations doivent mettre en œuvre le cryptage comme mesure de sécurité.

- Article 34 : En cas de violation de données cryptées, les entreprises peuvent ne pas avoir besoin d'avertir les individus, ce qui réduit leur responsabilité.

- Amendes en cas de non-conformité : Jusqu'à 20 millions d'euros ou 4 % du chiffre d'affaires annuel mondial.

Les mandats de chiffrement du RGPD soulignent la nécessité de mesures strictes de protection des données dans l'UE, permettant aux organisations de sécuriser les données personnelles et de minimiser l'impact des violations potentielles tout en évitant de lourdes sanctions.

5. HIPAA (Loi sur la portabilité et la responsabilité en matière d'assurance maladie) - Santé

La loi HIPAA impose le chiffrement pour Informations de santé protégées électroniques (ePHI) pour garantir la confidentialité des patients.

- Chiffrement des données en transit et au repos : Nécessaire pour la protection des données des patients.

- Contrôles d'accès : Seul le personnel médical autorisé peut accéder aux données.

- Journaux d'audit : Suivez l'accès aux données cryptées pour détecter les anomalies.

Les exigences de cryptage de la HIPAA sont essentielles pour protéger les données des patients, garantir que les établissements de santé préservent la confidentialité, protègent contre les accès non autorisés et se conforment aux réglementations relatives aux informations de santé sensibles.

6. PCI-DSS (norme de sécurité des données de l'industrie des cartes de paiement) - Finance

La norme PCI-DSS applique normes de cryptage strictes pour sécuriser transactions par carte de crédit et données bancaires.

- Chiffrement de bout en bout (E2EE) : Empêche la fraude par carte de crédit.

- Tokénisation : Remplace les données du titulaire de la carte par des jetons cryptés.

- Chiffrement TLS/SSL : Sécurise les plateformes bancaires en ligne.

Les normes de chiffrement PCI-DSS sont essentielles pour protéger les transactions financières et les données de paiement, renforcer la confiance des consommateurs et prévenir les violations de données dans le secteur financier.

Réalisation d'audits de chiffrement et de tests de pénétration

Les gouvernements et les organisations doivent auditer régulièrement leurs systèmes de cryptage pour identifier les faiblesses avant que les attaquants ne le fassent. Les audits de chiffrement devraient inclure :

- Test de pénétration : Simuler des cyberattaques pour tester la puissance du chiffrement.

- Principaux audits de gestion : Révision des politiques de cycle de vie des clés de chiffrement.

- Analyse des lacunes en matière de conformité : Vérifier le respect des RGPD, HIPAA, PCI-DSS, etc.

- Test de résistance de l'algorithme : Garantir les algorithmes de chiffrement répondre aux normes de l'industrie.

Liste de contrôle de l'audit de chiffrement :

- Garantir AES-256, ECC et cryptographie post-quantique est utilisé.

- Conduite Contrôles d'expiration des certificats TLS.

- Mettre en œuvre outils de surveillance du chiffrement automatisés.

- Révision journaux d'accès pour les tentatives de déchiffrement non autorisées.