Le rôle de la cybersécurité dans la continuité des activités

Imaginez ceci : votre équipe est en train de conclure une transaction importante, les idées circulent et les fichiers circulent dans les fils de discussion et les boîtes de réception. Tout semble fluide jusqu'à ce qu'un message non sécurisé tombe entre de mauvaises mains. Soudain, la conversation qui était censée développer votre entreprise menace désormais de la compromettre.

C'est la réalité de la communication moderne. Chaque message, appel et document partagé comporte à la fois des opportunités et des risques. Plus nous devenons connectés, plus la surface d'attaque augmente, et les cybercriminels le savent. Les violations de données, les escroqueries par hameçonnage et les tentatives d'accès non autorisées sont désormais des menaces quotidiennes, et non des événements rares.

C'est pourquoi la sécurité des communications est devenue le fondement de la confiance numérique. Il ne s'agit pas de paranoïa mais de protection. Les outils de communication cryptés et axés sur la confidentialité permettent aux entreprises de contrôler ce qui compte le plus : leurs idées, leurs stratégies et leurs relations avec les clients.

En remplaçant les applications de messagerie destinées aux particuliers par des plateformes de communication sécurisées au niveau de l'entreprise, les organisations peuvent garantir la confidentialité de chaque discussion, la confidentialité de chaque transaction et la confiance dans chaque partenariat.

Parce que dans un monde où l'information est synonyme de pouvoir, il est essentiel de protéger la vôtre pour survivre et réussir.

Les dangers cachés des outils de communication non sécurisés

Lorsque les communications professionnelles passent par des canaux non sécurisés, des e-mails non chiffrés, des applications de messagerie destinées aux consommateurs, des processus de vérification laxistes, elles laissent la porte grande ouverte aux attaquants. Les risques sont réels et les répercussions peuvent être énormes : pertes financières, atteinte à la réputation, sanctions réglementaires, voire perte d'avantage concurrentiel.

Vous trouverez ci-dessous des cas concrets qui illustrent à quel point de petites erreurs en matière de sécurité des communications peuvent avoir des conséquences considérables.

Exemples concrets

1. Arup : fraude frauduleuse et perte financière massive

L'un des cas récents les plus frappants est Arup, le groupe d'ingénierie mondial.

En 2024, Arup a révélé que des criminels utilisaient une technologie de falsification de fausses voix, signatures et images pour se faire passer pour un tiers légitime, incitant ainsi un membre du personnel à autoriser des transferts de fonds vers des comptes frauduleux.

L'attaque leur a coûté cher. 25,4£ millions. Cette affaire met en lumière plusieurs dangers :

- L'usurpation d'identité via de faux identifiants ou de faux identifiants peut tromper même des employés bien formés.

- Même avec de solides cyberdéfenses, les vulnérabilités humaines et procédurales en matière de communication restent des cibles faciles.

- Une vérification sécurisée et des contrôles stricts de toute demande impliquant des transactions financières ne sont pas négociables.

2. Compromis de la messagerie professionnelle (BEC) et contrôles d'accès faibles

De nombreuses organisations des secteurs de la santé, de la finance et de l'industrie ont été touchées par des attaques au cours desquelles des canaux de communication non sécurisés ou des mots de passe faibles ont permis à des attaquants de pirater des comptes de messagerie, d'envoyer des messages frauduleux, de rediriger des paiements ou de divulguer des informations sensibles. Par exemple :

- Une grande organisation de soins de santé a connu une Attaque BEC après qu'un mot de passe faible ait permis à un attaquant d'accéder à un compte de messagerie interne. À partir de là, ils ont rassemblé des organigrammes internes et lancé des e-mails de phishing ciblés, compromettant finalement les comptes de messagerie des dirigeants.

- UNE entreprise d'emballage a perdu des paiements de clients lorsqu'une attaque de phishing a redirigé des paiements vers des comptes contrôlés par des attaquants.

3. Erreurs d'envoi et de transfert de fichiers

Même lorsqu'aucun acteur malveillant n'est impliqué, une simple erreur de configuration ou le fait de ne pas vérifier les destinataires peuvent entraîner d'énormes fuites :

- Le WeTransfer la confusion des e-mails en 2019 en est un exemple connu. Les fichiers destinés à un destinataire ont été envoyés à d'autres en raison d'une mauvaise configuration. Bien que les fichiers n'aient pas été interceptés de manière malveillante, la découverte de fichiers provenant de destinataires involontaires a montré à quel point la confiance dans les « outils fiables » peut être fragile lorsque les processus et la vérification des destinataires sont laxistes.

- Autre cas : les sociétés d'externalisation qui géraient l'envoi de lettres physique ou numérique ont exposé leurs systèmes ; les lettres confidentielles des banques, des conseils, etc., ont été indexées par Google parce que le système n'était pas sécurisé.

Ce que ces cas nous enseignent

Ces exemples permettent de tirer plusieurs leçons importantes :

- La vulnérabilité humaine est souvent le maillon le plus faible. Les deepfakes, le spear-phishing ou les demandes apparemment légitimes peuvent tromper même les employés les plus prudents. Les processus de vérification et la formation de sensibilisation sont importants.

- Les outils seuls ne suffisent pas. L'utilisation de la « bonne » plateforme de communication sécurisée ne signifie pas grand-chose si les processus, les autorisations et la supervision sont faibles.

- Il est beaucoup moins coûteux de prévenir les incidents que de les guérir. Les coûts en termes d'argent, de temps, de confiance et de risque réglementaire liés à une violation dépassent presque toujours largement l'investissement nécessaire pour sécuriser les canaux de communication.

- La transparence et une réponse rapide sont utiles, mais il vaut mieux prévenir. Une fois le mal fait, le rétablissement et la gestion de la réputation sont longs, risqués et coûteux.

Comment les communications sécurisées renforcent la confiance des entreprises

La confiance est la devise des entreprises modernes. Elle façonne toutes les relations, qu'il s'agisse des clients, des partenaires, des employés ou des régulateurs. Mais à une époque où fuites de données, escroqueries par hameçonnage et attaques deepfake faire la une des journaux, gagner cette confiance ne dépend pas uniquement de produits ou de promesses solides. Cela dépend de la sécurité avec laquelle vous communiquez.

Hiérarchisation communication sécurisée envoie un message clair : vos informations, vos idées et vos conversations sont en sécurité avec nous. C'est ce qui transforme les relations commerciales ordinaires en partenariats à long terme.

1. La protection de la vie privée renforce la crédibilité

Chaque conversation, qu'il s'agisse d'une décision stratégique, d'une négociation avec un client ou d'une simple discussion interne, contient des informations sensibles. En utilisant outils de communication cryptés et axés sur la confidentialité assurez-vous que seuls les participants autorisés peuvent accéder à ces données.

Cela empêche non seulement les cybercriminels d'exploiter les fuites, mais démontre également la engagement en matière de confidentialité et de conformité. Les entreprises qui prennent la confidentialité au sérieux signalent qu'elles valorisent l'intégrité, une qualité que les clients et partenaires reconnaissent et respectent immédiatement.

Selon Enquête de PwC sur la confiance numérique, 87 % des consommateurs déclarent qu'ils déplaceront leur activité ailleurs s'ils ne font pas confiance à une entreprise pour gérer leurs données de manière responsable.

2. La transparence grâce à la sécurité renforce la confiance

Sécurité et transparence vont de pair. Les organisations qui adoptent des plateformes de communication auditables, contrôlées et conformes peuvent facilement démontrer comment ils protègent les données des utilisateurs et gèrent les accès.

Par exemple, RealTyme, une plateforme de communication sécurisée suisse, permet aux administrateurs de gérer les autorisations et les configurations sans accéder au contenu utilisateur préserver la confidentialité tout en maintenant le contrôle opérationnel.

Ce niveau de transparence renforce la confiance des clients, des régulateurs et des partenaires, prouvant ainsi que la sécurité n'est pas un slogan marketing mais une valeur intrinsèque.

3. Une communication sécurisée favorise une collaboration plus étroite

Lorsque les équipes savent que leurs messages et leurs fichiers sont protégés, elles communiquent plus librement et collaborent plus efficacement. Outils de collaboration sécurisés éliminez les hésitations liées au partage de documents sensibles ou à la discussion de sujets confidentiels.

Cela est particulièrement important dans des secteurs tels que finances, énergie, santé et gouvernement, où une seule violation peut mettre en péril l'ensemble des opérations. Grâce aux canaux protégés, la communication devient non seulement plus rapide mais aussi plus intrépide, ouvrant la voie à l'innovation et au renforcement du travail d'équipe.

4. Confiance à long terme = avantage concurrentiel

Il faut des années pour gagner la confiance et quelques secondes pour la perdre. En intégrant des pratiques de communication sécurisées dans les flux de travail quotidiens, les organisations renforcer la résilience et la réputation.

Une marque toujours fiable, conforme et transparente se démarque naturellement dans un paysage concurrentiel où la confiance est rare. En fait, les entreprises reconnues pour leurs solides pratiques en matière de cybersécurité sont plus susceptibles de fidéliser les clients et d'attirer des partenariats, car sécurité et crédibilité vont désormais de pair.

L'essentiel

Une communication sécurisée renforce la crédibilité, renforce les relations et positionne une organisation en tant que leader de confiance dans son domaine.

Dans un monde où la confiance ne peut être assumée, la communication axée sur la confidentialité est ce qui la maintient en vie.

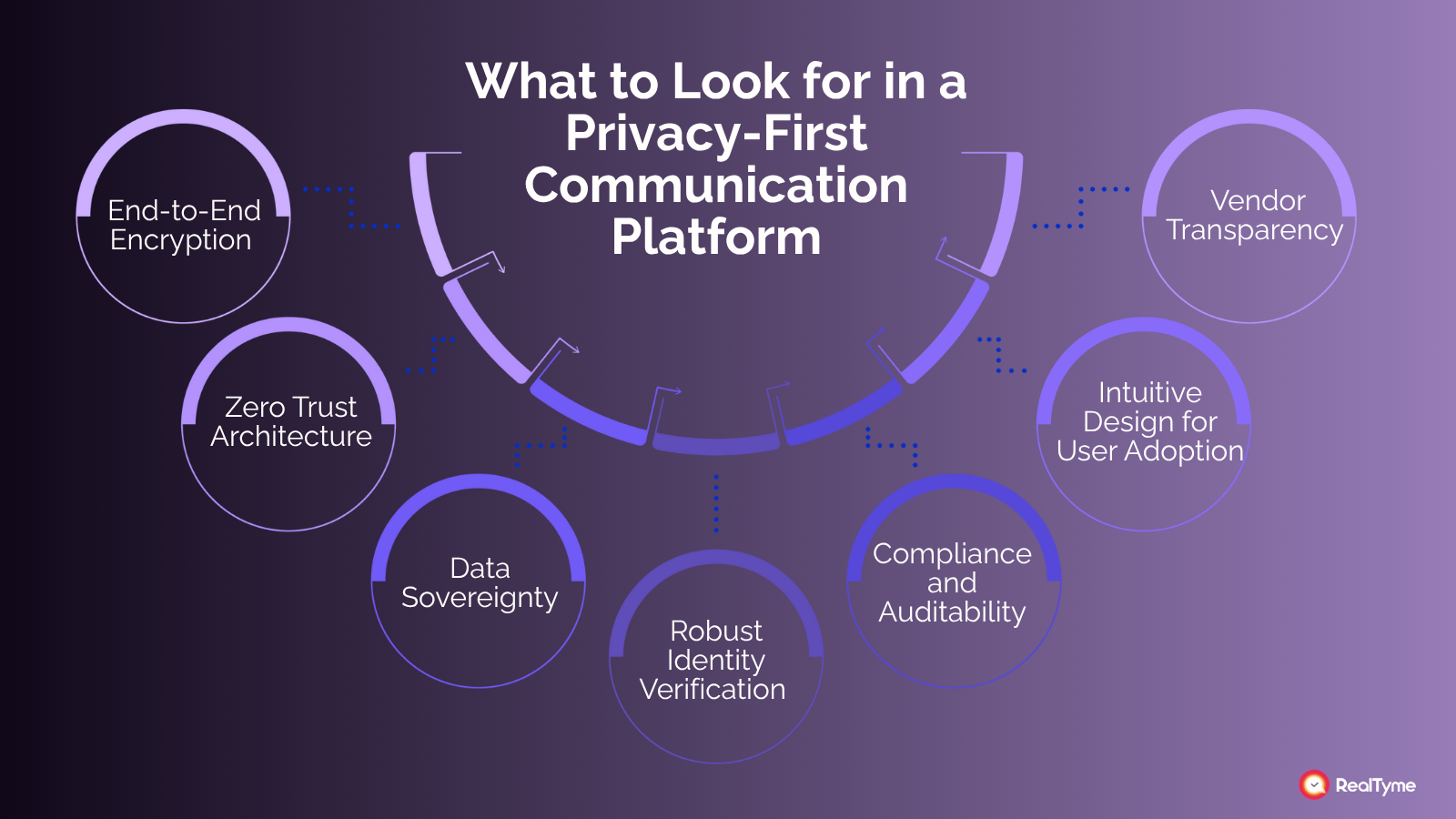

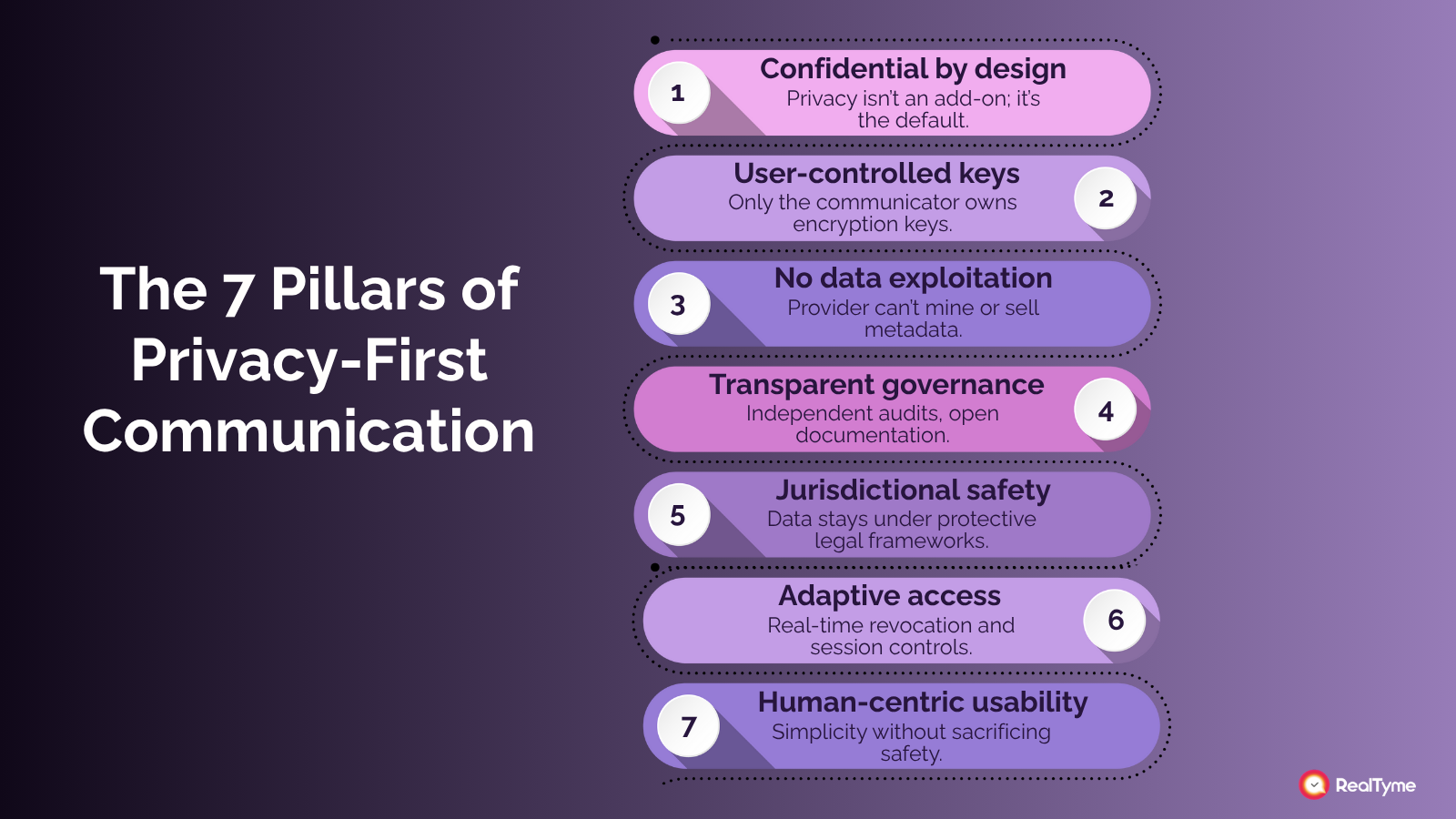

Ce qu'il faut rechercher dans une plateforme de communication axée sur la confidentialité

Tous les outils de communication ne sont pas créés de la même manière. Alors que la plupart des applications de messagerie prétendent être « sécurisées », peu tiennent réellement leurs promesses protection de bout en bout, souveraineté des données et confidentialité des utilisateurs.

Pour les organisations qui gèrent des informations sensibles, que ce soit dans le secteur public, les finances, la santé ou les infrastructures critiques, le choix de la bonne plateforme de communication est stratégique.

UNE plateforme de communication axée sur la confidentialité garantit que chaque message, appel et échange de fichiers reste sous le contrôle de votre organisation, et non d'un fournisseur tiers. Il permet aux équipes de collaborer librement tout en restant conformes aux réglementations mondiales en matière de protection des données, telles que GDPR, Directive NIS2, et NORME ISO/IEC 27001 normes.

Alors, que devez-vous rechercher lors de la sélection d'une solution véritablement axée sur la confidentialité ?

1. Le chiffrement de bout en bout comme base

Le chiffrement est la première et la plus importante couche de défense. Mais toutes les méthodes de chiffrement n'offrent pas le même niveau de sécurité.

Une plateforme qui privilégie la confidentialité devrait utiliser vrai chiffrement de bout en bout (E2EE), ce qui signifie que les messages sont chiffrés sur l'appareil de l'expéditeur et uniquement déchiffrés sur l'appareil du destinataire. Personne entre les deux, pas même le fournisseur de services, ne peut accéder au contenu.

Recherchez les plateformes qui utilisent protocoles cryptographiques avancés, tels que Protocole de signal ou Algorithmes à double cliquet, dont il a été prouvé qu'ils résistent à l'interception et à la manipulation.

Conseil de pro : Si un fournisseur peut « récupérer » l'historique de vos discussions ou lire des messages sur ses serveurs, il ne s'agit pas d'un véritable chiffrement de bout en bout.

2. Architecture à connaissance nulle

La monétisation des données étant courante, une véritable plateforme axée sur la confidentialité suit une approche à connaissance nulle ce qui signifie que le fournisseur de services a pas d'accès à vos données, à vos métadonnées ou à vos clés de chiffrement.

Ce modèle veille à ce que votre organisation reste propriétaire unique de ses données de communication. Même en cas de violation du côté du fournisseur, l'attaquant n'obtient aucune information lisible.

3. Souveraineté des données et options sur site

Où vos données sont stockées importe tout autant que la façon dont il est crypté.

Une plateforme axée sur la confidentialité devrait donner à votre organisation un contrôle total sur résidence des données — vous permettant idéalement de héberger des données sur site ou dans clouds privés contrôlés géographiquement qui sont conformes aux lois de votre juridiction.

Cela est particulièrement vital pour les secteurs soumis à des réglementations strictes, telles que défense, administration publique et énergie, où le transfert transfrontalier de données pourrait enfreindre les obligations de conformité.

Par exemple : Dans le cadre de la Loi américaine sur le cloud, même les données stockées dans l'UE peuvent faire l'objet de demandes d'accès de la part des autorités américaines si elles sont hébergées par un fournisseur américain, ce qui constitue une préoccupation majeure pour les entités européennes en quête de souveraineté numérique. (Euractiv)

Une offre de plateforme de communication Options d'hébergement basées en Suisse ou dans l'UE fournit un niveau d'assurance supplémentaire, car ces régions appliquent certaines des normes de confidentialité les plus strictes au monde.

4. Vérification d'identité et contrôles d'accès robustes

L'accès non autorisé est l'une des principales causes d'atteintes à la communication. Une solution axée sur la confidentialité devrait donc inclure gestion robuste des identités et authentification multifactorielle (MFA) pour garantir que seuls les utilisateurs vérifiés peuvent participer aux conversations.

Des fonctionnalités telles que autorisations basées sur les rôles, vérification de l'identité numérique, et politiques de temporisation des sessions aider les entreprises à minimiser les menaces internes et les accès non autorisés aux données.

Exemple : RealTyme permet lien utilisateur vérifié et permet aux administrateurs de désactiver les liens partagés à distance, réduisant efficacement les risques de phishing et d'usurpation d'identité sur les plateformes de collaboration, un problème croissant observé dans des applications telles que Google Workspace et WhatsApp.

5. Conformité et auditabilité

Privacy first ne veut pas dire opaque.

Les organisations devraient être en mesure de démontrer la conformité aux auditeurs et aux régulateurs tout en préservant la confidentialité.

Les meilleures plateformes se combinent transparence en matière de sécurité avec journaux d'audit granulaires — montrant qui a accédé à quoi et quand, sans révéler le contenu du message.

Cet équilibre entre confidentialité et responsabilité est essentiel pour maintenir à la fois la confiance et la préparation à la conformité.

6. Conception intuitive pour l'adoption par les utilisateurs

Même la plateforme de communication la plus sécurisée échoue si les employés ne l'utilisent pas. Une solution axée sur la protection de la vie privée devrait combiner sécurité renforcée avec un design intuitif, permettant aux équipes de discuter, d'appeler, de partager des fichiers et de collaborer en toute simplicité.

Des fonctionnalités telles que canaux de groupe sécurisés, conférences vocales et vidéo, partage de fichiers, et gestion des tâches, tous protégés par cryptage, garantissent que la confidentialité ne se fait pas au détriment de la productivité.

Après tout, l'objectif n'est pas seulement de sécuriser les communications, mais aussi de simplifiez les communications sécurisées.

7. Transparence des fournisseurs et durabilité à long terme

Enfin, la confiance repose sur la transparence. Choisissez un fournisseur qui explique clairement ses architecture de sécurité, pratiques de traitement des données et intégrité du code idéalement via audits de sécurité indépendants ou vérification open source.

La durabilité à long terme est également importante : recherchez des entreprises dont le siège social est situé à juridictions chargées de la protection de la vie privée avec un une expérience éprouvée en matière d'innovation et de fiabilité.

Le plat à emporter

Une plateforme de communication axée sur la confidentialité ne se contente pas de protéger les données. C'est permet aux organisations de fonctionner en toute confiance, en toute conformité et en collaboration dans un paysage numérique défini par le risque.

Qu'il s'agisse du chiffrement de bout en bout, de la souveraineté des données ou de la conception à connaissance nulle, chaque fonctionnalité doit renforcer un objectif : garder votre communication sous contrôle.

Lorsque les entreprises investissent dans des solutions privilégiant la confidentialité, elles ne se contentent pas de prévenir les violations, elles mettent en place un une base fiable pour l'avenir de la collaboration sécurisée.

Garantir l'avenir : une culture de confidentialité avec RealTyme

Les organisations qui accordent la priorité à la sécurité des communications protègent non seulement leurs informations sensibles, mais renforcent également la confiance avec les clients, les partenaires et les parties prenantes.

RealTyme : à la pointe de la technologie des communications sécurisées

RealTyme est à l'avant-garde de ce mouvement en proposant une plateforme de communication basée en Suisse et axée sur la confidentialité, conçue pour protéger l'actif le plus précieux de votre organisation : ses données.

- chiffrement de bout en bout: RealTyme emploie de solides chiffrement de bout en bout, en veillant à ce que seuls l'expéditeur et le destinataire puissent accéder au contenu des communications. Cette approche atténue efficacement le risque d'accès non autorisé aux données.

- Souveraineté des données: Avec des options d'hébergement en Suisse, RealTyme adhère à des protection des données réglementations, permettant aux organisations de contrôler l'emplacement de leurs données et de se conformer aux lois locales.

- Suite de communication complète: Au-delà de la messagerie sécurisée, RealTyme propose crypté des appels vocaux et vidéo, un partage de fichiers sécurisé et une intégration fluide avec les systèmes existants, garantissant une approche globale de la communication organisationnelle.

L'argument commercial en faveur d'une communication sécurisée

L'adoption d'une plateforme de communication sécurisée telle que RealTyme offre plusieurs avantages commerciaux :

- Instaurer la confiance: Les clients et les partenaires sont plus susceptibles de collaborer avec des organisations qui font preuve d'un engagement en matière de sécurité des données.

- Conformité réglementaire: Le respect des normes et réglementations du secteur devient plus facile à gérer, ce qui réduit le risque de complications juridiques.

- Efficacité opérationnelle: les outils de communication sécurisés rationalisent les flux de travail et améliorent la productivité sans compromettre la sécurité.

Pour créer une culture de confidentialité, il faut intégrer la sensibilisation à la sécurité, la discipline des processus et un comportement respectueux de la vie privée dans l'ADN même d'une organisation.

Chaque message sécurisé, chaque fichier protégé et chaque participant vérifié contribuent à établir une confiance à long terme avec les clients, les partenaires et les parties prenantes.

Avec RealTyme, les entreprises peuvent naviguer en toute confiance dans l'ère numérique, en veillant à ce que chaque conversation, transaction et collaboration soient sécurisées, privées et conformes.

Contactez-nous dès aujourd'hui et commencez à développer votre culture de confidentialité, car une organisation sûre est une organisation digne de confiance.