Pourquoi les applications mobiles et de bureau constituent un problème de sécurité majeur ?

Aujourd'hui, les applications mobiles et de bureau sont au cœur de presque tous les aspects de notre vie personnelle et professionnelle, des services bancaires aux soins de santé, en passant par la collaboration et la communication. Mais cette commodité a un coût : les applications sont de plus en plus exploités comme points d'entrée pour les cybercriminels, mettant en danger les données personnelles et professionnelles sensibles.

Un récent Rapport de l'ENISA souligne que les applications figurent parmi les principaux vecteurs d'attaque en Europe, avec des vulnérabilités entraînant des violations de données, des incidents liés à des rançongiciels et des violations de conformité.

Qu'il s'agisse d'applications mobiles téléchargées depuis des boutiques d'applications ou de logiciels d'entreprise sur des ordinateurs de bureau d'entreprise, les risques sont réels et croissants.

Pourquoi les applications sont très ciblées par les cybercriminels

Les applications mobiles et de bureau servent de passerelles vers une multitude de données sensibles. Cela inclut les identifiants personnels (noms, adresses, numéros d'identification), les informations financières (comptes bancaires, informations de paiement) et les communications commerciales confidentielles (e-mails, rapports internes, documents de projet). Parce que les applications consolident souvent de nombreuses informations critiques, elles constituent des cibles privilégiées pour les cyberattaquants, qui exploitent les vulnérabilités pour accéder, voler des données ou perturber les opérations.

Parmi les risques les plus courants, citons :

- Fuite de données via des API mal sécurisées : Les applications s'appuient souvent sur Interfaces de programmation d'applications (API) pour communiquer avec des serveurs, des services tiers ou d'autres applications. Une authentification faible, l'absence de chiffrement ou des points de terminaison exposés peuvent permettre aux attaquants d'intercepter ou de manipuler des données sensibles. Par exemple, une API mal configurée pourrait exposer les e-mails ou les informations de paiement des utilisateurs à des tiers non autorisés.

- Injection de logiciels malveillants dans des environnements mobiles ou de bureau : Les cybercriminels ciblent souvent les applications pour diffuser des programmes malveillants susceptibles de compromettre les appareils, de voler des informations d'identification ou d'accorder un accès à distance. Les applications mobiles peuvent être modifiées ou reconditionnées à l'aide de code malveillant, tandis que les applications de bureau peuvent être exploitées via des vulnérabilités dans des versions logicielles obsolètes.

- Accès non autorisé dû à de faibles mécanismes d'authentification : Les applications qui s'appuient uniquement sur des mots de passe ou dont la gestion des sessions est médiocre sont plus exposées. Les attaquants peuvent exploiter des mots de passe faibles ou réutilisés, le détournement de session ou l'expiration inadéquate des jetons pour obtenir un accès non autorisé. Authentification multifactorielle (MFA) est une stratégie d'atténuation essentielle.

- Vulnérabilités cachées dues à des dépendances tierces : De nombreuses applications intègrent des bibliothèques, des SDK ou des plugins tiers pour des fonctionnalités supplémentaires. Bien que pratiques, ces dépendances peuvent introduire des vulnérabilités non corrigées ou des portes dérobées cachées. Les attaquants peuvent exploiter ces faiblesses même si l'application principale elle-même est sécurisée.

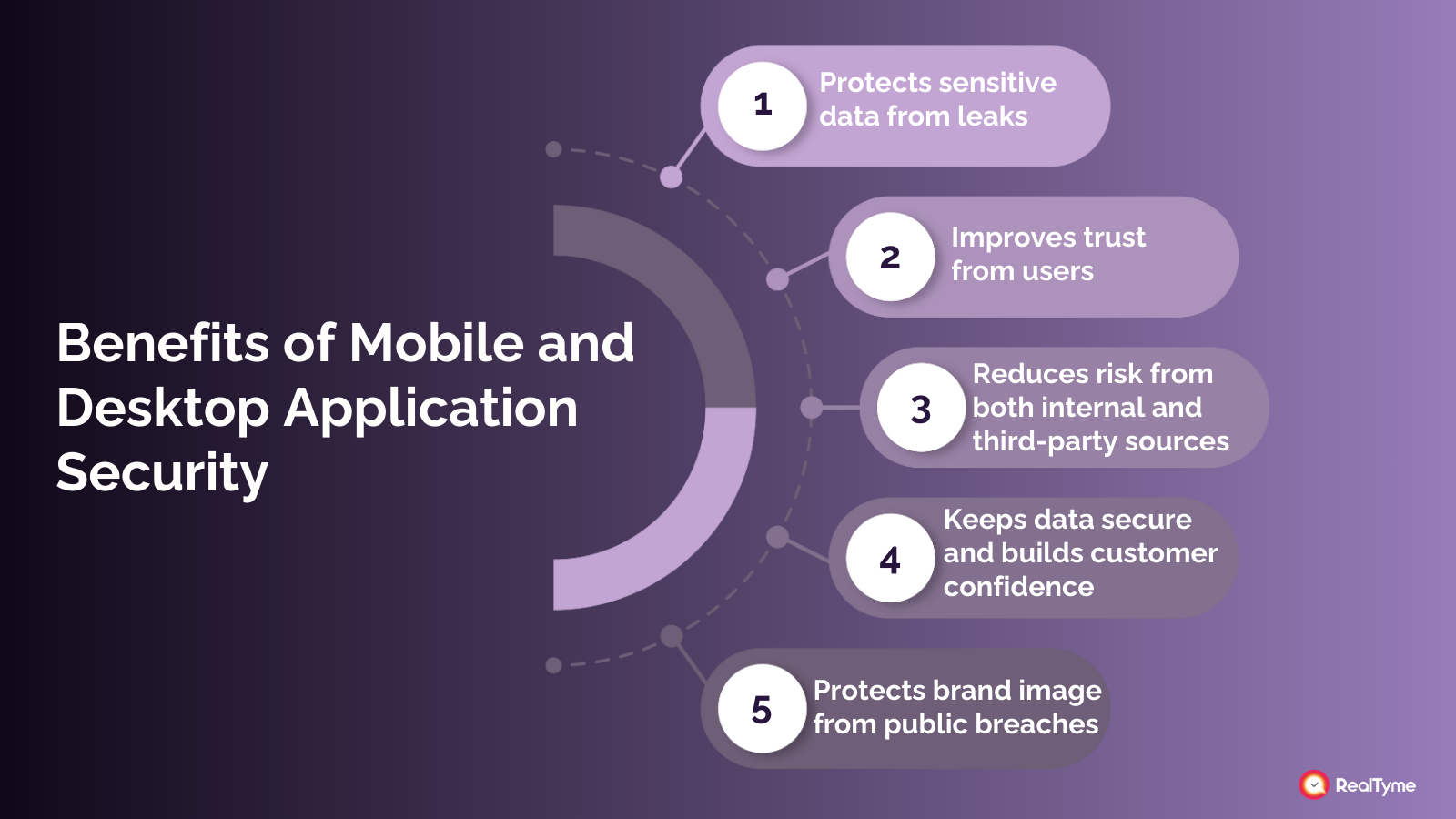

L'impact d'une violation liée à une application va bien au-delà des pertes financières immédiates :

- Violations de conformité réglementaire : Les violations peuvent entraîner des sanctions dans le cadre de cadres tels que GDPR ou d'autres réglementations européennes en matière de protection des données. La non-conformité peut entraîner des amendes, des poursuites judiciaires ou des audits obligatoires.

- Atteinte à la réputation : Les clients, les partenaires et les investisseurs peuvent perdre confiance dans une organisation qui ne peut pas protéger les informations sensibles, ce qui affecte la valeur de la marque et les relations commerciales.

- Erosion de la confiance des utilisateurs : Les utilisateurs s'attendent à ce que leurs données personnelles et professionnelles soient sécurisées. Une fois compromise, il peut être difficile de regagner la confiance, ce qui a un impact sur l'adoption des applications et l'engagement à long terme.

Les applications consolident les données sensibles, s'appuient sur de multiples systèmes et possèdent souvent des architectures complexes. Sans mesures de sécurité robustes, ils représentent l'un des vecteurs de cyberrisques les plus importants pour les organisations d'aujourd'hui.

Menaces de sécurité mobiles : protection des applications, des réseaux et des appareils

Les smartphones, en particulier les iPhones, ne sont plus seulement des outils de communication ; ils sont essentiels pour le travail, les finances et la vie quotidienne. Mais leur omniprésence les rend également cibles de grande valeur pour les cybercriminels.

Qu'il s'agisse de programmes malveillants sournois dans les applications, de données interceptées sur les réseaux ou d'attaques visant directement l'appareil lui-même, les menaces peuvent apparaître n'importe où. C'est pourquoi comprendre la sécurité mobile chez trois niveaux critiques : application, réseau et appareil sont essentiels pour assurer la sécurité de vos données et de votre entreprise.

1. Menaces au niveau des applications : la passerelle la plus courante pour les cyberattaques iOS

Les applications constituent le principal point d'entrée des cybercriminels qui ciblent les appareils mobiles. Même si Apple applique une réglementation rigoureuse Processus de révision de l'App Store et des directives de sécurité strictes, les vulnérabilités des applications restent une préoccupation majeure.

Les attaquants exploitent souvent ces faiblesses pour voler des informations sensibles, diffuser des logiciels malveillants ou pirater les fonctions des appareils.

Fuite de données — L'une des menaces les plus répandues au niveau des applications est exfiltration de données non autorisée. Des études montrent que 61 % des applications iOS sont en lignek données utilisateur, souvent sans le consentement explicite de l'utilisateur. Cela inclut les informations personnelles, les données de localisation et même les modèles comportementaux qui peuvent être exploités pour des attaques ciblées.

Secrets codés en dur — Les développeurs intègrent parfois des informations d'identification sensibles, telles que des clés d'API ou des jetons d'authentification, directement dans le code de l'application. Cette pratique crée une grave vulnérabilité : les recherches indiquent que 71 % des applications iOS fuitent au moins un secret, que les attaquants peuvent exploiter pour accéder aux systèmes principaux, au stockage dans le cloud ou à des bases de données privées.

Applications malveillantes ou compromises — Même des applications apparemment légitimes peuvent contenir des menaces cachées. Les applications « Fitness Balance » et « Calories Tracker », qui ont été supprimées de l'App Store en 2018 après avoir incité les utilisateurs à autoriser des paiements frauduleux par TouchID, en sont un exemple notable. Ces incidents montrent que les cybercriminels dissimulent souvent des fonctionnalités malveillantes dans des applications fiables, ce qui rend la détection difficile, même pour les utilisateurs vigilants.

Pourquoi les menaces au niveau des applications sont importantes

Avec plus de 90 % de l'utilisation des appareils mobiles se fait dans les applications , ces vulnérabilités font des applications la cible la plus fréquente des attaquants. Les organisations et les utilisateurs individuels doivent donc établir des priorités sécurité des applications mobiles, notamment des mises à jour régulières, la surveillance des applications et l'utilisation de solutions de défense contre les menaces mobiles (MTD) pour détecter et bloquer les comportements malveillants.

Principaux points à retenir : Les vulnérabilités au niveau des applications, qu'il s'agisse de fuites de données, de secrets codés en dur ou d'applications compromises, constituent un risque critique en matière de sécurité iOS, rendant les défenses proactives essentielles pour tous ceux qui utilisent des appareils mobiles pour un usage personnel ou professionnel.

2. Menaces au niveau du réseau : communications interceptées et dangers cachés

Même l'appareil iOS le plus sécurisé peut être compromis si la sécurité du réseau est faible. Menaces au niveau du réseau ciblez les données en transit entre les appareils mobiles et les serveurs, afin de permettre l'interception, la manipulation et l'écoute.

Ces attaques sont particulièrement dangereuses car elles contournent souvent les protections au niveau des appareils et exploitent le comportement humain ou des applications mal configurées.

Attaques Man-in-the-Middle (MiTM) — L'une des menaces les plus courantes au niveau du réseau, les attaques MiTM se produisent lorsqu'un attaquant intercepte secrètement une communication entre un utilisateur et un serveur. Sur iOS, les applications mal codées qui ne valident pas les certificats SSL/TLS sont particulièrement vulnérables. Les attaquants peuvent capturer des données sensibles, injecter du contenu malveillant ou rediriger les utilisateurs vers des sites de phishing sans déclencher d'alertes. Selon Positive Technologies, 23 % des applications mobiles ne disposent pas de mesures de cryptage appropriées, laissant des informations critiques exposées.

Réseaux Wi-Fi non sécurisés — Les réseaux Wi-Fi publics sont une cible fréquente pour les cybercriminels. Les attaquants peuvent créer des points d'accès non autorisés qui imitent des réseaux légitimes, incitant ainsi les appareils à se connecter. Une fois connectés, les appareils sont susceptibles de écoute clandestine, vol d'informations d'identification et détournement de session. Même les appareils iOS, qui chiffrent le trafic par défaut, ne sont pas à l'abri si les utilisateurs accèdent à des applications sensibles sans mesures de protection supplémentaires.

Hameçonnage et smishing sur les réseaux — Les menaces réseau ne se limitent pas aux exploits techniques. Les cybercriminels utilisent souvent des e-mails de phishing ou des campagnes de smishing (hameçonnage par SMS) qui redirigent les utilisateurs vers des sites Web malveillants via les réseaux mobiles. Ces attaques peuvent récolter des identifiants Apple, des mots de passe ou des informations bancaires sans nécessiter l'installation de logiciels malveillants. Le Rapport d'enquête sur les violations de données Verizon 2023 a constaté que 74 % des violations impliquaient des attaques ciblant des humains, le phishing étant l'une des principales méthodes.

Pourquoi les menaces au niveau du réseau sont importantes

Les utilisateurs mobiles se connectent fréquemment à des réseaux publics ou non fiables, souvent sans se rendre compte des risques. Même avec un appareil sécurisé, des pratiques réseau faibles peuvent exposer des données professionnelles ou personnelles sensibles. Les organisations doivent mettre en œuvre VPN, protocoles de communication cryptés et politiques Wi-Fi sécurisées, tandis que les utilisateurs doivent être formés pour éviter les comportements à risque sur le réseau.

Principaux points à retenir : Les attaques au niveau du réseau, notamment les attaques MiTM, l'exploitation Wi-Fi non sécurisée et le phishing sur les réseaux, démontrent que la protection de la connexion entre les appareils et les serveurs est aussi essentielle que la sécurisation de l'appareil lui-même. Une cybersécurité mobile efficace nécessite de la vigilance, du chiffrement et une hygiène réseau rigoureuse.

3. Menaces au niveau des appareils : exploitation du matériel et du système d'exploitation

Même les applications et les réseaux les plus sécurisés ne peuvent pas protéger complètement un appareil mobile si le matériel ou le système d'exploitation est compromis. Menaces au niveau des appareils ciblez iOS lui-même, en exploitant les vulnérabilités du système d'exploitation, du matériel ou des points d'accès physiques.

Ces attaques sont particulièrement dangereuses car elles permettent souvent aux attaquants de contourner les contrôles de sécurité traditionnels.

Exploits et logiciels espions en un clic — Malwares avancés, tels que ceux de NSO Group Pégase, a démontré la puissance des exploits sans clic sur les appareils iOS. Ces attaques peuvent compromettre un appareil sans nécessiter d'interaction de l'utilisateur, ce qui permet aux attaquants d'accéder appels, messages, données de localisation, microphone et caméra. Pégase a été utilisé dans le cadre d'un espionnage ciblé contre des journalistes, des activistes et des dirigeants d'entreprises, mettant en évidence la gravité des menaces au niveau des appareils.

Jailbreak — Bien que le jailbreak d'un iPhone puisse apporter une personnalisation supplémentaire, il supprime également de nombreuses protections de sécurité intégrées à Apple. Les appareils jailbreakés sont plus susceptibles de programmes malveillants, installation non autorisée d'applications et attaques par escalade de privilèges, mettant en danger les données personnelles et professionnelles sensibles.

Vol physique et accès non autorisé — La perte ou le vol d'un appareil mobile constitue un problème de sécurité majeur. Sans authentification forte, telle que les codes d'accès, Face ID ou Touch ID, les informations sensibles stockées sur l'appareil, notamment les e-mails, les applications professionnelles et les mots de passe, sont accessibles. Même les appareils chiffrés peuvent être vulnérables si les attaquants obtiennent un accès physique et exploitent des vulnérabilités connues.

iOS obsolète et vulnérabilités non corrigées — Apple publie régulièrement des mises à jour pour corriger les failles de sécurité, mais les appareils qui persistent obsolète ou non corrigé sont des cibles privilégiées pour les attaquants. Les exploits ciblant des vulnérabilités non corrigées peuvent permettre aux attaquants de contourner les contrôles des appareils, d'installer des logiciels espions ou de voler des données sensibles sans être détectés.

Pourquoi les menaces au niveau des appareils sont importantes

Les attaques au niveau de l'appareil ont souvent impact potentiel le plus élevé, car ils peuvent compromettre l'ensemble de l'environnement mobile, y compris les applications, le trafic réseau et les données stockées. La protection de l'appareil lui-même est donc essentielle à une stratégie de sécurité mobile complète.

Conseils de protection:

- Maintenir iOS à jour vers la dernière version pour corriger les vulnérabilités.

- Activez l'authentification forte (Face ID, Touch ID ou codes d'accès complexes).

- Évitez le jailbreak votre appareil.

- Utiliser les fonctions d'effacement à distance pour effacer les données en cas de perte ou de vol de l'appareil.

Principaux points à retenir : Les menaces au niveau des appareils soulignent que la sécurisation des applications et des réseaux ne suffit pas. La protection de l'appareil iOS lui-même, par le biais de mises à jour, d'une authentification renforcée et d'une vigilance contre les menaces physiques, est essentielle pour garantir une sécurité mobile complète.

La perspective européenne en matière de sécurité des applications

Les régulateurs européens reconnaissent que les applications à la fois mobile et ordinateur de bureau présentent des risques uniques en matière de sécurité et de confidentialité. Contrairement aux sites Web traditionnels, les applications stockent souvent des données sensibles localement, accèdent aux fonctionnalités de l'appareil et s'intègrent à des services tiers.

Pour relever ces défis, des autorités telles que ENISA (Agence de l'Union européenne pour la cybersécurité) et Comité européen de la protection des données (EDPB) fournissent des conseils détaillés aux développeurs, aux éditeurs et aux organisations pour créer des applications sécurisées et conformes à la confidentialité.

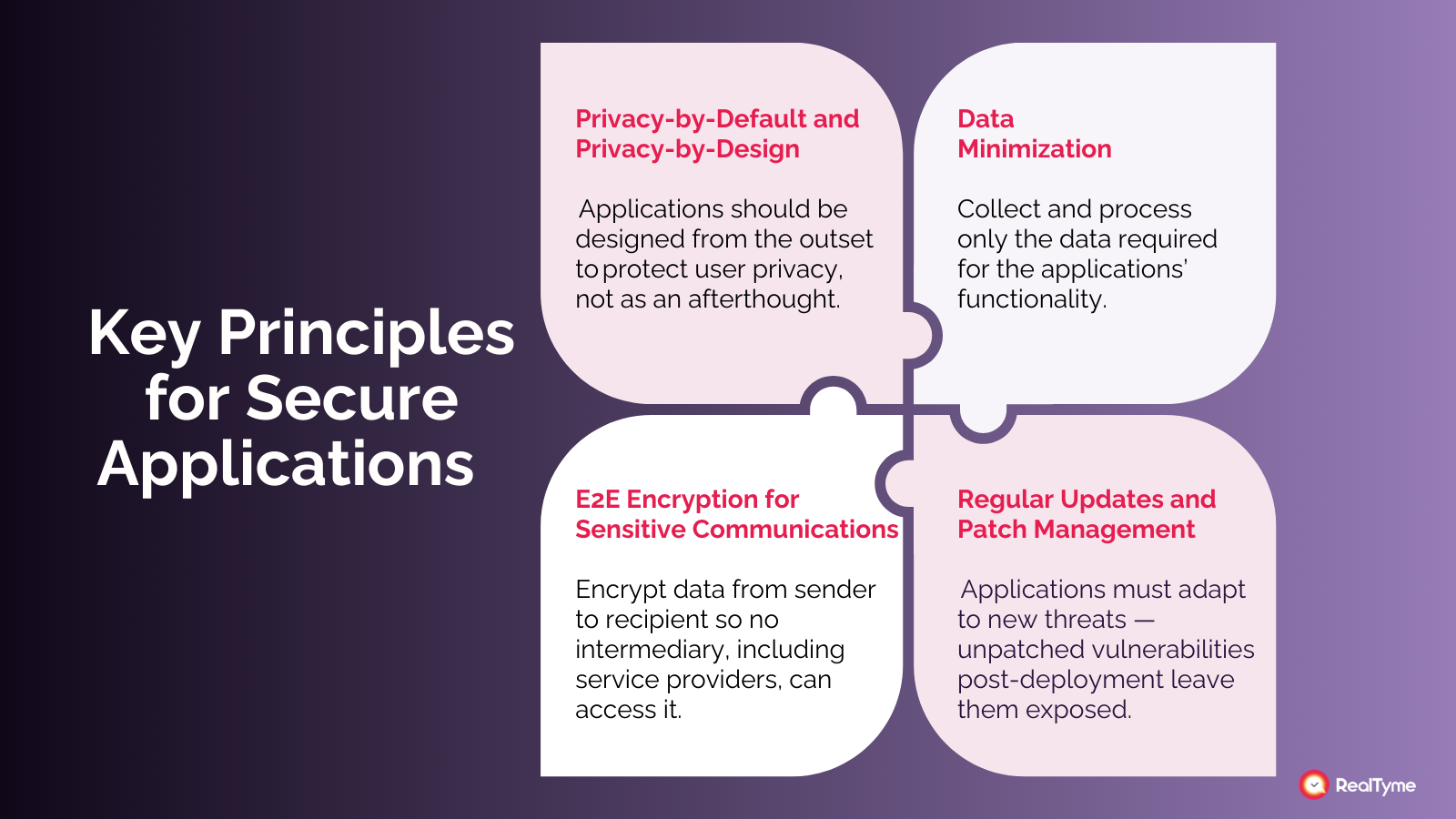

Principes clés pour des applications sécurisées

1. Confidentialité par défaut et confidentialité dès la conception

Concept : Les applications doivent être conçues dès le départ pour protéger la confidentialité des utilisateurs, et non comme une question secondaire.

Étapes pratiques :

- Limitez la collecte de données au strict nécessaire.

- Configurez les paramètres par défaut pour optimiser la confidentialité (par exemple, le partage de position est désactivé par défaut).

- Appliquez le chiffrement aux données stockées et transmises.

Avantage : Les utilisateurs gagnent en confiance en sachant que leurs données sont automatiquement protégées, ce qui réduit les fuites accidentelles.

Pour en savoir plus : 5 méthodes pour une messagerie conforme au RGPD dans les secteurs gouvernementaux et critiques

2. Minimisation des données

Concept : Collectez et traitez uniquement les données nécessaires au bon fonctionnement de l'application.

Étapes pratiques :

- Évitez de demander des autorisations sensibles, sauf si c'est essentiel.

- Regroupez ou anonymisez les données dans la mesure du possible.

- Passez régulièrement en revue et supprimez les données inutiles ou obsolètes.

Avantage : Réduit l'impact des violations potentielles et s'aligne sur Principes du RGPD sur le traitement des données personnelles.

3. Chiffrement de bout en bout pour les communications sensibles

Concept : Chiffrez les données de l'expéditeur au destinataire afin qu'aucun intermédiaire, y compris les fournisseurs de services, ne puisse y accéder.

Étapes pratiques :

- Utilisez des normes cryptographiques strictes (par exemple, AES-256).

- Assurez-vous que les clés sont stockées en toute sécurité sur les appareils des utilisateurs, et non sur des serveurs centralisés.

- Changez régulièrement les clés de chiffrement et mettez à jour les bibliothèques cryptographiques.

Avantage : Protège les communications sensibles contre l'interception, les attaques de type « man-in-the-middle » et les accès non autorisés.

4. Mises à jour régulières et gestion des correctifs

Concept : Les applications doivent évoluer pour se défendre contre les menaces émergentes. Les vulnérabilités découvertes après le déploiement peuvent être exploitées si elles ne sont pas corrigées.

Étapes pratiques :

- Maintenez un cycle des correctifs de sécurité avec un déploiement rapide pour les vulnérabilités critiques.

- Surveillez les bibliothèques tierces et les SDK pour les mises à jour.

- Automatisez les mises à jour dans la mesure du possible pour vous assurer que les utilisateurs disposent toujours de la dernière version sécurisée.

Avantage : Réduit l'exposition aux exploits connus et renforce la résilience globale des applications.

Pourquoi c'est important

En suivant ces Les meilleures pratiques européennes, les organisations peuvent :

- Garantir la conformité avec GDPR et d'autres réglementations de l'UE.

- Réduisez le risque de violations de données coûteuses et d'amendes.

- Instaurez un climat de confiance avec les utilisateurs et les partenaires commerciaux en démontrant approche axée sur la confidentialité et soucieuse de la sécurité.

- Renforcez la posture globale en matière de cybersécurité pour les applications mobiles et de bureau.

Création d'applications de communication sécurisées

C'est ici RealTyme adopte une approche particulière. Contrairement à de nombreuses plateformes traditionnelles qui s'appuient sur des modèles de monétisation des données, notre solution repose sur des principes de souveraineté, de confidentialité et de conformité.

Chaque interaction sur RealTyme, que ce soit via applications mobiles ou clients de bureau est protégé par chiffrement de bout en bout, contrôles d'accès granulaires, et un architecture prête à être mise en conformité qui s'adapte à l'évolution des réglementations européennes et mondiales.

Pourquoi est-ce important ?

Les candidatures occupent aujourd'hui une place centrale dans la discussion sur la cybersécurité. Comme l'ont souligné les régulateurs européens tels que ENISA et le EDPB, les applications mobiles et de bureau présentent des risques uniques : elles stockent souvent des données sensibles localement, s'intègrent à des services tiers et accèdent à des fonctionnalités de l'appareil qui pourraient exposer les utilisateurs à des violations de la vie privée ou à des violations si elles ne sont pas sécurisées.

En l'absence d'une approche axée sur la sécurité dès la conception, les entreprises sont confrontées non seulement à des risques opérationnels, mais également à de lourdes amendes de conformité et à une atteinte à leur réputation.

À RealTyme, nous comblons cette lacune en intégrant principes donnant la priorité à la protection de la vie privée dans notre plateforme. Au lieu de considérer la conformité comme une question secondaire, nous concevons chaque fonctionnalité pour qu'elle soit conforme à protection des données dès la conception et par défaut.

Que vous souhaitiez protéger les communications gouvernementales critiques, gérer des discussions commerciales confidentielles ou permettre une collaboration sécurisée au-delà des frontières, RealTyme fournit l'environnement fiable qui vous permet de le faire sans compromis.

Dans le monde d'aujourd'hui où les applications sont à la fois indispensables et de plus en plus ciblées, RealTyme se distingue en tant que alternative souveraine, conforme et centrée sur l'humain. Chez nous, la communication sécurisée n'est pas une couche supplémentaire, elle est au cœur même de l'expérience.