Comment garantir la sécurité des communications à distance pour les entreprises

Le travail à distance et hybride est devenu l'épine dorsale opérationnelle des entreprises modernes. Mais l'abandon des environnements de bureau traditionnels a considérablement élargi la surface d'attaque numérique. Rien qu'en 2025, des campagnes de rançongiciels à grande échelle, des fraudes provoquées par des deepfake et des pannes dans le cloud public ont révélé une vérité inévitable : les systèmes de communication constituent désormais une infrastructure essentielle, et ils doivent être à la fois sécurisés et résilients.

Les entreprises d'aujourd'hui s'appuient sur des équipes distribuées, des outils basés sur le cloud et une gamme croissante d'applications de messagerie, de collaboration et de partage de fichiers. Bien que pratiques, ces systèmes introduisent des vulnérabilités que les adversaires exploitent activement. La protection des conversations sensibles, la sauvegarde des identités et le maintien de la continuité en cas de crise ne sont plus des « préoccupations informatiques », mais des éléments essentiels de la gestion des risques d'entreprise.

Les communications étant de plus en plus distribuées, les entreprises doivent repenser la manière dont elles sécurisent les conversations, authentifient les utilisateurs et assurent la continuité opérationnelle en cas de cyberincidents et de pannes.

Comment les entreprises peuvent-elles donc protéger les conversations, les données et les opérations sensibles dans un monde de plus en plus distant ?

Voici ce que tout dirigeant doit savoir :

La nouvelle réalité : le télétravail a considérablement élargi la surface d'attaque des entreprises

Le travail à distance et hybride a transformé l'entreprise moderne. Ce qui était autrefois une transition temporaire est aujourd'hui devenu une réalité opérationnelle à long terme. Mais ce changement s'accompagne d'une augmentation spectaculaire de l'exposition aux cyberrisques. Alors que les organisations déplacent les employés, les flux de travail et les canaux de communication en dehors des environnements de bureau contrôlés, la surface d'attaque s'étend de façon exponentielle.

Selon Gartner, 70 % des communications d'entreprise se font désormais en dehors des réseaux de bureau traditionnels, créant de nouvelles vulnérabilités que les acteurs de la menace exploitent activement.

1. Les employés se connectent via des réseaux non sécurisés

Les télétravailleurs s'appuient souvent sur le Wi-Fi domestique, les réseaux partagés et les points d'accès publics dépourvus de protections de niveau professionnel. Ces environnements rendent les canaux de communication vulnérables aux facteurs suivants :

- Interception par l'homme du milieu

- Détournement de session

- Vol d'identifiants

- Écoute clandestine de communications non cryptées

Selon HP Wolf Security, près de 30 % des travailleurs à distance utilisent un réseau Wi-Fi public non sécurisé pour les tâches professionnelles.

des travailleurs à distance utilisent le Wi-Fi public non sécurisé pour leurs tâches professionnelles, créant ainsi des conditions idéales pour les attaquants qui cherchent à accéder à des informations professionnelles sensibles.

2. L'informatique parallèle et les applications de messagerie grand public augmentent les risques

Le travail à distance encourage l'utilisation d'un ensemble d'outils de plus en plus important : courrier électronique, applications de messagerie, plateformes de partage de fichiers, suites de collaboration, etc.

Le problème ? De nombreuses équipes se tournent vers des outils pratiques tels que WhatsApp, Messager, ou e-mail personnel — qui sont tous non conçu pour une confidentialité ou une conformité de niveau professionnel. Bien que pratiques, ces applications ne disposent pas des éléments suivants :

- Contrôles d'accès stricts

- Sécurité Zero Trust

- Protections de la souveraineté des données

- Gouvernance d'entreprise

- Pistes d'audit et fonctionnalités de conformité

- Identités des utilisateurs vérifiées

Sans visibilité et gouvernance centralisées, les équipes de sécurité ne peuvent pas appliquer les politiques, maintenir l'auditabilité ou garantir la conformité, en particulier dans les environnements réglementés.

Un rapport a révélé que 67 % des employés des entreprises du Fortune 1000 utilisent des applications SaaS non approuvées au travail, contribuant à la généralisation de l'informatique parallèle et contournant les outils informatiques officiels.

3. La dépendance au cloud crée de la fragilité

De nombreuses organisations s'appuient entièrement sur les services de cloud public pour leurs communications. Mais les plateformes cloud échouent, et lorsqu'ils le font, des opérations entières peuvent être interrompues.

Le majeur Panne d'AWS en octobre 2025, a perturbé les plateformes SaaS mondiales, les services de messagerie et les applications d'entreprise, soulignant le risque lié au fait de s'appuyer uniquement sur une infrastructure cloud tierce.

Cet incident a permis de tirer une leçon cruciale :

Si votre système de communication dépend entièrement d'un cloud tiers, la continuité de vos activités est liée à la disponibilité de quelqu'un d'autre, un risque qu'aucune organisation critique ne peut se permettre.

Les points de défaillance uniques compromettent la résilience, en particulier dans les cas suivants :

- cyberattaques

- pannes régionales

- catastrophes naturelles

- compromissions d'identité

- défaillances de l'infrastructure

Les organisations doivent être en mesure de fonctionner même en cas de panne des services cloud externes, de pannes régionales ou de cyberattaques.

4. Le phishing alimenté par l'IA, les voix Deepfake et l'usurpation d'identité des dirigeants sont en hausse

L'IA générative a transformé l'ingénierie sociale. Les attaquants déploient désormais :

- Campagnes de phishing écrites par IA

- Voix exécutives clonées

- Deepfakes vidéo réalistes

- Identifiants synthétiques

- Usurpation d'identité vocale en temps réel lors d'appels en direct

L'usurpation d'identité Deepfake est devenue l'un des moyens les plus efficaces pour les attaquants de contourner entièrement les défenses techniques en exploitant la confiance humaine.

ENISA a rapporté un augmentation spectaculaire des attaques d'ingénierie sociale alimentées par deepfake ciblant les cadres en 2024-2025.

Pendant ce temps, Microsoft Rapport sur la défense numérique confirme que le phishing reste la Vecteur d'attaque #1, désormais amplifié par l'IA.

Un seul incident d'usurpation d'identité peut entraîner des transferts financiers frauduleux, un accès non autorisé au système ou une mauvaise communication opérationnelle catastrophique. La vérification d'identité est désormais une couche de sécurité obligatoire.

Pourquoi c'est important : la sécurité des communications est désormais une priorité en matière de continuité des activités

Aujourd'hui, les outils de communication sont système nerveux central des opérations de l'entreprise. Si la communication est :

- intercepté,

- usurpé l'identité,

- perturbé,

- ou mis hors ligne...

l'ensemble de l'entreprise devient vulnérable.

Lorsque la communication échoue, les équipes ne peuvent pas se coordonner, la direction ne peut pas donner d'instructions et la réponse aux incidents se bloque, ce qui multiplie l'impact de toute crise.

C'est pourquoi les leaders de la cybersécurité et les agences internationales sont d'accord :

La sécurité des communications est désormais un pilier essentiel de la continuité des activités et de la résilience numérique.

NIST met l'accent sur les canaux de communication sécurisés comme étant essentiels au maintien de l'intégrité opérationnelle lors de cyberincidents. À mesure que les risques augmentent, les entreprises ne peuvent pas compter sur des applications grand public ou sur des plateformes exclusivement basées sur le cloud. Ils ont besoin systèmes de communication souverains, chiffrés de bout en bout et dont l'identité est vérifiée qui restent opérationnels même en cas d'attaque.

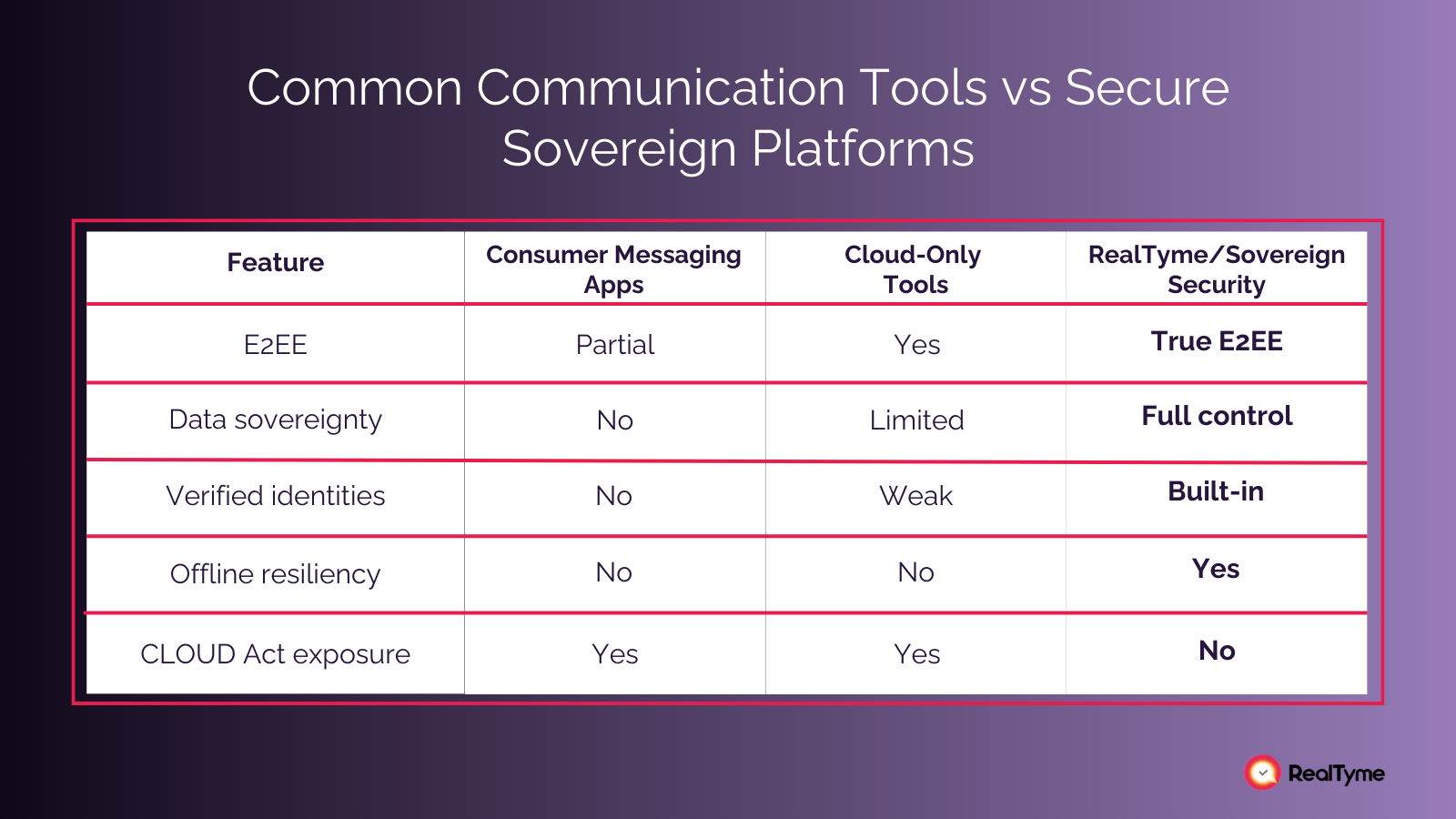

Pourquoi les outils populaires ne peuvent pas protéger les communications d'entreprise

Si les plateformes de communication les plus populaires offrent commodité et rapidité d'intégration, elles ne sont pas à la hauteur lorsqu'il s'agit de sécuriser les communications au niveau de l'entreprise. À mesure que les cybermenaces évoluent, les limites de ces outils courants présentent des risques importants pour la continuité des activités, la souveraineté des données et la conformité.

De nombreuses plateformes largement utilisées ne disposent pas des protections essentielles de niveau entreprise :

1. Chiffrement partiel ou faible

De nombreuses plateformes utilisent un chiffrement au niveau du transport plutôt qu'un véritable chiffrement de bout en bout (E2EE). Cela signifie que les fournisseurs de services peuvent toujours accéder au contenu ou aux clés, ce qui représente un risque inacceptable pour les secteurs réglementés.

2. Accès des fournisseurs aux métadonnées

Même si le contenu du message est crypté, les métadonnées (qui a parlé à qui, quand et à quelle fréquence) restent souvent visibles. Pour les gouvernements, l'énergie, les finances, les soins de santé ou la défense, l'exposition aux métadonnées peut être aussi dommageable qu'une fuite de contenu.

3. Exposition à une juridiction étrangère et loi CLOUD

Les organisations utilisant des services cloud basés aux États-Unis peuvent voir leurs données divulguées à des autorités étrangères, quel que soit l'emplacement du serveur, ce qui constitue une menace directe souveraineté numérique et conformité réglementaire.

4. Faiblesse des contrôles d'identité

Sans identité vérifiée, les attaques par deepfake et par usurpation d'identité contournent facilement la confiance des utilisateurs, ce qui entraîne des fraudes financières, des perturbations opérationnelles et une exploitation ciblée.

5. Faible résilience en cas de panne et de crise

Les applications cloud natives échouent souvent lorsque les réseaux sont instables ou que les services sont hors ligne. Paradoxalement, c'est à ce moment que les communications sécurisées sont les plus nécessaires.

Les entreprises d'aujourd'hui ont besoin de bien plus que des applications de chat destinées aux consommateurs. Ils ont besoin d'un sûr, souverain et résilient plateforme de communication conçu pour favoriser la confiance, la continuité et la conformité à grande échelle.

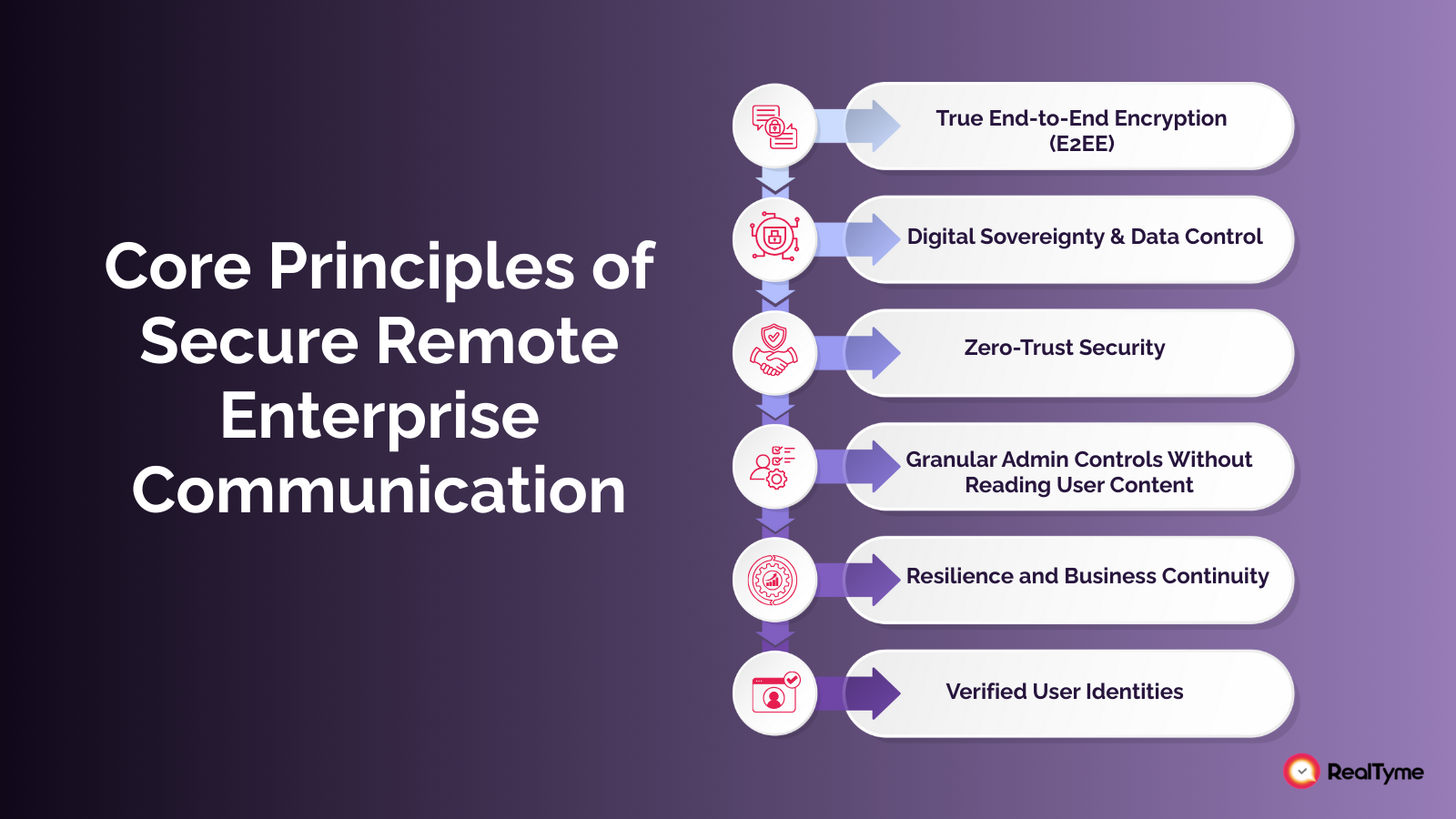

Principes fondamentaux de la communication d'entreprise à distance sécurisée

La sécurisation des communications d'entreprise à distance nécessite une base fondée sur la souveraineté, la confiance et la résilience opérationnelle. Ces piliers sont au cœur de l'architecture de RealTyme.

Chiffrement véritable de bout en bout (E2EE)

Seuls les participants autorisés peuvent accéder au contenu des communications. Ni les fournisseurs, ni les administrateurs, ni les fournisseurs de cloud ne peuvent déchiffrer les données, garantissant ainsi la confidentialité de la messagerie, de la voix, de la vidéo et du partage de fichiers.

Souveraineté numérique et contrôle des données

Les organisations devraient définir :

- Où les données sont stockées

- Qui peut y accéder

- Comment il est régi

Modèles de déploiement souverains — sur site, cloud privé, hybride — renforcent la résilience et la conformité nationales.

Sécurité Zero-Trust

Chaque appareil, utilisateur et session nécessite une authentification continue. Confiance zéro élimine la confiance implicite et arrête les mouvements latéraux.

Contrôles d'administration granulaires sans lecture du contenu utilisateur

Les responsables de la sécurité ont besoin de superviser les politiques sans compromettre la confidentialité. RealTyme permet un accès basé sur les rôles, la surveillance de la conformité et la gouvernance des appareils, le tout sans accéder au contenu des messages.

Résilience et continuité des activités

Une plateforme de communication sécurisée doit rester opérationnelle même lorsque les réseaux se dégradent, que les services cloud tombent en panne ou qu'un cyberincident est en cours. Cela garantit que les équipes peuvent se coordonner en cas de crise en utilisant une infrastructure qui ne dépend pas d'un seul fournisseur externe.

- les réseaux se dégradent,

- les services échouent, ou

- des cyberincidents se produisent.

Les entreprises ont besoin de mécanismes de repli et d'une capacité de survie locale, et non de dépendre d'un cloud unique.

Identités d'utilisateurs vérifiées et fiables

Les communications avec vérification d'identité empêchent les tentatives d'usurpation d'identité, les fraudes et les accès non autorisés, en particulier pour les cadres et les décideurs de première ligne.

Renforcer la résilience pour un avenir axé sur le télétravail

Le travail à distance a renforcé la productivité et la collaboration, mais il a également amplifié les risques en matière de cybersécurité, de confidentialité et de conformité. Les outils de communication traditionnels ne peuvent garantir la souveraineté ou la résilience que les entreprises modernes exigent.

Pour protéger les communications sensibles et garantir des opérations ininterrompues, les organisations doivent adopter des solutions conçues pour une collaboration sécurisée, vérifiée et souveraine.

RealTyme fournit cette base.

Pour les environnements critiques où les temps d'arrêt ou l'exposition sont inacceptables, RealTyme fournit des communications sécurisées qui résistent aux pannes, résistent à l'usurpation d'identité et préservent la pleine souveraineté des données.

Discutez avec nos experts pour découvrir comment RealTyme renforce la collaboration sécurisée, préserve la souveraineté et garantit la continuité des communications quelles que soient les conditions d'exploitation.