La cybersécurité en 2025 : comment les communications sécurisées sont devenues un nouveau périmètre

À l'approche de la fin de 2025, une réalité est devenue évidente : la cybersécurité ne se définit plus comme la protection d'un réseau, d'un centre de données ou d'un ensemble fixe de systèmes.

Au cours de l'année écoulée, les organisations de tous les secteurs ont connu la même tendance. Les incidents majeurs, les pertes financières, les risques réglementaires et les atteintes à la réputation n'ont pas été causés uniquement par des infrastructures défaillantes, mais par conversations compromises, identités manipulées et décisions prises sous pression.

Le périmètre de sécurité traditionnel ne s'est pas affaibli en 2025.

Il a effectivement disparu.

Aujourd'hui, les organisations sécurisent les personnes, les identités, les conversations et les décisions qui se déroulent sur différents appareils, plateformes, sites et juridictions, souvent en temps réel et souvent en dehors de la visibilité des contrôles de sécurité traditionnels. Les informations sensibles circulent désormais par le biais d'appels en direct, de messages instantanés, de canaux de crise et de discussions exécutives où la rapidité est plus importante que le processus.

À la fin de 2025, il est devenu évident que la communication sécurisée n'est plus une caractéristique de productivité. Il s'agit d'un contrôle de cybersécurité de base, essentiels à la résilience opérationnelle, à la conformité réglementaire et à la confiance organisationnelle.

Le paysage des menaces en 2025 : plus rapide, plus intelligent et plus humain

L'année dernière a confirmé un changement fondamental en matière de cyberrisques.

Les cyberattaques de 2025 n'étaient pas simplement plus sophistiquées, elles étaient aussi plus personnelles. Attaquants de plus en plus ciblés comportement humain, en exploitant les moments d'urgence, d'autorité et de confiance plutôt que de se fier uniquement aux vulnérabilités techniques.

L'une des évolutions les plus importantes observées tout au long de 2025 a été le passage des attaques centrées sur les infrastructures à attaques centrées sur la communication.

- Attaques de ransomware a évolué bien au-delà du chiffrement des données. De nombreuses attaques ont délibérément perturbé la communication interne, fragmenté la coordination de la réponse aux incidents et isolé les équipes de direction afin de maximiser les dommages opérationnels et l'effet de levier.

- Attaques de deepfake et d'usurpation d'identité est devenu efficace sur le plan opérationnel. Les voix et les messages générés par l'IA imitaient de manière convaincante les dirigeants, les partenaires et les contacts de confiance, ce qui entraînait des transactions frauduleuses, une exposition de données et des contournements de politiques.

- Informatique parallèle a continué de se développer sous pression. Lors d'incidents et de décisions urgentes, les employés ont utilisé par défaut des applications de messagerie destinées aux consommateurs, créant ainsi des angles morts en matière de sécurité et de conformité.

- Pressions réglementaires et liées à la souveraineté des données intensifié. Les canaux de communication non contrôlés ont entraîné de plus en plus de violations de la conformité, des échecs d'audit et une érosion de la confiance des parties prenantes.

Parmi ces menaces, une conclusion est ressortie à plusieurs reprises :

les attaquants n'ont plus besoin de violer des systèmes sécurisés s'ils pouvaient exploiter des conversations non sécurisées.

En 2025, certaines des failles de sécurité les plus dommageables n'étaient pas dues à une technologie obsolète, mais à comment et où les communications critiques ont eu lieu.

Pourquoi les outils de communication traditionnels ont échoué sous la pression

Les e-mails, les applications de messagerie destinées aux consommateurs et les plateformes de collaboration traditionnelles n'ont jamais été conçus pour communications critiques pour la sécurité.

Tout au long de 2025, les entreprises ont appris, souvent à leurs dépens, que les outils optimisés pour la commodité et la collaboration tombaient en panne lorsque les conversations impliquaient des données sensibles, des décisions exécutives ou des environnements réglementés.

Lors de cyberincidents, de pannes ou de crises, les employés ont naturellement donné la priorité rapidité et familiarité. Lorsque des outils sécurisés introduisaient des frottements, ils étaient contournés. Ce comportement était prévisible et constamment exploité.

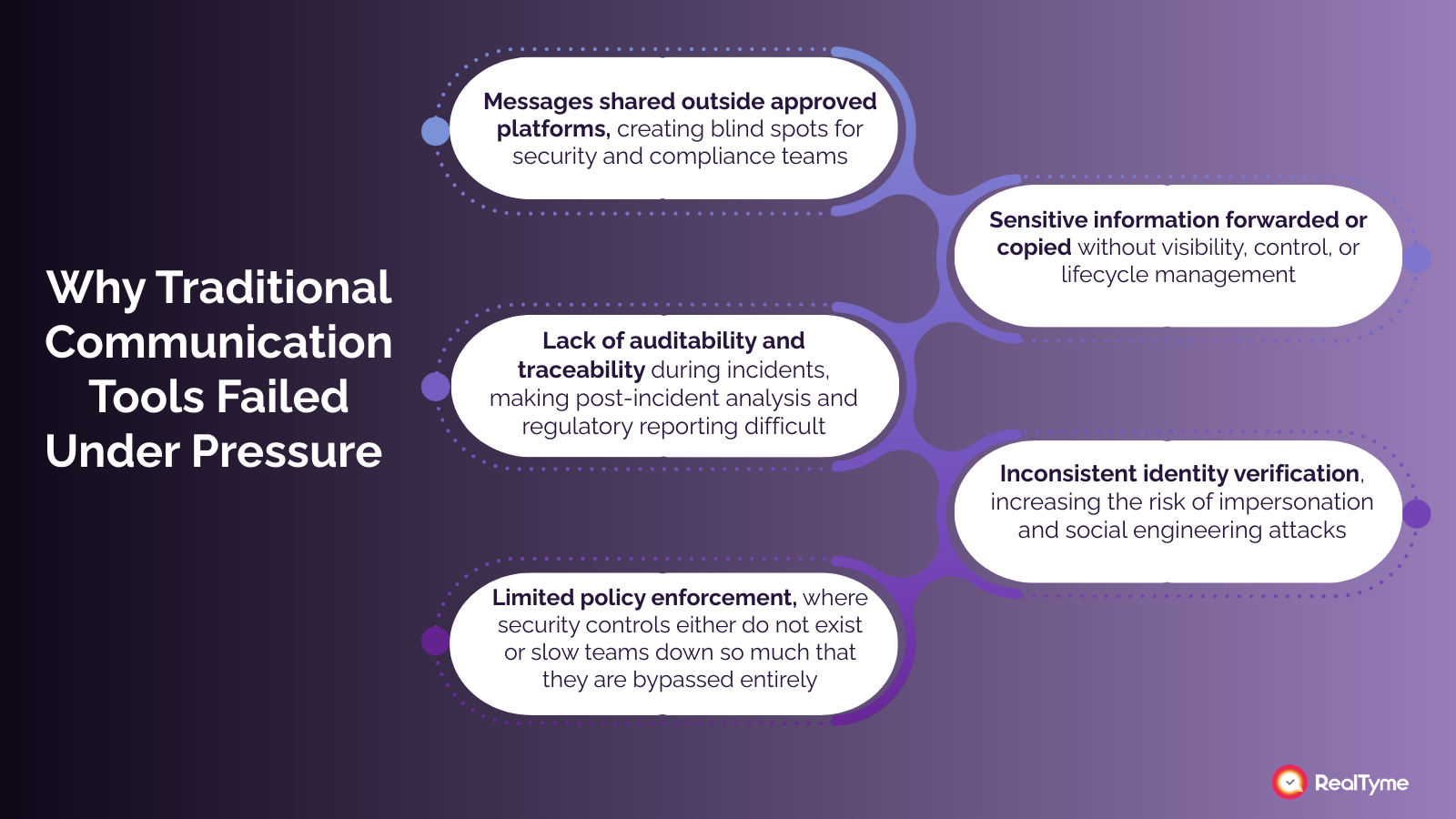

Les points de défaillance courants étaient les suivants :

- Messages partagés en dehors des plateformes approuvées, créant des angles morts pour les équipes chargées de la sécurité et de la conformité

- Informations sensibles transmises ou copiées sans visibilité, contrôle ou gestion du cycle de vie

- Absence d'auditabilité et de traçabilité lors d'incidents, ce qui complique l'analyse post-incident et les rapports réglementaires

- Vérification d'identité incohérente, augmentant le risque d'usurpation d'identité et d'attaques d'ingénierie sociale

- Application limitée des politiques, où les contrôles de sécurité n'existent pas ou ralentissent tellement les équipes qu'elles sont complètement contournées

À la fin de 2025, les responsables de la cybersécurité sont parvenus à une conclusion claire :

la formation et les politiques restrictives sont à elles seules inefficaces.

Dire aux employés ce que pas à utiliser échoue lorsque les alternatives sécurisées sont plus lentes, plus difficiles ou moins intuitives, en particulier sous pression.

Le véritable défi est devenu stratégique :

Comment faire de la méthode sécurisée la manière la plus rapide, la plus simple et la plus naturelle de communiquer ?

La communication sécurisée en tant que couche essentielle de cybersécurité

À la fin de 2025, la communication sécurisée s'était imposée comme couche fondamentale d'une architecture de cybersécurité moderne.

Alors que les organisations ont dépassé les défenses basées sur le périmètre pour adopter des modèles axés sur l'identité et la confiance zéro, la communication est devenue l'une des surfaces d'attaque les plus exposées et les moins protégées.

La sécurité des communications fait désormais partie des piliers fondamentaux de la cyberrésilience, tout comme la gestion des identités, la protection des terminaux et la réponse aux incidents.

Les plateformes de communication sécurisées spécialement conçues permettent aux organisations de :

- Préservez la confidentialité lors de conversations sensibles, y compris les discussions exécutives, la coordination des crises et la prise de décisions opérationnelles

- Garantir la conformité avec des réglementations en matière de protection des données, de confidentialité et de souveraineté des données, en particulier dans les secteurs hautement réglementés et les environnements transfrontaliers

- Soutenir la réponse aux incidents et la gestion des crises grâce à des canaux de communication fiables et contrôlés qui restent disponibles lorsque d'autres systèmes sont compromis

- Réduire la dépendance à l'égard du Shadow IT en fournissant aux employés une alternative sécurisée et intuitive qui ne perturbe pas la productivité ni ne ralentit la collaboration

- Améliorez la visibilité et la gouvernance, permettant aux organisations d'appliquer des politiques, de gérer les accès et de maintenir l'auditabilité sans porter atteinte à la vie privée des utilisateurs

Ce changement reflète une évolution plus large de la réflexion sur la cybersécurité. Au lieu de se fier uniquement à la détection et à la correction, les entreprises intègrent la sécurité directement dans comment les gens communiquent au quotidien.

Dans un environnement où les attaques visent de plus en plus la confiance, l'identité et le comportement humain, la communication sécurisée est une capacité stratégique de cybersécurité conçue pour répondre aux réalités de 2025.

RealTyme : conçu pour les communications critiques en matière de sécurité

RealTyme a été conçu pour les environnements où la confidentialité, la confiance et la conformité ne sont pas négociables.

Contrairement aux applications de messagerie destinées aux consommateurs ou aux plateformes de collaboration génériques, RealTyme est spécialement conçu pour communications critiques pour la sécurité. Il permet aux entreprises de communiquer en toute sécurité sans sacrifier la vitesse ou la facilité d'utilisation, éliminant ainsi le compromis qui a constamment entraîné des risques tout au long de 2025.

RealTyme repose sur des principes conformes aux exigences réglementaires et de cybersécurité modernes :

- La confidentialité dès la conception: le contenu utilisateur est protégé de bout en bout et les administrateurs ou les opérateurs de plateforme ne peuvent pas accéder au contenu des messages. Cela garantit la confidentialité tout en préservant la confiance de l'organisation.

- Contrôles d'accès et d'identité renforcés: Seuls les utilisateurs vérifiés et autorisés peuvent communiquer, ce qui réduit le risque d'usurpation d'identité, d'ingénierie sociale et d'accès non autorisé.

- Gestion et gouvernance centralisées: les équipes de sécurité peuvent gérer les politiques, les autorisations, l'accès des utilisateurs et les configurations à partir d'une console de gestion unique, sans compromettre la confidentialité des utilisateurs.

- Souveraineté des données et conformité réglementaire: RealTyme soutient les organisations soumises à des exigences strictes en matière de protection des données et de résidence, en les aidant à respecter les obligations réglementaires dans toutes les juridictions.

- Architecture sécurisée par défaut: La sécurité est intégrée à la plateforme dès le départ, au lieu d'être ajoutée après coup.

Qu'il s'agisse d'assurer la coordination lors d'un cyberincident, de gérer des discussions confidentielles entre dirigeants ou de permettre une collaboration sécurisée entre des équipes distribuées, RealTyme prend en charge la communication lorsque la pression est la plus forte et que les marges d'erreur sont les plus faibles.

En éliminant les difficultés liées à la sécurité des communications, RealTyme permet aux entreprises d'agir rapidement sans perdre le contrôle.

Leadership en matière de cybersécurité à la fin de 2025

D'ici la fin de 2025, la cybersécurité sera clairement une responsabilité commerciale et de direction.

Les conseils d'administration et les équipes de direction ont appris que les cyberrisques ont un impact direct sur la continuité opérationnelle, l'exposition à la réglementation et la réputation de l'organisation. La communication n'est plus un utilitaire neutre, mais un élément essentiel de la posture de sécurité.

Les organisations qui ont renforcé leur résilience en 2025 sont celles qui :

- A considéré la communication comme un élément essentiel de leur architecture de cybersécurité

- A doté les employés d'outils sécurisés par défaut qui fonctionnent sous pression

- Des canaux de communication fiables ont été établis avant que les incidents ne se produisent

- Choix technologiques adaptés aux exigences en matière de confidentialité, de conformité et de souveraineté des données

- Équilibrer sécurité et facilité d'utilisation pour réduire le shadow IT au lieu de l'accélérer

Le leadership en matière de cybersécurité d'aujourd'hui ne vise pas à ralentir l'activité.

Il s'agit de permettre à l'organisation de bouger rapidement, en toute confiance et en toute sécurité.

Ce que 2025 nous a appris et ce que nous réserve l'avenir

Alors que les organisations entrent dans 2026, les leçons de 2025 sont indéniables.

La cyberrésilience ne se définit plus uniquement par les capacités de détection et de réponse. Elle est définie par la capacité à communiquez en toute sécurité lorsque les systèmes sont dégradés, que la confiance est remise en question et que des décisions doivent être prises rapidement.

La sécurité des communications n'est plus l'avenir de la cybersécurité.

C'est l'une de ses exigences les plus éprouvées.

RealTyme aide les entreprises à rester en sécurité là où cela compte le plus :

dans les moments qui comptent le plus.