Pourquoi la gestion hors bande est importante pour sécuriser les communications internes

Dans un monde où les cyberattaques et les pannes de systèmes sont de plus en plus fréquentes et sophistiquées, les entreprises ne peuvent pas se permettre de compter uniquement sur les canaux de communication traditionnels.

Lorsque votre réseau principal tombe en panne ou est compromis, comment vos équipes restent-elles connectées ? Comment assurer le fonctionnement des systèmes critiques et la circulation des informations sans exposer les données sensibles ?

La réponse se trouve dans Gestion hors bande (OOB) — une approche stratégique qui fournit un chemin de communication distinct et sécurisé dédié à la gestion et à la maintenance de votre infrastructure informatique.

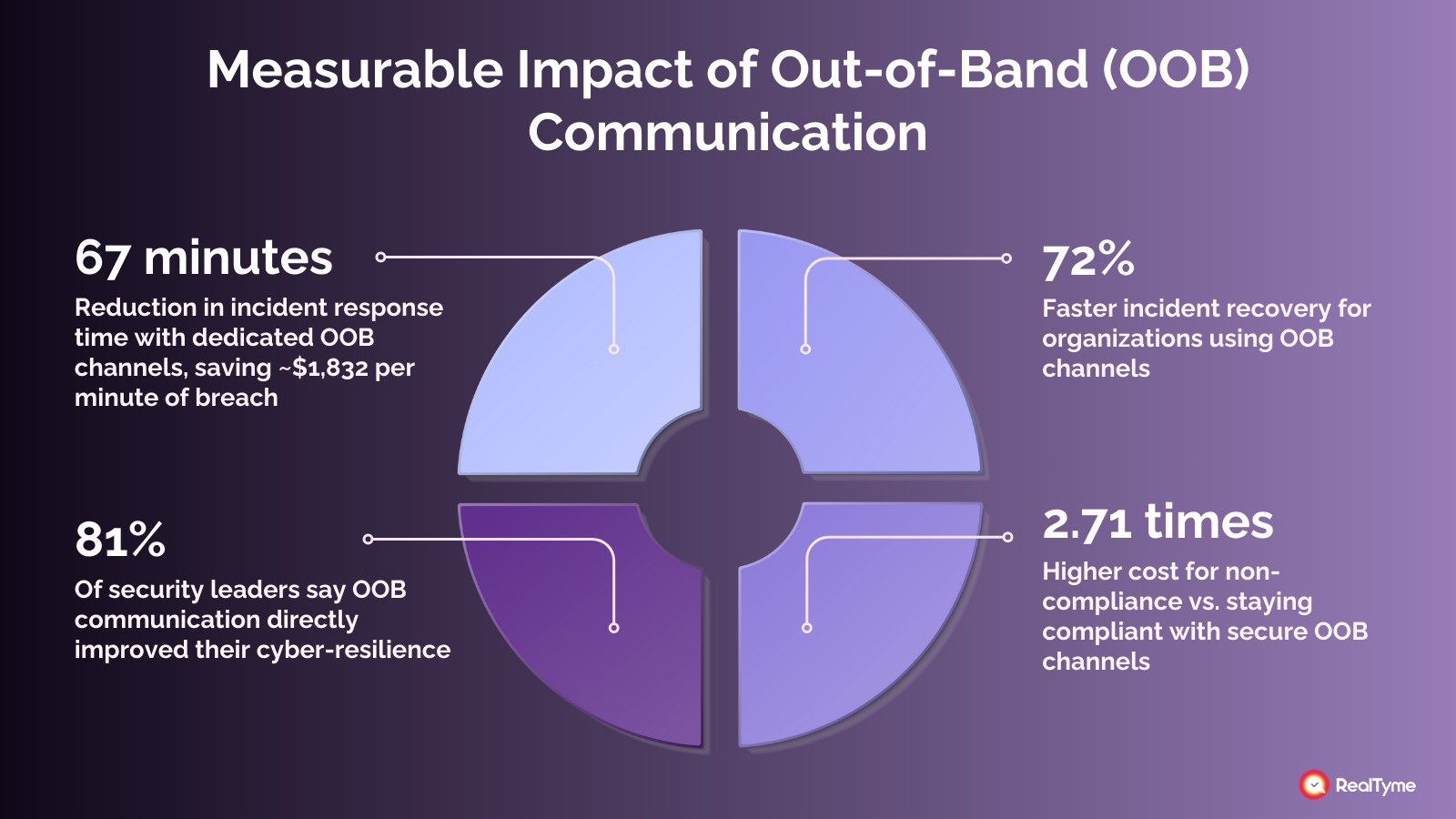

Selon IBM, une communication efficace pendant cyberattaques et incidents informatiques peut réduire considérablement les délais de résolution et améliorer la gestion globale des incidents.

Les entreprises peuvent notamment y parvenir grâce à des solutions de gestion hors bande, qui fournissent un réseau sécurisé et dédié permettant aux équipes de collaborer de manière fluide, même lorsque les systèmes principaux sont en panne.

Il s'agit d'un élément essentiel pour une collaboration interne confidentielle, une prestation de services ininterrompue et la capacité à s'adapter rapidement en cas de crise.

Le marché réagit : le marché mondial secteur de l'authentification hors bande est passé à 1,5 milliard de dollars en 2024 et devrait atteindre 7,5 milliards de dollars d'ici 2033—un impressionnant 18,7 % DE TAUX DE CROISSANCE—soulignant à quel point les organisations investissent massivement dans des stratégies de gestion hors bande.

Qu'est-ce que la gestion hors bande ?

Gestion hors bande est la pratique qui consiste à contrôler les périphériques réseau, les serveurs et les systèmes de communication via un canal alternatif indépendant distinct du réseau de production principal.

Considérez votre réseau principal comme votre principale autoroute, qui gère le trafic quotidien. La gestion hors bande, c'est comme disposer d'une voie d'urgence privée que seul le personnel autorisé peut emprunter, garantissant un contrôle ininterrompu même lorsque l'autoroute est bloquée ou fermée.

Vous pouvez également le considérer comme un téléphone satellite en cas de panne de courant, rarement utilisé dans le cadre des opérations normales, mais une bouée de sauvetage lorsque tout le reste est silencieux.

Ce canal secondaire est généralement isolé du réseau principal et utilise souvent du matériel dédié tel que des serveurs de console, des modems ou des systèmes de sauvegarde cellulaires.

L'objectif est simple : conserver l'accès à la gestion quel que soit l'état de votre infrastructure principale.

Pourquoi les canaux de communication traditionnels ne suffisent pas

Dans la plupart des entreprises, la communication interne dépend d'une infrastructure réseau principale unique : courrier électronique, messagerie instantanée, VoIP, visioconférence et collaboration dans le cloud.

Récent Tendances du marché de l'authentification hors bande (OOB) soulignent l'importance croissante accordée aux canaux de communication sécurisés et indépendants en tant qu'élément central des stratégies modernes de cyber-résilience.

Bien qu'ils soient efficaces pour les opérations quotidiennes, ces outils présentent de graves faiblesses :

Point de défaillance unique

Lorsque toutes les communications passent par le même réseau, toute interruption, qu'elle soit due à une panne matérielle, à une cyberattaque ou à une catastrophe naturelle, peut interrompre à la fois la collaboration et le contrôle du système.

Failles de sécurité

L'infrastructure partagée expose le trafic de gestion aux mêmes risques que les données opérationnelles. Les attaquants qui accèdent au réseau peuvent intercepter des commandes, se déplacer latéralement ou exfiltrer des données sensibles.

Réponse limitée aux crises

Si le réseau principal est en panne, les alertes peuvent ne pas parvenir aux équipes informatiques à temps, l'accès à distance aux appareils peut s'avérer impossible et le personnel peut avoir recours à des outils personnels non sécurisés, ce qui crée de la confusion et risque de provoquer des informations erronées.

Ces limites le montrent clairement : ne compter que sur votre réseau principal est un pari.

Comment la gestion hors bande transforme les communications internes sécurisées

La gestion hors bande permet de surmonter ces faiblesses en fournissant un chemin de communication séparé physiquement ou logiquement pour la gestion et la coordination des urgences.

1. Une communication fiable au moment le plus important

La gestion hors bande crée une voie dédiée pour la communication et le contrôle d'urgence. En cas de panne ou de cyberincident :

- Les administrateurs informatiques peuvent accéder aux serveurs, routeurs et commutateurs même si le réseau principal est en panne.

- Les décideurs et les équipes sur site restent en contact minute par minute, évitant ainsi toute confusion liée à des outils compromis.

- Une action rapide permet de minimiser les temps d'arrêt : Gartner estime que les temps d'arrêt peuvent coûter cher 5 600$ par minute pour les grandes entreprises.

2. Sécurité renforcée et réduction des risques

Les canaux de communication hors bande sont isolés du réseau principal et sont souvent protégés par des contrôles d'accès et un cryptage stricts. Cette séparation :

- Empêche les attaquants d'intercepter le trafic de gestion via une infrastructure compromise.

- Limite la surface d'attaque, car le canal OOB est invisible pour les voies réseau standard.

- Aide à respecter les obligations de conformité, telles que le mandat du RGPD pour des garanties démontrables en matière de traitement des données.

3. Soutient la continuité des activités et la reprise après sinistre

La gestion hors bande ne consiste pas seulement à sécuriser la messagerie, mais à pierre angulaire de la résilience des entreprises. En garantissant l'accès à la gestion quel que soit le scénario, les entreprises peuvent :

- Maintenir la disponibilité et les services orientés vers les clients en cas de panne informatique.

- Accélérez la reprise après sinistre en permettant le dépannage et la configuration à distance.

- Évitez les pénalités contractuelles en cas de non-respect des SLA et d'interventions coûteuses sur site.

4. Facilite la collaboration sécurisée entre les équipes

Les canaux de communication hors bande prennent également en charge réponse coordonnée entre l'informatique, la sécurité et la direction en cas d'urgence. Cela signifie que :

- La messagerie cryptée et la communication vocale restent en dehors des réseaux vulnérables.

- Les équipes transfrontalières dans différents environnements de risque peuvent toujours fonctionner comme une seule unité.

- Les décisions sensibles restent confidentielles, même en cas d'attaque active.

Scénarios du monde réel

Lorsqu'il est bien mis en œuvre, OOB Management transforme la résilience théorique en une véritable survie opérationnelle :

- Opérations gouvernementales et de défense — Lors de cyberattaques ou de coupures de communication, les canaux OOB sécurisés permettent aux commandements militaires et aux agences gouvernementales de maintenir le contrôle opérationnel, de coordonner des missions sensibles et d'émettre des directives d'urgence sans exposer de données critiques.

- Attaque par rançongiciel — Les systèmes des patients sont verrouillés, mais les canaux OOB permettent au personnel de se coordonner via une messagerie sécurisée, d'isoler les appareils infectés et de poursuivre les opérations sans interruption.

- Catastrophe naturelle — Les inondations ou les incendies détruisent les infrastructures locales, mais les liaisons OOB cellulaires ou par satellite transmettent les ordres d'évacuation aux équipes de terrain en 15 minutes.

- Mises à jour critiques du système — Les configurations risquées sont effectuées via OOB pour éviter les blocages en cas d'échec des mises à jour.

- Une institution financière victime d'une cyberattaque — La direction et l'informatique ont réussi à neutraliser une faille grâce à la messagerie OOB, rétablissant ainsi les services tout en préservant la confiance du public.

- Défaillance du réseau de transport — La signalisation des trains est déconnectée, mais les canaux OOB permettent un réacheminement à distance, évitant ainsi les retards et les accidents.

- Panne d'une centrale énergétique — Une centrale électrique maintient une disponibilité du réseau de 99,98 % grâce à la messagerie OOB lors d'une panne du réseau central.

- Urgence municipale — Les services municipaux coordonnent la réponse aux catastrophes via l'OOB, assurant ainsi le bon fonctionnement des communications en cas de défaillance du réseau principal.

RealTyme : un exemple de plateforme de messagerie hors bande sécurisée

En matière de gestion hors bande, le bon partenaire technologique peut faire toute la différence entre le brouillage et l'exécution d'un plan coordonné.

Un exemple est RealTyme, une plateforme de collaboration sécurisée dotée de fonctionnalités OOB intégrées.

RealTyme est conçu pour les environnements dans lesquels souveraineté des données et contrôle sans compromis ne sont pas négociables. Son design soutient véritable gestion hors bande, garantissant que les équipes de direction, informatiques et de terrain peuvent se coordonner en toute sécurité, même en cas d'interruption complète du réseau.

Des solutions similaires proposées par d'autres fournisseurs existent également, mais RealTyme propose :

- Des canaux de communication dédiés et indépendants en dehors du réseau principal, permettant la continuité opérationnelle en cas de panne ou de cyberincident.

- Chiffrement de bout en bout et au repos avec algorithmes résistants aux quantiques, en vous défendant contre les menaces actuelles et émergentes.

- Architecture Zero Trust avec une vérification d'identité stricte et des contrôles d'accès basés sur les rôles.

- Options de déploiement flexibles et souveraines — sur site, cloud privé ou cloud souverain basé en Suisse — en préservant toutes les données relevant de votre juridiction et hors de tout contrôle étranger.

- Supervision administrative avancée avec des fonctionnalités centralisées d'application des politiques, de journalisation et d'audit pour la conformité réglementaire.

Cette combinaison de préparation hors bande et souveraineté des données en fait une solution stratégique pour les gouvernements, les organisations de défense et les secteurs réglementés où la sécurité des communications est essentielle sur le plan opérationnel.

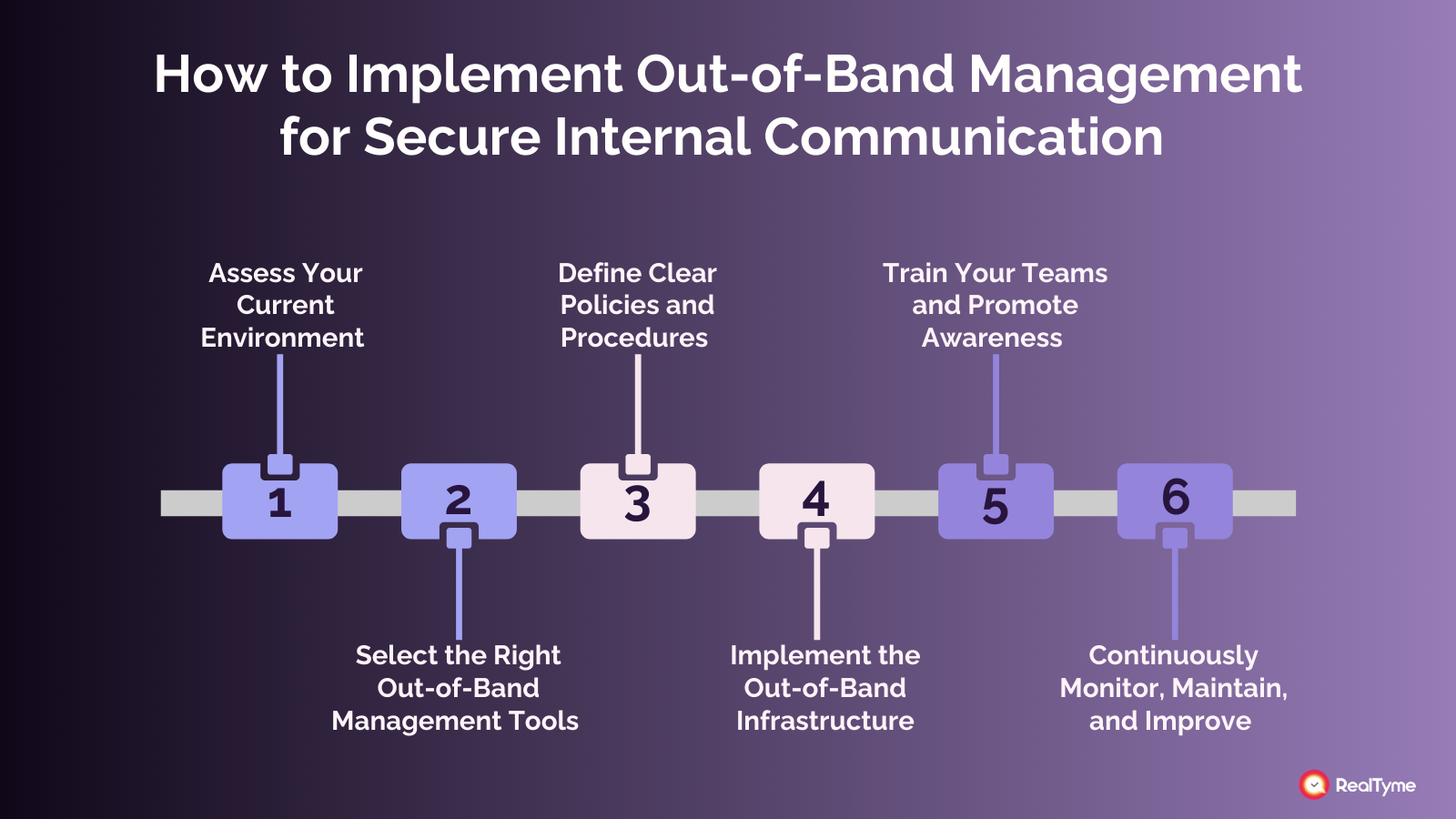

Comment implémenter la gestion hors bande pour sécuriser les communications internes

La mise en œuvre efficace de la gestion hors bande est une étape essentielle pour garantir communication interne sécurisée et résiliente. Cela nécessite une planification minutieuse, les bons choix technologiques et une gouvernance continue.

Vous trouverez ci-dessous une feuille de route complète qui vous aidera à élaborer une stratégie de gestion hors bande robuste adaptée aux besoins de votre organisation.

Étape 1 : Évaluez votre environnement actuel et identifiez les actifs critiques

Commencez par réaliser un audit approfondi de votre infrastructure informatique et de vos flux de communication afin de déterminer :

- Systèmes critiques : Identifiez les appareils et les applications qui nécessitent un accès de gestion ininterrompu. Cela inclut généralement les routeurs, les commutateurs, les pare-feux, les serveurs et les plateformes de communication.

- Vulnérabilités et points de défaillance uniques : Déterminez où vos systèmes de communication et de gestion actuels reposent sur une infrastructure partagée, ce qui crée des risques en cas de panne de cette infrastructure.

- Canaux de communication existants : Passez en revue les outils et protocoles de messagerie actuels pour comprendre dans quels domaines la communication hors bande peut compléter ou remplacer les canaux vulnérables.

- Exigences de conformité : Prenez note de toute réglementation spécifique au secteur (par exemple, HIPAA, GDPR, PCI DSS) qui impose des communications sécurisées ou des pistes d'audit.

Cette évaluation vous aidera à hiérarchiser ce qui nécessite d'abord une gestion OOB et à définir la portée de votre mise en œuvre.

Étape 2 : Sélectionnez les outils et technologies de gestion hors bande appropriés

Le choix des bons outils est essentiel pour sécuriser les communications hors bande. Lorsque vous évaluez les options, tenez compte des éléments suivants :

1. Solutions matérielles et logicielles :

- Matériel : Les serveurs de console dédiés, les consoles série ou les modems cellulaires assurent la séparation physique du réseau. Ils sont fiables mais peuvent être plus coûteux et nécessiter une configuration physique.

- Logiciel : Les plateformes de messagerie sécurisées dotées de fonctionnalités hors bande exploitent des voies de communication secondaires, telles que les applications de messagerie cryptées utilisant des réseaux cellulaires ou satellites. Ils sont plus flexibles et évolutifs.

2. Caractéristiques d'isolation et de sécurité du réseau :

Assurez-vous que la solution OOB propose un chemin de communication véritablement distinct, évitant ainsi tout croisement avec votre réseau principal. Il doit inclure :

- Chiffrement de bout en bout (AES 256 bits ou supérieur)

- Authentification multifacteur (MFA) pour tous les utilisateurs

- Contrôles d'accès basés sur les rôles pour limiter les autorisations

- Journalisation et pistes d'audit automatisées pour toutes les communications et commandes

3. Fiabilité et redondance :

La solution doit maintenir la disponibilité en cas de panne de courant ou de panne de réseau, en incorporant éventuellement des alimentations de secours (UPS), un basculement cellulaire ou des connexions par satellite.

4. Capacités d'intégration :

Il est avantageux que vos outils de communication hors bande s'intègrent parfaitement aux plateformes de gestion informatique existantes (par exemple, SIEM, ITSM) afin de rationaliser la surveillance et la réponse aux incidents.

Étape 3 : définir des politiques et des procédures claires

Il ne suffit pas de disposer d'outils sans règles et directives claires pour régir leur utilisation.

Vos polices doivent couvrir :

- Gestion des accès : Spécifiez qui peut accéder aux canaux OOB, dans quelles circonstances et par quelles méthodes d'authentification. Limitez l'accès au personnel essentiel uniquement.

- Scénarios d'utilisation : Définissez des scénarios explicites qui justifient le passage à une communication hors bande (par exemple, panne de réseau, faille de sécurité, panne matérielle) afin d'éviter toute utilisation abusive ou toute activation inutile.

- Protocoles de réponse aux incidents : Intégrez la gestion hors bande à vos stratégies de réponse aux incidents. Précisez comment la communication doit se dérouler, quelles équipes sont impliquées et quels outils sont utilisés pour coordonner les actions.

- Surveillance et audit : Mettez en place une surveillance continue des canaux OOB pour détecter les tentatives d'accès non autorisées ou les anomalies. Passez régulièrement en revue les journaux et effectuez des audits pour garantir la conformité et détecter les problèmes potentiels.

- Entraînement et exercices : Intégrez des procédures de gestion hors bande dans les sessions de formation régulières et simulez des scénarios de panne pour tester l'état de préparation et améliorer les temps de réponse.

Étape 4 : Implémentation de l'infrastructure hors bande

Une fois les plans et les politiques en place, passez à la configuration pratique :

- Déploiement de composants matériels : Installez et configurez des serveurs de console, des modems cellulaires ou d'autres périphériques physiques OOB aux points clés du réseau. Assurez-vous que les mesures de sécurité physique (par exemple, armoires verrouillées, surveillance) sont appliquées.

- Configuration de l'isolation réseau : Configurez un réseau de gestion dédié isolé physiquement ou logiquement du réseau de production. Utilisez des VLAN, des pare-feux ou des câbles physiques séparés selon les besoins.

- Installation et intégration des outils logiciels : Déployez des plateformes de messagerie sécurisées et des consoles de gestion configurées avec un cryptage, une authentification et des contrôles d'accès appropriés.

-Capacités de basculement des tests : Simulez les défaillances du réseau principal pour vérifier que les canaux hors bande restent opérationnels et accessibles. Vérifiez les capacités d'accès à distance depuis des sites hors site.

Étape 5 : Formez vos équipes et sensibilisez-les

Aucune technologie ne peut réussir sans des personnes qui savent comment l'utiliser efficacement.

La formation doit inclure :

- Ateliers pratiques : Apprenez au personnel informatique, aux équipes de sécurité et à la direction à accéder aux canaux OOB, à utiliser les consoles de gestion et à signaler correctement les incidents.

- Communication claire : Informez tous les employés concernés du moment et de la manière dont les canaux OOB seront utilisés, en soulignant l'importance de suivre les protocoles en cas d'urgence.

- Formation continue : Tenez les équipes informées de toute modification apportée aux outils ou procédures OOB. Encouragez le signalement des problèmes ou les suggestions d'amélioration.

Étape 6 : Surveiller, maintenir et améliorer en permanence

La gestion hors bande n'est pas un projet ponctuel. Pour garantir la résilience de vos communications internes sécurisées :

- Audits réguliers - Passez régulièrement en revue les journaux du système, les contrôles d'accès et les rapports d'incidents pour détecter les vulnérabilités ou les abus.

- Outils de mise à jour - Corrigez et mettez à niveau rapidement le matériel et les logiciels OOB pour vous protéger contre les nouvelles menaces de sécurité.

- Affiner les politiques - Ajustez les procédures en fonction des leçons apprises lors d'exercices ou d'incidents réels.

- Testez souvent - Effectuez des exercices de basculement et de reprise après sinistre planifiés pour vous assurer que tout le monde reste compétent en matière de canaux hors bande.

La mise en œuvre d'une stratégie complète de gestion hors bande donnera à votre entreprise une dorsale de communication fiable qui fonctionne lorsque tout le reste échoue.

Il s'agit d'un investissement dans la résilience, la sécurité et une collaboration fluide qui peut faire gagner du temps, de l'argent et de la réputation à votre entreprise au moment le plus important.

Réflexions finales

Lors du prochain cyberincident, chaque minute sans coordination pourrait coûter des milliers de dollars à votre entreprise. La gestion hors bande est bien plus qu'une simple méthode de communication de secours. C'est un avantage stratégique qui permet aux entreprises de maintenir une communication interne sécurisée quels que soient les défis.

Face à l'escalade des cybermenaces et à la complexité croissante des environnements informatiques, s'appuyer sur un réseau unique pour toutes les communications est un risque que peu de personnes peuvent se permettre.

Investir dans la gestion de l'OOB permet non seulement de protéger votre infrastructure, mais aussi de renforcer la capacité de votre équipe à réagir, à collaborer et à assurer le bon fonctionnement des opérations.

Votre entreprise est-elle prête à exploiter la puissance de la gestion hors bande ?

Essayez RealTyme dès aujourd'hui et profitez d'une collaboration sécurisée et indépendante qui permet à vos équipes de rester connectées, même en cas de panne.

%20Secure%20Communication%E2%80%A6.png)

%20Secure%20Messaging%20Pre%E2%80%A6.png)