Le lien caché entre la continuité des activités et la cybersécurité

Aucune entreprise n'est à l'abri des perturbations. Une seule cyberattaque, une panne de système ou une violation de données peut paralyser les opérations, compromettre des informations sensibles et porter atteinte à la confiance durement gagnée en un instant.

Pourtant, de nombreuses organisations traitent encore cybersécurité et continuité des activités en tant que deux priorités distinctes. En réalité, ils sont profondément liés. Lorsqu'ils sont combinés, ils forment l'épine dorsale de une véritable résilience organisationnelle aidant les entreprises ne se contentent pas de se défendre contre les menaces, mais aussi récupérez rapidement et continuez à fonctionner correctement lorsque l'imprévu se produit.

Le lien crucial entre la cybersécurité et la continuité des activités

Lorsqu'une crise survient, qu'il s'agisse d'une attaque de ransomware, une panne de courant ou une panne de service cloud, la vraie question n'est pas si cela se produira, mais comment vous êtes préparé c'est à votre organisation de réagir.

C'est là continuité des activités et cybersécurité réunissez-vous.

Continuité des activités se concentre sur le maintien des lumières allumées, en veillant à ce que les opérations critiques se poursuivent même en cas de problème. C'est ce qui permet à une compagnie aérienne de maintenir les vols dans les délais en cas de panne de réseau ou à un hôpital de maintenir les soins aux patients malgré une interruption informatique.

L'objectif est simple : minimisez les temps d'arrêt et maintenez la confiance des clients et des partenaires que votre organisation a le contrôle.

Les entreprises peuvent compter sur la gestion de la continuité des activités Guide du NIST pour une planification structurée de la continuité. En combinant cela avec un Stratégie de cyberrésilience fournit la résilience nécessaire pour gérer efficacement les perturbations imprévues.

Cybersécurité, quant à lui, est le bouclier numérique qui protège vos systèmes, vos réseaux et vos données contre les cybermenaces en constante évolution, telles que les attaques de phishing, les infections par des logiciels malveillants et les violations de données. Considérez-le comme la première ligne de défense qui empêche les attaquants d'exploiter les vulnérabilités.

Les deux se chevauchent à un moment critique : résilience.

Un cyberincident n'est pas seulement un problème informatique, mais également un problème commercial. Lorsqu'une attaque de rançongiciel verrouille vos systèmes, elle peut arrêter les chaînes de production, interrompre les transactions financières ou même fermer les canaux de communication. D'un autre côté, un plan de continuité qui ne tient pas compte des risques de cybersécurité peut s'effondrer face à de réelles menaces numériques.

Pour atteindre résilience à long terme, les deux domaines doivent fonctionner en harmonie. La cybersécurité protège vos opérations, tandis que la continuité des activités vous permet de vous rétablir et de poursuivre vos activités.

Ensemble, ils créent un puissant filet de sécurité qui permet à votre entreprise de résister aux perturbations et rebondir plus fort.

La complexité croissante des menaces et des technologies émergentes

Le rythme de transformation numérique n'a jamais été aussi rapide, pas plus que l'évolution des cybermenaces. Alors que les organisations adoptent des technologies telles que informatique en nuage, infrastructure de travail à distance, intelligence artificielle (IA), et le Internet des objets (IoT), ils permettent de gagner en efficacité et en innovation.

Mais ces mêmes avancées élargissent également la surface d'attaque, offrant aux cybercriminels plus de points d'entrée que jamais auparavant.

Pensez-y :

- Un seul compartiment de stockage cloud mal configuré peut exposer les données sensibles des clients.

- Un appareil IoT compromis dans une usine intelligente peut devenir un point d'accès pour une violation réseau plus importante.

- Un employé à distance qui se connecte via un réseau Wi-Fi non sécurisé peut ouvrir la porte à un rançongiciel.

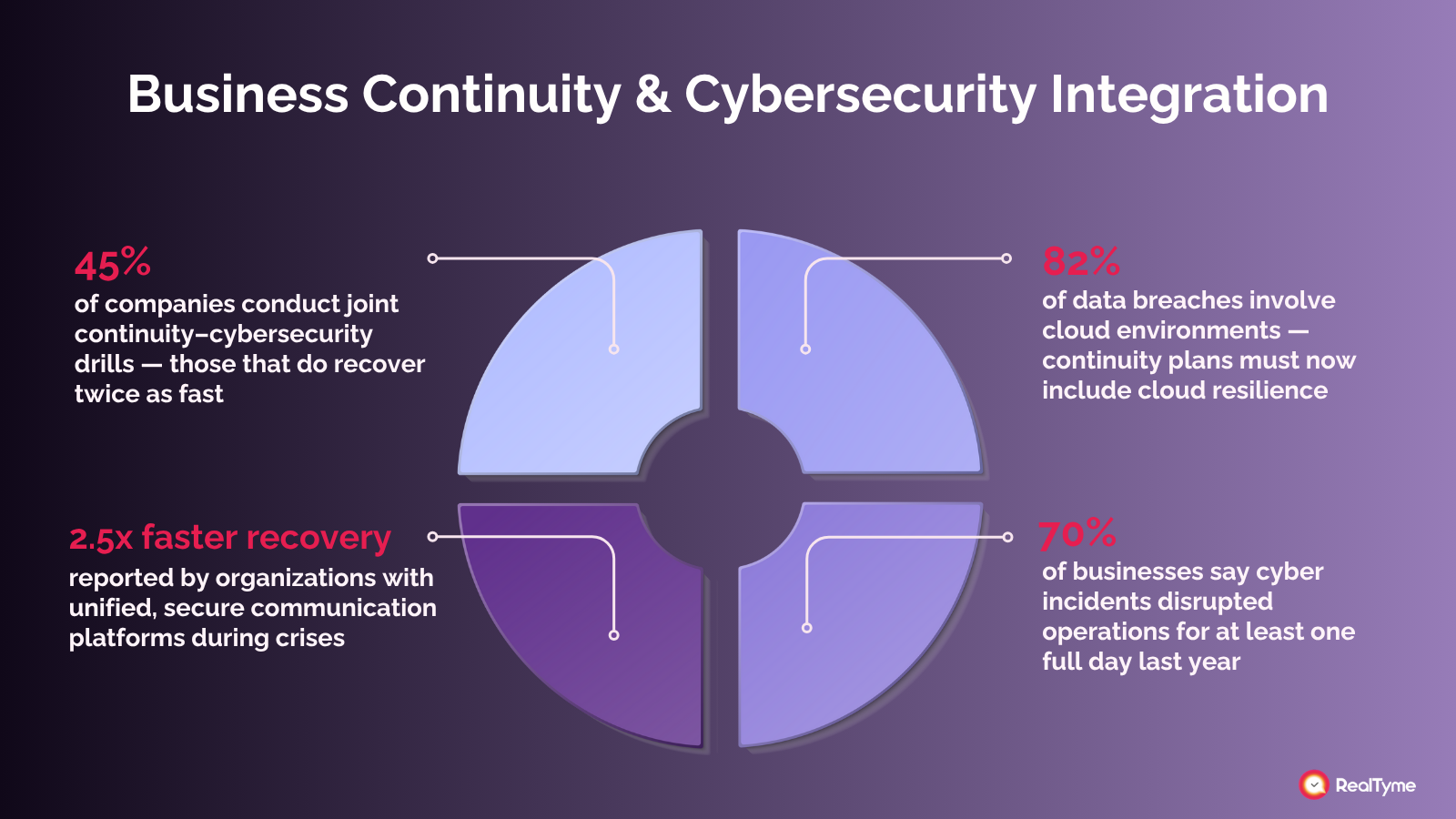

Selon le coût d'une violation de données d'IBM pour 2024 Rapport, 82 % des violations concernaient des données stockées dans le cloud, un signe clair que les menaces modernes exploitent les technologies modernes.

Dans le même temps, les cybercriminels sont de plus en plus sophistiqués. Ils utilisent des outils d'automatisation et d'intelligence artificielle pour lancer des attaques ciblées, imiter des utilisateurs fiables et contourner les mesures de sécurité traditionnelles. Les campagnes de phishing Deepfake et les escroqueries générées par l'IA incitent déjà les employés à transférer des fonds ou à révéler des informations confidentielles, des incidents qui étaient presque inimaginables il y a quelques années.

Cette complexité croissante signifie que l'ancienne approche réactive « détecter et répondre » ne suffit plus. Lorsqu'une cyberattaque perturbe les opérations, les dégâts ne s'arrêtent pas au service informatique. Il se propage à travers chaînes d'approvisionnement, service à la clientèle, et même réputation de la marque. Par exemple, un prestataire logistique mondial touché par un rançongiciel ne peut pas livrer ses marchandises à temps, ce qui a des répercussions sur les secteurs et les économies.

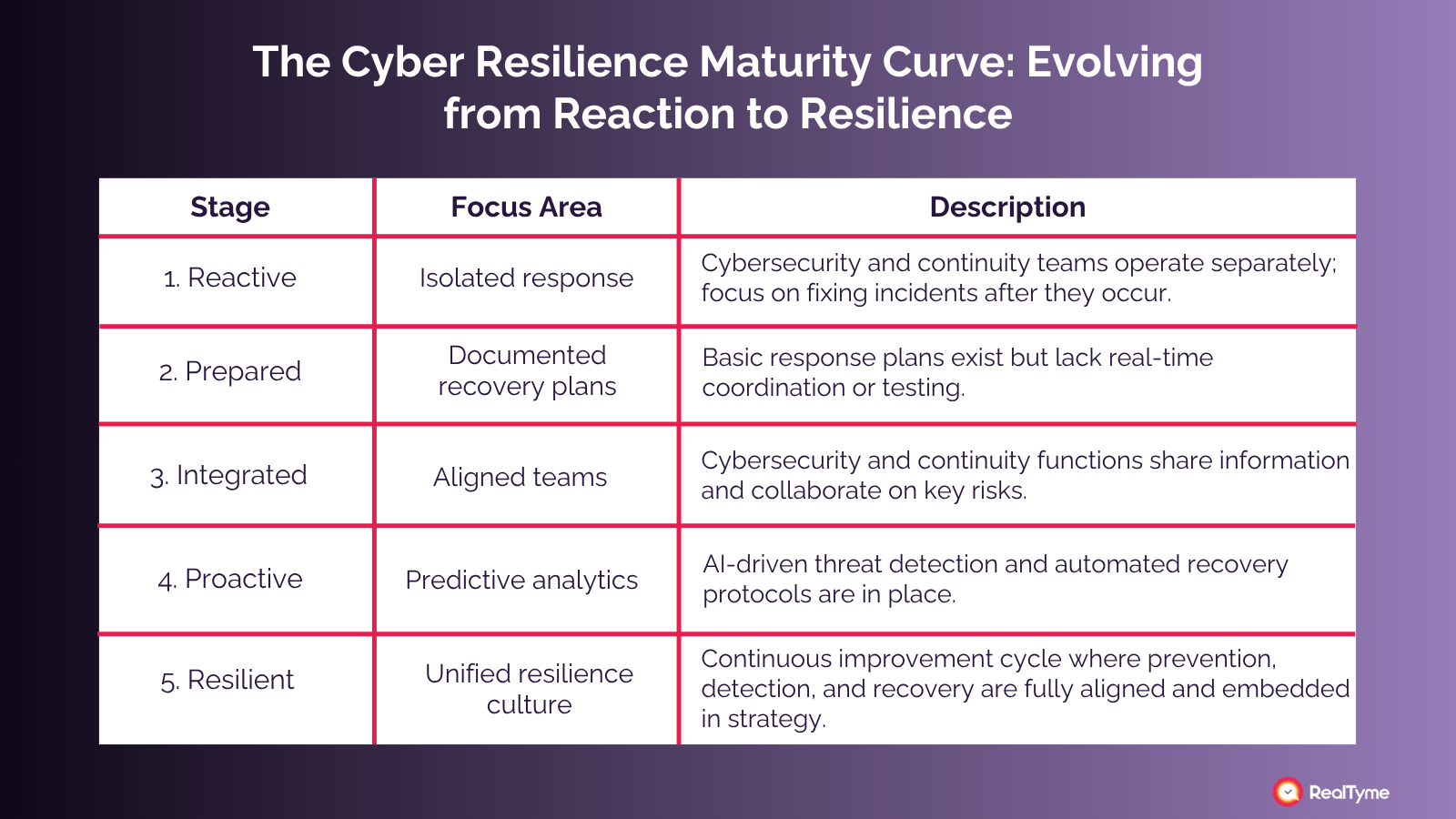

Pour naviguer dans ce paysage à haut risque, les entreprises doivent traiter la cybersécurité et la continuité des activités comme les deux faces d'une même médaille. Une approche holistique et proactive garantit que protection, détection, réponse et restauration s'aligner dans le cadre d'une stratégie unifiée.

Cela signifie que :

Intégrer la cybersécurité à chaque étape de la planification de la continuité des activités.

Tester ensemble les plans de réponse aux incidents et de reprise après sinistre.

Utiliser l'automatisation et les analyses pilotées par l'IA pour anticiper les menaces et accélérer la restauration

Dans un monde où les risques numériques et opérationnels sont étroitement liés, la résilience est une question de préparation. Les organisations qui alignent ces deux fonctions critiques sont les plus susceptibles de rester sécurisées, conformes et fiables, peu importe ce qui se passe ensuite.

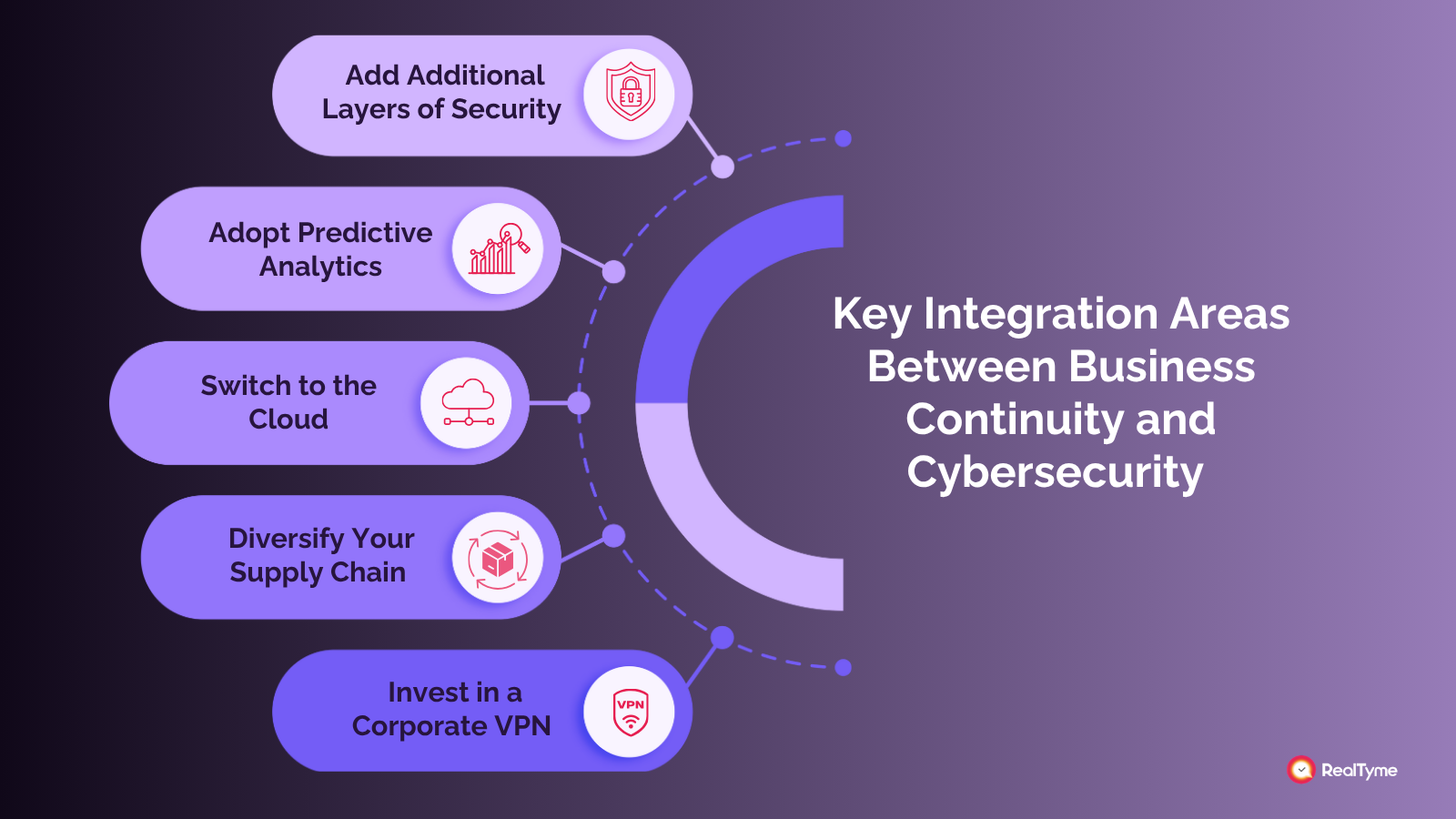

Principaux domaines d'intégration entre la continuité des activités et la cybersécurité

L'intégration de cybersécurité et continuité des activités est une nécessité pour toute organisation qui souhaite rester opérationnelle, fiable et compétitive à l'ère numérique. Bien que les deux domaines partagent le même objectif...garantir la résilience—leur collaboration devient particulièrement critique en deux phases principales : évaluation des risques et identification des menaces, réponse aux incidents et rétablissement.

En alignant ces deux domaines, les organisations peuvent transformer leur approche, passant d'une défense réactive à une résilience proactive. Découvrons comment.

1. Évaluation des risques et identification des menaces

Chaque gestion de la continuité des activités (BCM) le processus commence par une question simple mais cruciale : Qu'est-ce qui pourrait mal tourner ?

Traditionnellement, les évaluations des risques se concentraient sur les menaces physiques et opérationnelles, qu'il s'agisse de catastrophes naturelles, de pannes de courant, de pannes matérielles ou de perturbations de la chaîne d'approvisionnement. Mais à mesure que les entreprises ont numérisé leurs opérations, le paysage des menaces a considérablement évolué. Aujourd'hui, les interruptions les plus graves proviennent souvent de cyberincidents.

Les experts en cybersécurité apportent une couche d'informations essentielle à cette première phase de planification. Ils permettent d'identifier et d'évaluer les menaces qui pourraient autrement être négligées par les équipes opérationnelles, telles que :

- Attaques DDoS (déni de service distribué), capable de paralyser des sites Web, des applications ou des portails clients en quelques minutes.

- Un ransomware qui verrouille les fichiers ou les systèmes essentiels jusqu'à ce qu'un paiement soit effectué, interrompant ainsi complètement l'activité commerciale.

- Menaces internes, où un employé bien intentionné expose accidentellement des données sensibles ou où un initié malveillant sabote des systèmes.

- Compromis relatifs à la chaîne d'approvisionnement, par exemple lorsqu'un fournisseur de confiance ou une plateforme tierce devient le maillon faible de votre chaîne de cybersécurité.

Par exemple, considérez le 2021 Attaque de ransomware Colonial Pipeline, qui a perturbé l'approvisionnement en carburant sur la côte est des États-Unis. Bien qu'il s'agisse principalement d'un cyberincident, le temps d'arrêt qui en a résulté a été un désastre opérationnel affectant la logistique, le transport et même la confiance des consommateurs. Si les équipes de cybersécurité et de continuité avaient travaillé en tandem, les protocoles d'urgence auraient pu être activés plus rapidement afin de minimiser les perturbations.

Pour élaborer une stratégie véritablement résiliente, les organisations doivent : évaluations conjointes des risques où la cybersécurité est directement intégrée à la planification de la continuité des activités. Cela signifie que :

- Déterminer quels systèmes, applications ou données sont essentiels à la mission.

- Comprendre les impact sur les entreprises s'ils sont compromis.

- Création de stratégies de restauration hiérarchisées basées à la fois sur les risques numériques et opérationnels.

2. Stratégie de réponse aux incidents et de reprise

Même avec les meilleures défenses, aucune organisation n'est à l'abri des cyberincidents. Ce qui distingue les entreprises résilientes des entreprises vulnérables, c'est comment ils réagissent et se rétablissent.

En cas de cyberattaque, qu'il s'agisse d'une campagne de phishing, une infection par un ransomware, ou un violation de données, le temps devient l'atout le plus important. Chaque minute d'arrêt entraîne des pertes financières, une atteinte à la réputation et d'éventuelles sanctions réglementaires.

Selon Les IBM Rapport sur le coût d'une violation de données en 2024, le coût moyen d'une violation de données a atteint 4,88 millions de dollars, et le temps de rétablissement moyen s'étend sur plusieurs mois pour les organisations qui ne sont pas préparées.

UNE réponse coordonnée entre les équipes de cybersécurité et de continuité des activités peut réduire considérablement ces dommages. Voici à quoi ressemble une collaboration efficace en action :

- Détection et confinement immédiats : Les équipes de cybersécurité identifient la faille, isolent les systèmes infectés et bloquent toute nouvelle intrusion.

- Communication interne et externe : L'équipe chargée de la continuité des activités active des canaux de communication sécurisés pour informer la direction, les employés, les partenaires et, si nécessaire, les clients. En utilisant plateformes cryptées garantit que les informations sensibles ne sont pas exposées lors de la gestion de crise.

- Restauration du système et restauration des données : Des plans de sauvegarde et de restauration sont mis en œuvre, utilisant souvent des sauvegardes segmentées ou hors ligne pour éviter toute réinfection.

- Reprise des processus métier : Les responsables de la continuité coordonnent le retour progressif des opérations critiques des systèmes financiers au support client en fonction de priorités prédéfinies.

- Révision post-incident : Les deux équipes mènent une analyse des causes profondes pour comprendre ce qui n'a pas fonctionné et renforcer les contrôles pour éviter qu'ils ne se reproduisent.

Prenons le cas de Maersk, le géant mondial du transport maritime, touché par le ransomware NotPetya en 2017. L'attaque a détruit 49 000 ordinateurs portables et des milliers d'applications en quelques heures, interrompant ainsi les opérations mondiales. Cependant, grâce à une stratégie de restauration robuste comprenant des sauvegardes hors ligne, Maersk a réussi à reconstruire l'ensemble de son infrastructure en seulement 10 jours, un exploit incroyable de coordination entre les équipes de sécurité informatique et opérationnelles.

Un autre exemple provient du secteur de la santé, où des cyberattaques ont ciblé des réseaux hospitaliers. Dans ces cas, l'intégration de cadres de cybersécurité et de continuité a permis aux organisations de continuer à fournir des soins critiques aux patients en passant à des systèmes de sauvegarde, tout en limitant la violation.

Un aspect souvent négligé est le maintien contrôles de cybersécurité actifs pendant la restauration. Les attaquants reviennent parfois pour exploiter des défenses affaiblies. Une surveillance continue, une gestion sécurisée des accès et des évaluations régulières des vulnérabilités restent donc essentielles, même après la restauration des systèmes.

En fin de compte, un joint stratégie de réponse aux incidents et de reprise transforme le chaos en coordination. Il garantit que lorsqu'une attaque se produit, votre entreprise peut réagir avec précision, transparence et confiance.

Pourquoi l'intégration est plus importante que jamais

Les cybermenaces constituent des défis à l'échelle de l'entreprise qui peuvent affecter les revenus, la réputation et le statut réglementaire. En fusionnant cybersécurité et continuité des activités, les organisations ne se contentent pas de minimiser les risques, mais aussi de développer confiance et résilience dans leur ADN.

Cette approche intégrée aide les entreprises à :

- Détectez les menaces de manière précoce grâce à une surveillance et à des renseignements partagés.

- Répondez plus rapidement avec des protocoles de communication et de restauration prédéfinis.

- Protégez les données et la réputation grâce à une action cohérente et coordonnée.

- Conformez-vous à l'évolution des réglementations qui exigent une meilleure préparation et un meilleur signalement des incidents.

À une époque où les bouleversements numériques sont inévitables, les organisations qui alignent leurs stratégies de cybersécurité et de continuité des activités sont celles qui non seulement survivront mais prospéreront malgré l'incertitude.

Vers une approche intégrée

Atteindre la vérité cyber-résilience ne se limite pas à des pare-feux avancés ou à des systèmes de sauvegarde : il exige un alignement étroit entre cybersécurité et planification de la continuité des activités. Les organisations qui font le pont entre ces deux disciplines obtiennent un avantage significatif en matière d'anticipation, de réponse et de reprise après les incidents perturbateurs.

Pour passer à cette approche intégrée, les entreprises devraient encourager une collaboration continue entre les équipes de sécurité informatique et les planificateurs de la continuité des activités. Cela peut être fait en :

- Réalisation d'évaluations conjointes des risques qui combinent des perspectives numériques et opérationnelles, garantissant que toutes les vulnérabilités, des violations de données aux pannes de courant, sont identifiées et traitées dans un cadre unifié.

- Simulation de cyberincidents interfonctionnels pour tester la coordination en temps réel entre les services, affiner les procédures de réponse et révéler les faiblesses avant qu'une véritable interruption ne se produise.

- Révision et mise à jour régulières des plans de continuité et de cybersécurité pour tenir compte des nouvelles technologies, des menaces émergentes et des exigences réglementaires. Ce processus continu permet de maintenir la pertinence et l'efficacité des stratégies dans un environnement en constante évolution.

- Clarifier la propriété et la responsabilité en définissant qui dirige, soutient et communique lors d'une cybercrise. Des règles claires éliminent la confusion et permettent de prendre des décisions plus rapidement et en toute confiance.

En intégrant stratégies de continuité des activités et de cybersécurité, les organisations renforcent non seulement leurs défenses, mais mettent également en place un culture de résilience — une solution qui permet aux équipes d'agir de manière décisive sous pression et garantit la stabilité opérationnelle même face à l'évolution des menaces numériques.

RealTyme : Permettre une communication sécurisée et résiliente

À RealTyme, nous donnons aux organisations les moyens de renforcer une véritable résilience numérique en veillant à ce que la communication reste sécurisé, privé et ininterrompu même en période de crise.

Notre plateforme de communication et de collaboration axée sur la confidentialité fournit un environnement fiable dans lequel les équipes de direction, les spécialistes informatiques et les unités de réponse aux crises peuvent coordonner des actions sensibles sans crainte d'exposition ou d'interception des données. Que ce soit réponse aux incidents, planification de la continuité, ou prise de décisions exécutives, RealTyme permet une collaboration fluide lorsque le temps et la confiance comptent le plus.

Avec chiffrement de bout en bout, communautés privées, et Protection des données de niveau suisse, RealTyme assure la sécurité des flux d'informations sur tous les appareils et réseaux. En intégrant RealTyme dans votre stratégie de continuité des activités et de cybersécurité, vous pouvez vous assurer que les opérations critiques et les conversations qui les sous-tendent se poursuivent en toute sécurité, quelles que soient les perturbations.

Conclusion

La limite entre menaces de cybersécurité et perturbations des activités a presque disparu. Aujourd'hui, un seul cyberincident, qu'il s'agisse d'une attaque par rançongiciel, d'une violation de données ou d'une menace interne, peut interrompre instantanément les opérations, ébranler la confiance des clients et entraîner des pertes financières durables. Cette interconnexion croissante montre clairement que intégrer la cybersécurité à la gestion de la continuité des activités n'est pas simplement une bonne pratique, mais une exigence stratégique critique pour un succès à long terme.

Les organisations qui considèrent la cybersécurité et la continuité des activités comme les deux faces d'une même médaille gagnent en agilité et en force pour relever les défis les plus complexes. Lorsque les efforts de protection, de détection et de restauration sont synchronisés, les entreprises peuvent réagir plus rapidement, minimiser les temps d'arrêt et rétablir la confiance des parties prenantes de manière plus efficace.

Ce approche holistique de la cyberrésilience permet aux entreprises d'aller au-delà de la réaction et d'adopter un état d'esprit proactif qui les prépare aux perturbations avant qu'elles ne surviennent.

Au cœur de cette transformation se trouve un puissant catalyseur : communication sécurisée et fiable. En cas de crise ou de cyberincident, l'échange rapide et confidentiel d'informations détermine l'efficacité avec laquelle une entreprise peut contenir les dommages et les opérations de reprise. C'est ici RealTyme joue un rôle déterminant.

Construit avec Confidentialité de niveau suisse, chiffrement de bout en bout, et conception axée sur la conformité, RealTyme garantit que les décideurs, les équipes informatiques et les employés peuvent communiquer et collaborer en toute confiance, même dans les moments les plus sensibles.

En intégrant la plateforme de communication sécurisée de RealTyme dans votre stratégie de cybersécurité et de continuité des activités, vous renforcez chaque niveau de défense de l'organisation tout en donnant aux équipes les moyens d'agir de manière décisive et en toute sécurité.

À une époque où la transformation numérique continue d'étendre la surface d'attaque, la véritable mesure du succès ne réside pas seulement dans la prévention, mais aussi dans résilience, la capacité de s'adapter, de récupérer et d'avancer plus fort qu'auparavant. En réunissant la cybersécurité, la continuité des activités et des communications fiables au sein d'un cadre résilient, les entreprises peuvent protéger leur personnel, leurs données et leur réputation, garantissant ainsi la stabilité dans un monde de plus en plus imprévisible.